Узнать КПП по ИНН/ОГРН организации онлайн за 1 минуту

Политика конфиденциальности (далее – Политика) разработана в соответствии с Федеральным законом от 27.07.2006. №152-ФЗ «О персональных данных» (далее – ФЗ-152). Настоящая Политика определяет порядок обработки персональных данных и меры по обеспечению безопасности персональных данных в сервисе vipiska-nalog.com(далее – Оператор) с целью защиты прав и свобод человека и гражданина при обработке его персональных данных, в том числе защиты прав на неприкосновенность частной жизни, личную и семейную тайну. В соответствии с законом, сервис vipiska-nalog.com несет информационный характер и не обязывает посетителя к платежам и прочим действиям без его согласия. Сбор данных необходим исключительно для связи с посетителем по его желанию и информировании об услугах сервиса vipiska-nalog.com.

Основные положения нашей политики конфиденциальности могут быть сформулированы следующим образом:

Мы не передаем Ваши персональную информацию третьим лицам.

Собираемая информация

Мы собираем персональную информацию, которую Вы сознательно согласились раскрыть нам, для получения подробной информации об услугах компании. Персональная информация попадает к нам путем заполнения анкеты на сайте vipiska-nalog.com. Для того, чтобы получить подробную информацию об услугах, стоимости и видах оплат, Вам необходимо предоставить нам свой адрес электронной почты, имя (настоящее или вымышленное) и номер телефона. Эта информация предоставляется Вами добровольно и ее достоверность мы никак не проверяем.

Использование полученной информации

Информация, предоставляемая Вами при заполнении анкеты, обрабатывается только в момент запроса и не сохраняется. Мы используем эту информацию только для отправки Вам той информации, на которую Вы подписывались.

Предоставление информации третьим лицам

Мы очень серьезно относимся к защите Вашей частной жизни. Мы никогда не предоставим Вашу личную информацию третьим лицам, кроме случаев, когда это прямо может требовать Российское законодательство (например, по запросу суда). Вся контактная информация, которую Вы нам предоставляете, раскрывается только с Вашего разрешения. Адреса электронной почты никогда не публикуются на Сайте и используются нами только для связи с Вами.

Мы никогда не предоставим Вашу личную информацию третьим лицам, кроме случаев, когда это прямо может требовать Российское законодательство (например, по запросу суда). Вся контактная информация, которую Вы нам предоставляете, раскрывается только с Вашего разрешения. Адреса электронной почты никогда не публикуются на Сайте и используются нами только для связи с Вами.

Защита данных

Администрация Сайта осуществляет защиту информации, предоставленной пользователями, и использует ее только в соответствии с принятой Политикой конфиденциальности на Сайте.

Проверка контрагентов | Поиск организации по ИНН, КПП, ОГРН, наименованию | Контур.Фокус

Информация;Источник;Обновление

Данные ЕГРЮЛ и ЕГРИП;ФНС;Ежедневно Госконтракты по 44, 223-ФЗ;Казначейство;Ежедневно Бухгалтерская отчетность;Росстат;Ежегодно Арбитражные дела;Верховный Суд РФ;Ежедневно Заблокированные счета;ФНС;В режиме онлайн по запросу клиента Сообщения о банкротстве;ЕФРСБ;Каждый час Сообщения эмитентов;ЦРИ;Каждый час Исполнительные производства ЮЛ;ФССП;Ежедневно Товарные знаки;Роспатент;Каждые две недели Сертификаты и декларации;Росаккредитация;Ежеквартально Количество сотрудников;ФНС;Ежегодно Специальные налоговые режимы;ФНС;Ежегодно Консолидированная группа налогоплательщиков;ФНС;Ежегодно Уплаченные налоги и сборы;ФНС;Ежегодно Недобросовестные поставщики;ФАС;По мере обновления «Массовые» адреса;ФНС;По мере обновления «Массовые» руководители, учредители;ФНС;По мере обновления Факт отсутствия связи у ФНС с контрагентом по адресу регистрации;ФНС;По мере обновления Дисквалифицированные лица;ФНС;По мере обновления Исполнительные производства ИП;ФССП;От 2-х дней до 2-х месяцев Залоги движимого имущества;ФНП;Ежедневно Упоминания в интернете;СКБ Контур;Ежедневно Вакансии;Headhunter;Ежедневно Налоговая задолженность более 1 000;ФНС;По мере обновления Непредставление отчетности в налоговые органы в течение года;ФНС;По мере обновления Проверка действительности паспортов;МВД;По мере обновления Лицензии;ФНС, РАР, Роспотребнадзор, Росприроднадзор, Росздравнадзор, Рособрнадзор,Роскомнадзор,Ростехадзор;По мере обновления Членство в ТПП РФ;ТПП РФ;По мере обновления Плановые проверки;Генпрокуратура;По мере обновления Оценка среднесписочной численности и доходов по категории предприятия;Реестр МСП;По мере обновления Сведения по иностранным филиалам и представительствам;Государственный реестр аккредитованных филиалов, представительств иностранных юридических лиц;Ежедневно Банковские гарантии;Казначейство;Гарантии не обновляются с июля 2018 в соответствии с Постановлением Правительства РФ от 29 мая 2018 года Контактная информация;СКБ Контур;Ежедневно Новости в СМИ;СМИ;По мере обновления Договоры лизинга;Федресурс;Ежедневно

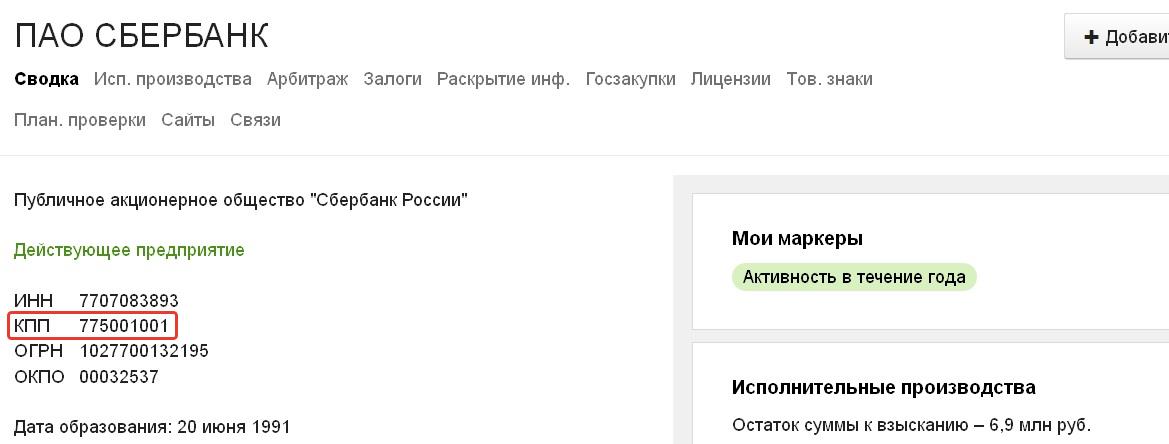

Как узнать КПП по ИНН

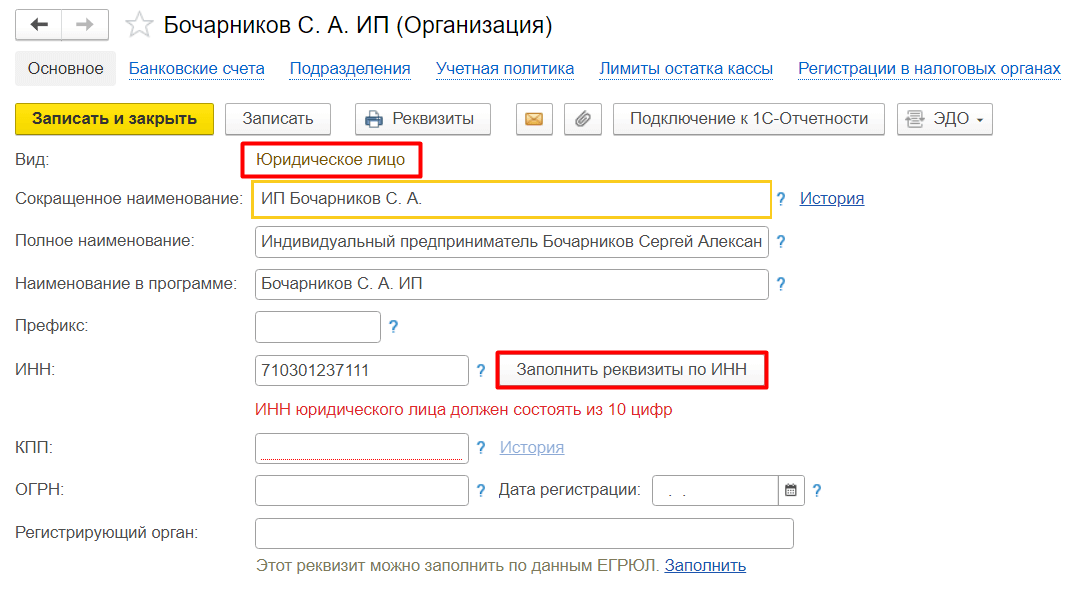

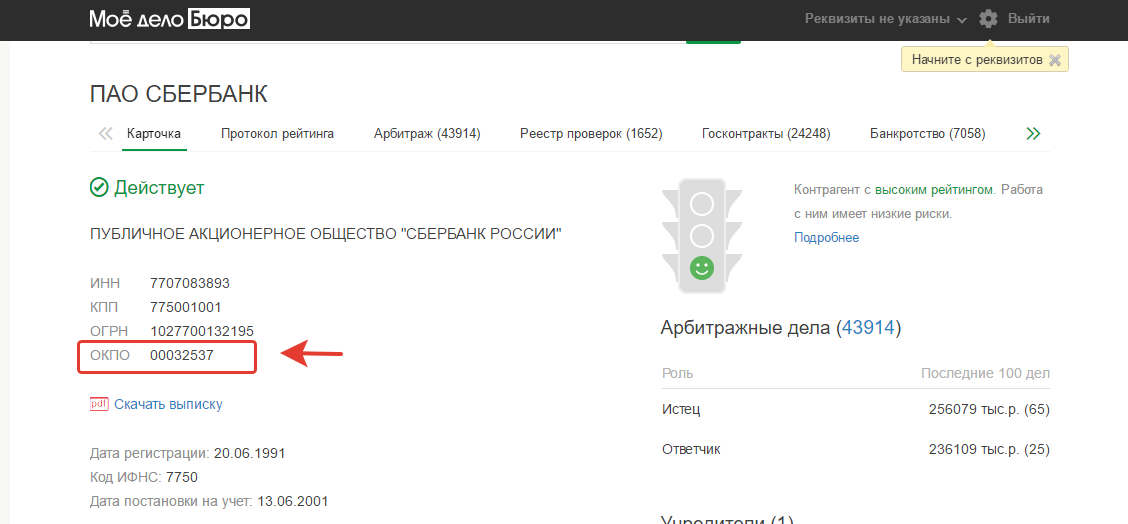

Поиск и проверку регистрационных данных о предприятиях можно осуществить в режиме онлайн через специализированные электронные сервисы. Что такое ИНН, КПП – расшифровка этих понятий приведена в приказе ФНС РФ от 29.06.2012 № ММВ-7-6/435. Эти числовые комбинации помогают идентифицировать субъект предпринимательства и определить его принадлежность к конкретному налоговому органу. Они необходимы для заполнения налоговой отчетности и заключения договоров с контрагентами. Особенность КПП в том, что этот код присваивается только юридическим лицам, у ИП КПП нет.

Что такое ИНН, КПП – расшифровка этих понятий приведена в приказе ФНС РФ от 29.06.2012 № ММВ-7-6/435. Эти числовые комбинации помогают идентифицировать субъект предпринимательства и определить его принадлежность к конкретному налоговому органу. Они необходимы для заполнения налоговой отчетности и заключения договоров с контрагентами. Особенность КПП в том, что этот код присваивается только юридическим лицам, у ИП КПП нет.

Как найти КПП по ИНН

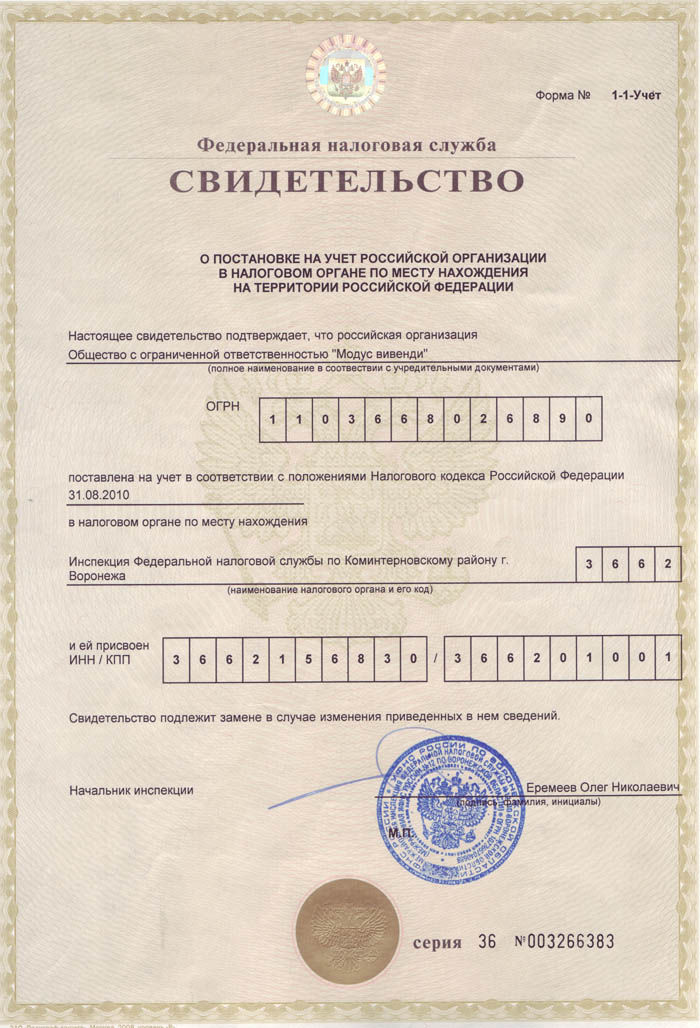

Получить сведения о присвоенном номере ИНН и КПП можно из регистрационной документации. При отсутствии доступа к этому типу документов можно воспользоваться рядом электронных сервисов уточнения данных о контрагенте.

На сайте ФНС представлено два инструмента для поиска данных о предприятиях по их номеру ИНН:

- для уточнения сведений по российским фирмам и стоящим на учете в налоговых органах в качестве ИП физических лицах действует ]]>сервис]]>;

- по иностранным компаниям, работающим на территории РФ, можно получить информационную справку опять же ]]>на сайте ФНС]]>.

КПП по ИНН на указанных сервисах можно узнать бесплатно. Преимущества их использования в достоверности получаемых сведений. Существуют и платные альтернативные сервисы. Их достоинством является наличие фильтров, позволяющих отследить изменение КПП в процессе деятельности предприятия, ознакомиться с информацией о смене руководства фирмы, открытии или закрытии обособленных структур.

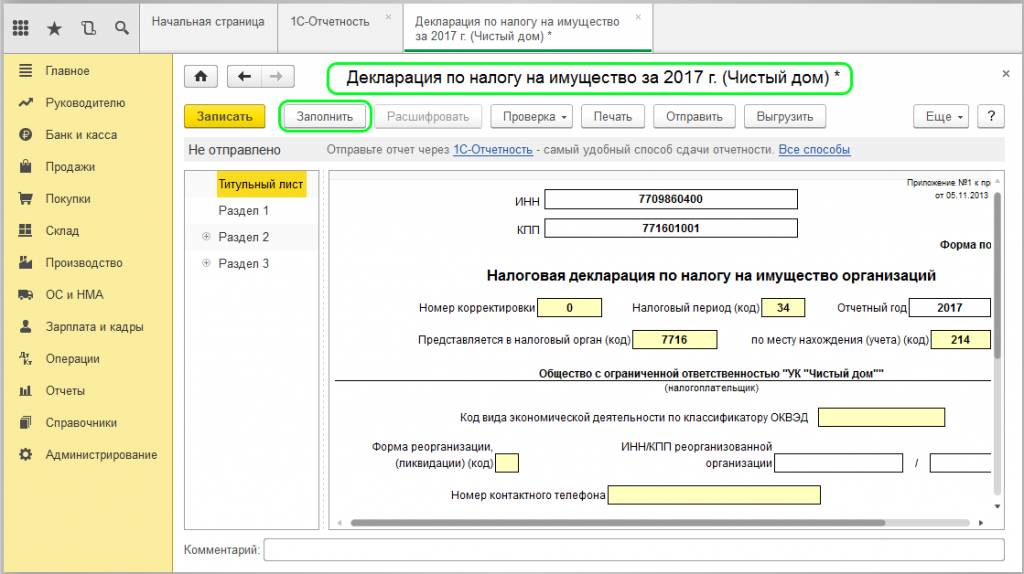

Как определить КПП по ИНН? Узнать присвоенные коды через ресурсы сайта ФНС можно по такой схеме:

- Зайти на страницу ресурса.

- Выбрать в критериях поиска «Юридическое лицо».

- Сделать отметку о том, что поиск данных будет проводиться по номеру ИНН или ОГРН.

- Ввести в выделенной ячейке числовую комбинацию кода ИНН.

- Подтвердить, что запрос формируется человеком, а не компьютерной программой – с картинки ввести цифры.

- Нажать кнопку «Найти».

На следующем этапе программа выдает результат поиска.

При необходимости можно оформить запрос на выписку из ЕГРЮЛ. Документ будет получен в электронной форме. Для уточнения сведений об иностранной компании алгоритм действий аналогичный.

Документ будет получен в электронной форме. Для уточнения сведений об иностранной компании алгоритм действий аналогичный.

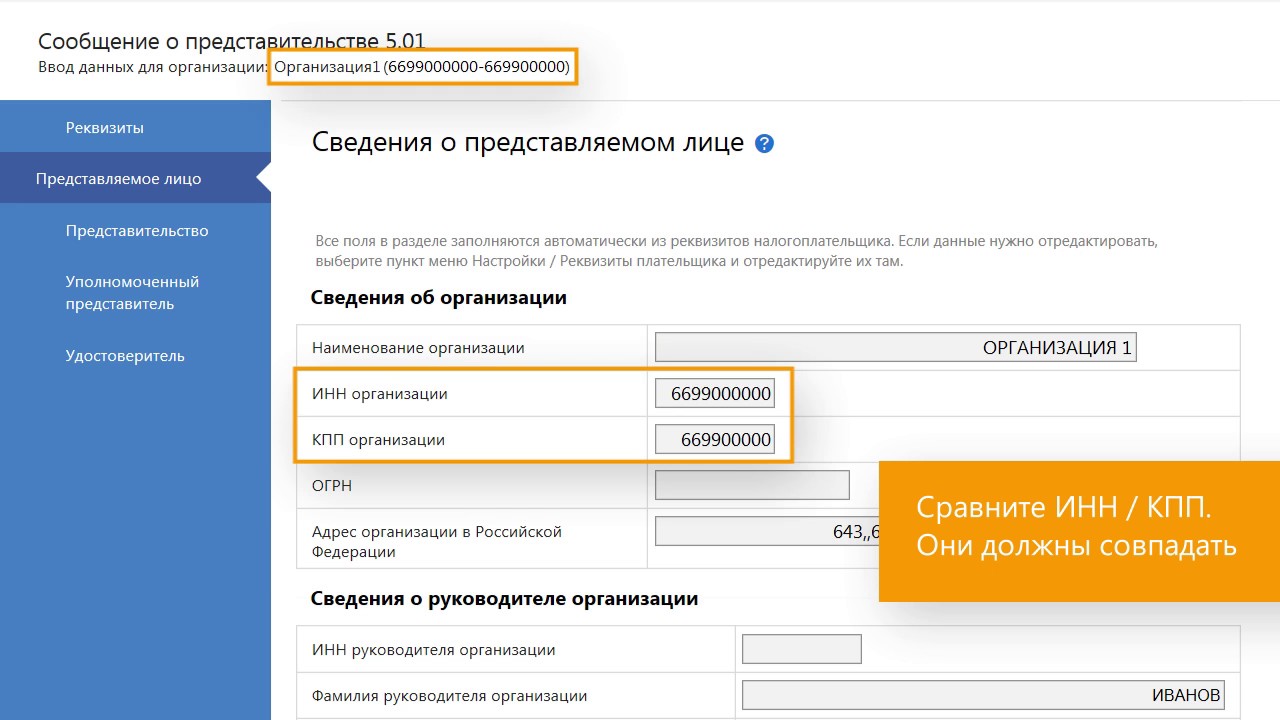

Изменение кода ИНН возможно только в одном случае – если законом поменяют структуру ИНН, и тогда его поменяют всем. А вот номер КПП меняется, в частности, когда произошла смена адреса юридического лица. Несовпадение кода произойдет, если новое местоположение организации будет относиться к административно-территориальному субъекту, обслуживанием которого занимается другой налоговый орган. Еще вариант изменения КПП – если организация перешла в разряд крупнейших.

Поэтому, если внимательно проверяйте реквизиты, даже если это ваш давний контрагент, смена КПП – вполне распространенный случай.

Твоя ГИБДД — проверка и оплата штрафов онлайн

Наверное, каждый владелец компании, у которой в собственности есть большой автопарк задавался этим вопросом. Ведь это было бы удобно: запросил проверку по одному документу и получил в ответ все штрафы ГИБДД своей компании. А некоторые владельцы задаются еще более экзотичным вопросом: как проверить штрафы ГИБДД по названию организации или ОГРН.

А некоторые владельцы задаются еще более экзотичным вопросом: как проверить штрафы ГИБДД по названию организации или ОГРН.

Как устроен учёт автомобильных штрафов ГИБДД в России?

В нашей стране есть три глобальные базы, в которых хранятся автомобильные штрафы:

1) База ГИБДД.

2) База штрафов ГКУ АМПП и МАДИ.

3) ГИС ГМП.

Стоит отметить, что ещё есть база МУГАДН. Однако все сведения об этих штрафах можно получить из ГИС ГМП, поэтому отдельно её рассматривать не будем.

Теперь подробнее о каждой из этих баз.

База ГИБДД

В неё попадают все штрафы, которые были выписаны за нарушения правил дорожного движения. Например, превышение скорости или движение по полосе общественного транспорта. Эти штрафы могут быть выписаны как инспектором, так и комплексом автоматической фиксации нарушений (камера). Номер постановления начинается с «188» и имеет длину 20 символов.

Номер постановления начинается с «188» и имеет длину 20 символов.

В случае, если штраф выписал инспектор, то штраф может быть выписан на автомобиль (СТС), на водителя или сразу на автомобиль и водителя.

И, даже если автомобиль принадлежит компании, штраф всё равно заносится в базу на автомобиль.

А вот при выгрузке штрафов в ГИС ГМП происходит следующее. До 2020 года штрафы из базы ГИБДД выгружались в ГИС ГМП по СТС. Начиная с 2020 года штрафы на автомобиль организации выгружаются по ИНН/КПП, а если автомобиль принадлежит ИП, то по ИНН.

Примечание: штрафы организаций до 2020 года так и остались в ГИС ГМП с привязкой к СТС, по ИНН их не найти.

ГКУ АМПП и МАДИ

Эти штрафы применяются только на территории Москвы.

АМПП — это штрафы за парковку. Начинаются на «780» или «0355».

МАДИ — штрафы, предусмотренные частью 5 статьи 12.16 КоАП, совершенных на территории города Москвы.

Штрафы из этих двух источников выписываются на автомобиль и доступны на портале города Москвы

В ГИС ГМП эти штрафы выгружаются также, как и штрафы ГИБДД.

ГИС ГМП

Государственная информационная система о государственных и муниципальных платежах (подробнее о ГИС ГМП вы можете прочитать в нашей статье).

В неё выгружаются штрафы из ГИБДД, МУГАДН, АМПП и МАДИ, чтобы в дальнейшем фиксировать их оплату.

Штрафы ГИБДД, АМПП и МАДИ выгружаются в ГИС ГМП по СТС или водительскому удостоверению, если автомобиль принадлежит физическому лицу.

Если же автомобиль принадлежит организации, то штрафы выгружаются по особому идентификатору, в котором используется ИНН и КПП организации или ИНН индивидуального предпринимателя. Именно поэтому можно найти все штрафы по ИНН.Однако, стоит отметить, что фотографии в ГИС ГМП отсутствуют. Чтобы их получить надо использовать ГИБДД, а также АМПП и МАДИ.Ещё один нюанс состоит в том, что штрафы в ГИБДД, АМПП и МАДИ появляются раньше, чем в ГИС ГМП. Это стоит учитывать, если вам нужны оперативные сведения о штрафах.

Это стоит учитывать, если вам нужны оперативные сведения о штрафах.

После анализа всех этих сведений приходим к выводу: если вам не нужны фотографии и вас не волнует задержка в появлении штрафов, то проверка по ИНН – это то, что вам нужно. Например, это можно сделать у нас в сервисе Твоя ГИБДД — бизнес.

Если же для вас это критично – предлагаем рассмотреть следующие варианты решения проблемы

Ручная проверка

Для этого используйте сайт ГИБДД. Если же вы работаете в Москве, то достаточно использовать портал города Москвы – на нем отображаются штрафы ГИБДД, АМПП и МАДИ.

Плюсы — бесплатно.

Минусы при большом автопарке — долго и утомительно, можно допустить ошибку.

Автоматическая проверка на сайте Госуслуги

Заполняете список всех ваших автомобилей и получаете уведомления о штрафах.

Плюс — бесплатная проверка всех ваших авто.

Минус только один — если у вас много штрафов и у вас своя система учёта (например, 1С), то все штрафы придётся заносить руками.

Автоматическая проверка на специализированном сервисе.

Принцип такой же, как с Госуслугами. Однако есть неоспоримое преимущество — все штрафы можно быстро загрузить в свою систему посредством excel файла или с помощью API.

Плюсы – уведомления, выгрузка штрафов, бо́льшая гибкость — ваши пожелания выслушают и, вероятно, реализуют.

Минусы — за услуги придётся платить.

Кстати, наш сервис — Твоя ГИБДД — бизнес как раз позволяет вам проверить штрафы для всего вашего автопарка.

Бесплатный тест, уведомления о штрафах, выгрузка штрафов — что ещё для счастья надо?)

Будем рады, если вы выберете нас — мы избавим вас от лишних хлопот.

КПП в счете-фактуре при выставлении его обособленному подразделению

Главная → Статьи → КПП в счете-фактуре при выставлении его обособленному подразделению

Какой КПП необходимо указать при выставлении счета-фактуры на обособленное подразделение (филиала или головной организации), если счет-фактура составлен после 01. 10.2017?

10.2017?

Счет-фактура является документом, служащим основанием для принятия покупателем предъявленных продавцом товаров (работ, услуг), имущественных прав сумм налога к вычету в порядке, предусмотренном главой 21 НК РФ (п. 1 ст. 169, п. 1 ст. 172 НК РФ).

Требования к оформлению счетов-фактур, выставляемых при реализации товаров (работ, услуг), имущественных прав, изложены в п.п. 5 и 6 ст. 169 НК РФ.

Если счета-фактуры не соответствуют требованиям, перечисленным, в частности, в п.п. 5 и 6 ст. 169 НК РФ, то по таким счетам-фактурам вычет покупателю не предоставляется (абзац 3 п. 2 ст. 169 НК РФ).

Однако ошибки в счетах-фактурах и корректировочных счетах-фактурах, не препятствующие налоговым органам при проведении налоговой проверки идентифицировать продавца, покупателя товаров (работ, услуг), имущественных прав, наименование товаров (работ, услуг), имущественных прав, их стоимость, а также налоговую ставку и сумму налога, предъявленную покупателю, не являются основанием для отказа в принятии к вычету сумм налога (абзац 2 п. 2 ст. 169 НК РФ).

2 ст. 169 НК РФ).

Согласно пп. 2 п. 5 ст. 169 НК РФ в счете-фактуре, выставляемом при реализации товаров (работ, услуг), передаче имущественных прав, должны быть указаны наименование, адрес и идентификационные номера налогоплательщика и покупателя.

При этом нормы главы 21 НК РФ не раскрывают порядка заполнения указанных реквизитов, равно как и не устанавливают каких-либо особенностей их заполнения при отгрузке товаров (оказании услуг, выполнении работ) через обособленное подразделение (обособленным подразделением) организации или при получении товаров (оказании услуг, выполнении работ) на склад обособленного подразделения (обособленному подразделению) организации.

Пунктом 8 ст. 169 НК РФ установлено, что форма счета-фактуры и порядок его заполнения, формы и порядок ведения журнала учета полученных и выставленных счетов-фактур, книг покупок и книг продаж устанавливаются Правительством РФ.

Во исполнение данной нормы принято и действует постановление Правительства РФ от 26. 12.2011 № 1137 “О формах и правилах заполнения (ведения) документов, применяемых при расчетах по НДС” (далее – Постановление № 1137). В указанное Постановление постановлением Правительства РФ от 19.08.2017 № 981 внесен ряд изменений, вступивших в силу с 01.10.2017.

12.2011 № 1137 “О формах и правилах заполнения (ведения) документов, применяемых при расчетах по НДС” (далее – Постановление № 1137). В указанное Постановление постановлением Правительства РФ от 19.08.2017 № 981 внесен ряд изменений, вступивших в силу с 01.10.2017.

В частности, изменения затронули порядок заполнения строк 2а “Адрес” и 6а “Адрес” счета-фактуры. Так, на основании пп.пп. “г”, “к” п. 1 Правил заполнения счета-фактуры, применяемого при расчетах по НДС, утвержденных Постановлением № 1137 (далее – Правила), с 01.10.2017 по этим строкам должен быть указан (смотрите также письмо Минфина России от 10.11.2016 № 03-07-14/65748):

– для юридических лиц – адрес, указанный в Едином государственном реестре юридических лиц (далее – ЕГРЮЛ), в пределах места нахождения юридического лица;

– для индивидуальных предпринимателей – место жительства, указанное в Едином государственном реестре индивидуальных предпринимателей (далее – ЕГРИП).

На основании пп. “д” п. 1 Правил в строке 2б счета-фактуры указывается идентификационный номер и код причины постановки на учет налогоплательщика-продавца. В данной норме не говорится, каким образом заполнять ИНН и КПП продавца, если товары (работы, услуги) реализуются через обособленные подразделения организации.

В данной норме не говорится, каким образом заполнять ИНН и КПП продавца, если товары (работы, услуги) реализуются через обособленные подразделения организации.

С 01.10.2017 постановлением Правительства РФ от 19.08.2017 № 981 в пп. “д” п. 1 Правил внесены изменения, заключающиеся в добавлении абзаца 6 следующего содержания: “При составлении счета-фактуры экспедитором, застройщиком или заказчиком, выполняющим функции застройщика, приобретающими у одного и более продавцов товары (работы, услуги), имущественные права от своего имени, указываются идентификационный номер налогоплательщика и код причины постановки на учет налогоплательщика-продавца (экспедитора, застройщика или заказчика, выполняющего функции застройщика)”. То есть новации, внесенные в пп. “д” п. 1 Правил с 01.10.2017, не изменяют порядка указания ИНН и КПП продавца при условии, что реализацию товаров (работ, услуг) налогоплательщик осуществляет через свое обособленное подразделение. Также в пп. “д” п. 1 Правил не говорится об указании в счете-фактуре КПП исходя из данных, указанных в ЕГРЮЛ.

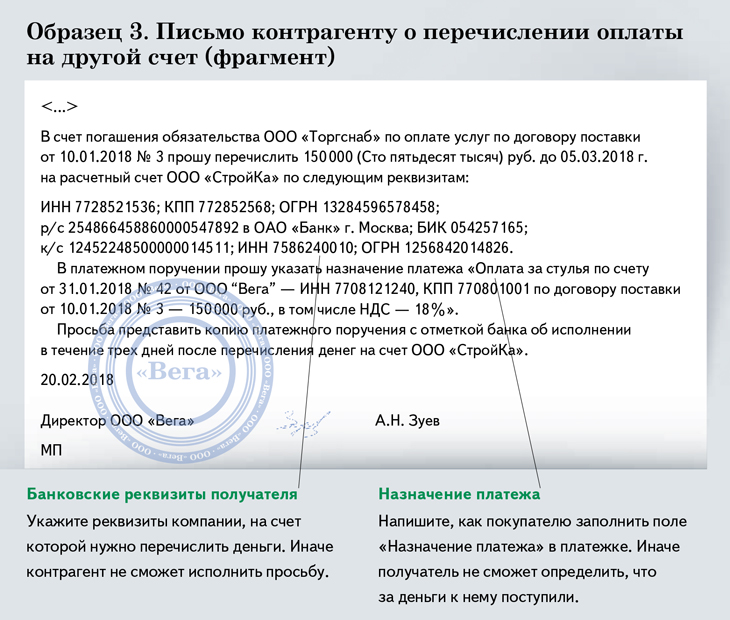

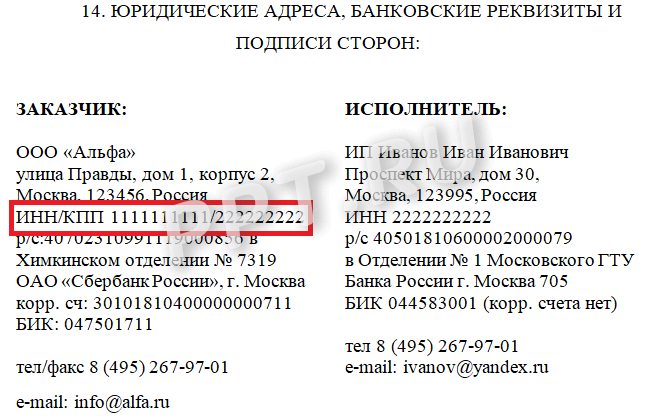

Согласно позиции уполномоченных органов, если организация реализует товары (работы, услуги) через свое обособленное подразделение, то счета-фактуры по отгруженным товарам (выполненным работам, оказанным услугам) могут выписываться обособленными подразделениями только от имени организаций. При этом при заполнении счетов-фактур по товарам (работам, услугам), реализованным организацией через свое обособленное подразделение, в строке 2б “ИНН/КПП продавца” счета-фактуры следует указывать КПП соответствующего обособленного подразделения (письма Минфина России от 18.05.2017 № 03-07-09/30038, от 30.05.2016 № 03-07-09/31053, от 03.06.2014 № 03-07-15/26524, от 04.07.2012 № 03-07-14/61, от 03.04.2012 № 03-07-09/32, от 10.02.2012 № 03-07-09/06, от 26.01.2012 № 03-07-09/03, от 02.11.2011 № 03-07-09/36, ФНС России от 16.11.2016 № СД-4-3/21730@, письмо ФНС России от 08.07.2014 № ГД-4-3/13250@ (размещено на сайте ФНС в разделе “Разъяснения ФНС, обязательные для применения налоговыми органами”)).

В силу пп. “л” п. 1 Правил в строке 6б счета-фактуры указывается идентификационный номер налогоплательщика и код причины постановки на учет налогоплательщика-покупателя.

В данной норме не сказано, какой КПП указывать продавцу при реализации товаров (работ, услуг) обособленным подразделениям покупателя.

Постановление Правительства РФ от 19.08.2017 № 981 с 01.10.2017 никак не изменило норму пп. “л” п. 1 Правил, в том числе не обязывает продавца указывать КПП покупателя, согласно данным, указанным в ЕГРЮЛ.

В связи с этим в данный момент можно применять разъяснения уполномоченных органов по рассматриваемому вопросу, данные до 01.10.2017.

По мнению специалистов финансового ведомства в случае реализации товаров (работ, услуг) обособленному подразделению покупателя по строке 6б счета-фактуры “ИНН/КПП покупателя” указывается КПП соответствующего обособленного подразделения (письма Минфина России от 04.05.2016 № 03-07-09/25719, от 26.02.2016 № 03-07-09/11029, от 05. 09.2014 № 03-07-09/44671, от 15.05.2012 № 03-07-09/55, от 13.04.2012 № 03-07-09/35, от 02.11.2011 № 03-07-09/36, от 14.01.2010 № 03-07-09/01). Аналогичной позиции придерживаются налоговые органы (письма УФНС России по г. Москве от 19.05.2009 № 16-15/049391, от 20.03.2008 № 19-11/026593).

09.2014 № 03-07-09/44671, от 15.05.2012 № 03-07-09/55, от 13.04.2012 № 03-07-09/35, от 02.11.2011 № 03-07-09/36, от 14.01.2010 № 03-07-09/01). Аналогичной позиции придерживаются налоговые органы (письма УФНС России по г. Москве от 19.05.2009 № 16-15/049391, от 20.03.2008 № 19-11/026593).

При этом специалисты Минфина России считают, что только в случае приобретения непосредственно головной организацией товаров (на ее склад), которые в дальнейшем будут переданы обособленному подразделению, по строке 6б “ИНН/КПП покупателя” в счете-фактуре указывается КПП головной организации (письма Минфина России от 15.05.2012 № 03-07-09/55, от 26.01.2012 № 03-07-09/03).

Таким образом, если товары (работы, услуги) поставляются (выполняются, оказываются) обособленному подразделению покупателя, то поставщик (подрядчик, исполнитель) в строке 6б счета-фактуры должен указать ИНН покупателя и КПП соответствующего обособленного подразделения покупателя.

При этом заметим, что п. 5 ст. 169 НК РФ прямо не определяет КПП продавца (покупателя) в качестве обязательного реквизита счета-фактуры. Необходимость его указания в счетах-фактурах установлена Правилами.

Необходимость его указания в счетах-фактурах установлена Правилами.

В то же время акты исполнительных органов власти, в том числе Правительства РФ, не могут изменять или дополнять законодательство о налогах и сборах, то есть нормы НК РФ в целом и главы 21 НК РФ в частности, что прямо установлено п. 1 ст. 4 НК РФ.

Поэтому если рассматривать возможное неверное указание КПП как ошибку в счете-фактуре, то она не препятствует налоговым органам идентифицировать продавца, покупателя товаров, наименование товаров, их стоимость, а также налоговую ставку и сумму налога, предъявленную покупателю, что не является основанием для отказа в принятии к вычету сумм НДС (смотрите, например, письма Минфина России от 26.08.2015 № 03-07-09/49050, от 02.04.2015 № 03-07-09/18318, от 05.09.2014 № 03-07-09/44671, от 01.09.2014 № 03-07-09/43645).

В отношении неправильного указания в счетах-фактурах КПП суды приходят к выводу, что данная ошибка не может препятствовать получению права на налоговый вычет, поскольку данный реквизит не является обязательным (не указан в п. п. 5, 5.1 ст. 169 НК РФ) (смотрите постановления ФАС Северо-Кавказского округа от 30.07.2009 по делу № А53-18001/2008-С5-46, ФАС Московского округа от 14.07.2010 № КА-А40/5923-10, от 08.09.2011 № КА-А41/9713-11, Девятого арбитражного апелляционного суда от 18.07.2011 № 09АП-14445/11, Семнадцатого арбитражного апелляционного суда от 11.03.2012 № 17АП-1211/12, Одиннадцатого арбитражного апелляционного суда от 21.01.2013 № 11АП-16278/12, Пятнадцатого арбитражного апелляционного суда от 11.06.2017 № 15АП-4606/17).

п. 5, 5.1 ст. 169 НК РФ) (смотрите постановления ФАС Северо-Кавказского округа от 30.07.2009 по делу № А53-18001/2008-С5-46, ФАС Московского округа от 14.07.2010 № КА-А40/5923-10, от 08.09.2011 № КА-А41/9713-11, Девятого арбитражного апелляционного суда от 18.07.2011 № 09АП-14445/11, Семнадцатого арбитражного апелляционного суда от 11.03.2012 № 17АП-1211/12, Одиннадцатого арбитражного апелляционного суда от 21.01.2013 № 11АП-16278/12, Пятнадцатого арбитражного апелляционного суда от 11.06.2017 № 15АП-4606/17).

Ответ подготовил: Вахромова Наталья, эксперт службы Правового консалтинга ГАРАНТ

Ответ прошел контроль качества

Свежие новости цифровой экономики на нашем канале в Телеграм

| Хотите перейти на ЭДО? Поможем организовать юридически значимый документооборот с применением электронной подписи. Оставить заявку >> |

КПП у ИП — есть ли он, как узнать и посмотреть свой КПП по ИНН

Здравствуйте! В этой статье мы расскажем про КПП для индивидуального предпринимателя. Нужен ли он ИП и как его узнать. Сегодня вы узнаете что понимают под КПП, есть ли КПП у предпринимателей. Как расшифровываются цифирные значения кода постановки на учет. Что же делать если у ИП требуют КПП? Как и где узнать свой код причины постановки на учет?

Нужен ли он ИП и как его узнать. Сегодня вы узнаете что понимают под КПП, есть ли КПП у предпринимателей. Как расшифровываются цифирные значения кода постановки на учет. Что же делать если у ИП требуют КПП? Как и где узнать свой код причины постановки на учет?

Что такое КПП

При заполнении различных документов, например, трудовые договоры с работниками, счет-фактуры, договора с контрагентами, организациям и предпринимателям (ИП) необходимо указывать свои реквизиты.

К ним можно отнести много различных кодов:

- ОГРН;

- ИНН;

- КПП;

- ОКВЭД и др.

КПП – это буквенная аббревиатура, которая указывает на причины регистрации юридического лица, как налогоплательщика, в ФНС Российской Федерации. Его присваивают специалисты налоговой службы. Такой код имеется у всех организаций, предприятий, фирм, имеющих гербовую печать.

При постановке на учет ИП выдается только идентификационный номер налогоплательщика, КПП не выдается. Для ведения деятельности ИП достаточно только ИНН.

Для ведения деятельности ИП достаточно только ИНН.

Во многих документах для ведения деятельности предприятий встречается графа с отметкой КПП. Так как большинство документов имеют, установленные законодательством, определенные формы, то при их заполнении у ИП часто встает вопрос «что же в эту графу вносить?».

Предприниматель не должен заполнять графу со значением КПП, так как его нет. Он может поставить прочерк, или нули. Это могут быть документы для ФНС, какая-либо отчетность, платежные поручения.

Что обозначают цифры КПП

КПП – это буквенное обозначение и расшифровывается, как код постановки на учет. Это кодовое значение состоит из девяти цифр. Например, 228401001.

Впереди стоящие четыре цифры «2284» – это номер налогового органа, в котором происходит регистрация.

5-я, 6-я «01» – они непосредственно, указывают на причину регистрации в налоговом органе. Он может колебаться от 01 до 50. Причинами в данном случае могут быть, постановка самого налогоплательщика на учет как плательщика налогов, его структурных единиц, или его недвижимого имущества, мобильных средств передвижения. При налоговой регистрации иностранной фирмы такие причины варьируются от 55 до 99.

При налоговой регистрации иностранной фирмы такие причины варьируются от 55 до 99.

С 7-ой по 9-ую «оо1» – номер по порядку в налоговом органе, принадлежащем определенному территориальному участку.

КПП может меняться в том случае, если изменяется юридический адрес нахождения предприятия или его подразделения.

Когда у ИП требуют код причины постановки на учет

Как уже отмечалось, предприниматель может не проставлять данное значение кода в ряде документов и это не будет нарушением заполнения. Но возникают разногласия между двумя контрагентами, одним из которых является организация (ООО, ОАО и др.). Обычно организации не имеют представления о правилах постановки на учет ИП и требуют обязательного заполнения графы, где указывается КПП.

Иногда грамотный предприниматель составляет его сам, что не так и сложно. Но такой код не имеет юридической силы. Поэтому его нельзя заносить для других бюджетных контрагентов (ФСС, ПФР, ФНС). Поэтому своему будущему оппоненту лучше объяснить, ссылаясь на законодательные акты, что такого кода у предпринимателя нет.

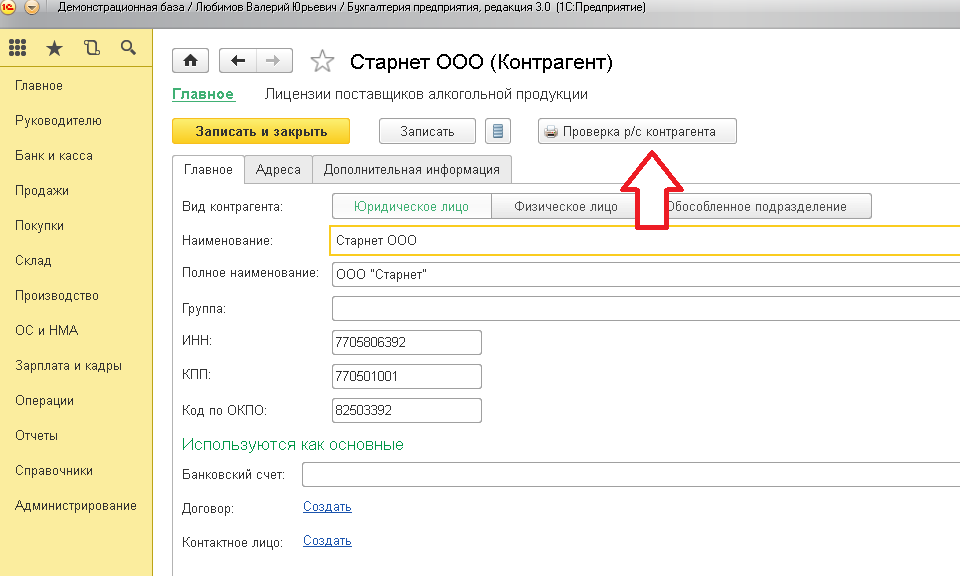

Как узнать КПП

Чтобы узнать КПП фирмы можно обратиться за помощью на официальный сайт ФНС в разделе «Сведения о регистрации юридических лиц».

Также значение кода вносится в выписку ЕГРЮЛ, стоит только заказать ее у специалистов налоговой службы. Для поиска во всех случаях необходимо указать свои реквизиты, самым главным для поиска является код ИНН.

Можно найти код причины на «База Контура», «База ФНС», это бесплатные сайты поиска реквизитов действующих и закрытых ИП и юр. лиц.

Вывод

Индивидуальный предприниматель, задавая себе вопрос «А как узнать свой КПП?», должен знать что налоговая его присваивает только для юр. лиц. Поэтому при заполнении ряда утвержденных форм документов в поле КПП предприниматель должен поставить прочерк. Это не считается нарушением.

По девяти цифрам, из которых состоит код, можно узнать к какому субъекту РФ принадлежит та или иная фирма, организация, или предприятие. В какой ФНС она поставлена на учет и куда будут перечисляться налоги. Самое главное, это причина постановки на учет самой фирмы, ее обособленных отделений, транспорта или недвижимого имущества, которые прикреплены к определенной территории, то есть регистрация будет происходить по месту нахождения.

Самое главное, это причина постановки на учет самой фирмы, ее обособленных отделений, транспорта или недвижимого имущества, которые прикреплены к определенной территории, то есть регистрация будет происходить по месту нахождения.

НАЦИОНАЛЬНАЯ ОРГАНИЗАЦИЯ ИНЖЕНЕРОВ-ВЗРЫВНИКОВ (7706222985, 1027739135368) отзывы о компании и проверка контрагента

Краткая справка

Компания АВТОНОМНАЯ НЕКОММЕРЧЕСКАЯ ОРГАНИЗАЦИЯ «НАЦИОНАЛЬНАЯ ОРГАНИЗАЦИЯ ИНЖЕНЕРОВ-ВЗРЫВНИКОВ В ПОДДЕРЖКУ ПРОФЕССИОНАЛЬНОГО И СОЦИАЛЬНОГО РАЗВИТИЯ» на данный момент действующая . Зарегестрирована 2002-08-30 по адресу: МОСКВА ГОРОД, ПРОСПЕКТ ЛЕНИНСКИЙ 6 МГГУ 849. При регистрации были присвоены ИНН: 7706222985 и КПП: 770601001.

Учредителями компании являются: ТРУБКИН АЛЕКСАНДР, СИВЕНКОВ ВЛАДИМИР, ПУЧКОВ ЛЕВ, ПУПКОВ ВЛАДИМИР, ЕФРЕМОВЦЕВ АЛЕКСАНДР, ГОРЛОВ ЮРИЙ, ГОРБОНОС МИХАИЛ, ГАВРИЛОВ НИКОЛАЙ, БЕЛИН ВЛАДИМИР, АВДЕЕВ АНДРЕЙ.

Официальным руководителем НАЦИОНАЛЬНАЯ ОРГАНИЗАЦИЯ ИНЖЕНЕРОВ-ВЗРЫВНИКОВ на данный момент зарегестрирован(а) АВДЕЕВ АНДРЕЙ.

Компания аффилированна с другими лицами: Ефремовцев Александр Николаевич , Ефремовцев Константин Александрович , Юнгин Владимир Иванович , .

Финансовых показателей из Росстата найти не удалось.

Налоговая отчетность:

Контактные данные НАЦИОНАЛЬНАЯ ОРГАНИЗАЦИЯ ИНЖЕНЕРОВ-ВЗРЫВНИКОВ такие как: телефон, адрес электронной почты, адрес официального сайта и другие, отсутствуют в ЕГРЮЛ и могут быть добавлены представителем организации.

Обзор компанииCheck Point | Программное обеспечение Check Point

Компания

Check Point Software Technologies Ltd.

Биржевой символ

NASDAQ: CHKP

Год основания

1993

Миссия

За последние три десятилетия компания Check Point Software Technologies Ltd. (www.checkpoint.com) установила стандарт кибербезопасности. Наша миссия — обезопасить все ваше. В постоянно меняющемся цифровом мире, от корпоративных сетей до облачных преобразований, от защиты удаленных сотрудников до защиты критически важных инфраструктур, мы защищаем организации от самых надвигающихся киберугроз.

Благодаря Check Point Infinity, единственному консолидированному решению кибербезопасности в облаке, сетях, конечных точках, мобильных устройствах и IoT, мы постоянно внедряем инновации в области кибербезопасности с помощью самых передовых технологий анализа и предотвращения угроз на основе искусственного интеллекта, унифицированного управления безопасностью и облачной безопасности. автоматизация для защиты организаций от кибератак 6-го поколения.

Имея более 3500 экспертов по безопасности, всемирно известное исследовательское и аналитическое подразделение, а также широчайшую экосистему деловых и технологических партнеров, мы защищаем более 100000 организаций всех размеров во всех отраслевых вертикалях в 88 странах, чтобы обеспечить лучший опыт в более безопасном цифровой мир.

Группа реагирования на инциденты Check Point (CPIRT) предлагает круглосуточные услуги по реагированию на инциденты, основанные на данных (разведка) и не зависящие от поставщика. Глобальная команда CPIRT помогает нашим клиентам управлять, смягчать и понимать активные киберинциденты. Команда помогает клиентам любого размера подготовиться к киберинцидентам с помощью упреждающих услуг; например, «Разработка учебника», «Настольные упражнения» и «Поиск угроз».

Штаб-квартира в США

Сан-Карлос, Калифорния

Международный головной офис

Тель-Авив, Израиль

Сотрудники

Более 5 400

Лидерство на рынке

- Рейтинг NSS Labs «Рекомендуемый и AA» для расширенной защиты конечных точек (2019, 2020)

- Лидер в отчете IDC MarketScape по управлению мобильными угрозами (2017-2019)

- Лидер в «Магическом квадранте корпоративных сетевых брандмауэров» Gartner (1999–2002, 2004–2018 гг.).

- Лидер в «Магическом квадранте защиты мобильных данных» компании Gartner (2001–2015).

- Лидер в «Магическом квадранте унифицированного управления угрозами (UTM)» Gartner (2010–2018).

- Лидер в отчете Forrester Wave для Endpoint Security Suite (2018)

- «Рекомендуемый» рейтинг NSS Labs для систем предотвращения взлома (BPS) (NSS Labs 2017)

- Рейтинг NSS Labs «Рекомендуемый» для систем обнаружения нарушений (BDS) (NSS Labs 2015-2017)

- Рейтинг NSS Labs «Рекомендуемый» для межсетевого экрана нового поколения (NSS Labs 2011–2017 гг.)

- Рейтинг NSS Labs «Рекомендуемый» для сетевого брандмауэра (NSS Labs 2011, 2013)

- Рейтинг NSS Labs «Рекомендуемый» для NGIPS (NSS Labs 2016)

- Рейтинг NSS Labs «Рекомендуемый» для IPS (NSS Labs 2011–2013)

Патенты

Продукты Check Point содержат самые передовые в мире технологии безопасности.В настоящее время компания имеет 73 патента США, более 30 патентов США на рассмотрении, а также выданные дополнительные патенты и заявки на патенты по всему миру.

Наши клиенты

Продукты и услуги Check Point продаются предприятиям, поставщикам услуг, малому и среднему бизнесу и потребителям. Мы обеспечиваем безопасность более 100 000 предприятий и миллионов пользователей по всему миру.

Награды / Отраслевые награды

Как лидер отрасли компания Check Point получила признание во всем мире.

Узнайте больше о признании в отрасли.

Основные моменты приобретения

- Сентябрь 2020 г .: Odo Security

- Декабрь 2019 г .: Protego

- Ноябрь 2019 г .: Cymplify

- Январь 2019: ForceNock

- Октябрь 2018: Dome9

- Апрель 2015 г .: Lacoon Mobile Security

- Февраль 2015 г .: Hyperwise предотвращение угроз на уровне ЦП

- Октябрь 2011 г .: Dynasec

- Июнь 2010 г .: Liquid Machines

- Декабрь 2009 г .: база данных приложения FaceTime Communications

- Март 2009 г .: Nokia Security Appliance Business

- Январь 2007: Защита данных

- Январь 2007 г .: NFR Security

- Март 2004 г .: Тревога зоны

Дистрибьюция

Продукты Check Point распространяются по всему миру через:

- Дистрибьюторы, OEM-производители, реселлеры, партнеры OPSEC, MSP Решения Check Point

- продаются, интегрируются и обслуживаются сетью, состоящей из тысяч сертифицированных партнеров

Академические исследования и информационно-пропагандистская деятельность

Check Point продвигает академическую информацию и исследования в области компьютерной безопасности через Институт информационной безопасности Check Point (CPIIS).Организация предоставляет исследовательские гранты и стипендии, а также поддерживает различные семинары, чтобы стимулировать сотрудничество между академическими кругами и промышленностью. Узнайте больше о CPIIS.

Check Point стремится сделать образование в области кибербезопасности доступным для всех и сотрудничает с различными академическими и неакадемическими партнерами для выполнения этой миссии.

Программа Secure Academy предлагает комплексные учебные программы по кибербезопасности в 100 университетах и колледжах по всему миру, и мы расширяем партнерство с ведущим учреждением, таким как Нью-Йоркский университет (NYU), по созданию онлайн-платформ для привлечения студентов к обучению в области кибербезопасности.

Кроме того, Check Point сотрудничает с ведущими платформами MOOC, такими как Coursera, Udemy, и предлагает бесплатные курсы и контент по кибербезопасности для профессионалов, которые хотят повысить свою карьеру.

Эти партнерские отношения подчеркивают приверженность Check Point непрерывному обучению и обучению профессионалов, уже работающих в сфере кибербезопасности, а также тех, кто хочет начать карьеру в этом секторе.

Расположение пунктов пропускаШтаб-квартира Check Point находится в Тель-Авиве, Израиль, и в США, в Сан-Карлосе, Калифорния.Компания имеет более 75 офисов по всему миру, в том числе в США в Алабаме, Аризоне, Северной и Южной Калифорнии, Колорадо, Флориде, Джорджии, Иллинойсе, Массачусетсе, Мичигане, Миннесоте, Нью-Йорке, Нью-Джерси, Огайо, Пенсильвании, Техасе, Вирджинии, Вашингтоне. и Висконсин; а также в Канаде, в районе Онтарио.

Компания также имеет международные дочерние компании, расположенные в Австрии, Беларуси, Бельгии, Чехии, Дании, Финляндии, Франции, Германии, Греции, Венгрии, Италии, Нидерландах, Норвегии, Польше, Португалии, Румынии, России, Испании, Швеции, Швейцарии, Турция, Великобритания, Австралия, Новая Зеландия, Индия, Япония, Гонконг, П.Р. Китай, Филиппины, Сингапур, Южная Корея, Тайвань, Таиланд, Аргентина, Бразилия, Колумбия, Мексика и Канада.

Отчет Check Point о мобильной безопасности за 2021 год: почти каждая организация испытала атаки с использованием мобильных устройств в 2020 году

Олег Могилевский, менеджер по маркетингу продуктов, предотвращение угроз

В 2020 году 97% организаций столкнулись с мобильными угрозами с использованием различных векторов атак. В 46% организаций хотя бы один сотрудник загрузил вредоносное мобильное приложение.

Эти ошеломляющие статистические данные были опубликованы в нашем недавно выпущенном отчете о мобильной безопасности за 2021 год. Отчет охватывает последние угрозы для корпоративных мобильных устройств, от вредоносных приложений до атак программ-вымогателей, а также впервые атаки с использованием корпоративного управления мобильными устройствами.

Мы приглашаем вас загрузить отчет

о мобильной безопасности за 2021 год , чтобы узнать, как последние мобильные угрозы могут повлиять на уровень безопасности вашей организации и как вы можете от них защититься.Переход к массовой удаленной работе во время пандемии COVID-19 сделал мобильные устройства фундаментальным бизнес-инструментом, поскольку удаленные сотрудники все чаще используют свои смартфоны для доступа к корпоративным активам и выполнения критически важных рабочих задач. И эта тенденция вот-вот усилится: на самом деле, IDC прогнозирует, что к 2024 году мобильные сотрудники будут составлять почти 60% от общей численности рабочей силы в США. Для обеспечения безопасности бизнес-данных защита мобильных сотрудников вышла на критически важный уровень.

В новом отчете Check Point Software о безопасности мобильных устройств за 2021 год анализируются новейшие угрозы, нацеленные на корпоративные мобильные устройства, и дается всесторонний обзор основных тенденций в области мобильных вредоносных программ, уязвимостей устройств и кибератак на национальном уровне.Кроме того, он показывает, как организации могут защитить себя от сложных мобильных угроз сегодняшнего и завтрашнего дня.

Основные моменты отчета Check Point

о мобильной безопасности 2021 включают:- Все предприятия, подверженные риску мобильных атак: Практически каждая организация испытала по крайней мере одну мобильную вредоносную атаку в 2020 году. 93% этих атак возникли в сети устройств, пытаясь обманом заставить пользователей установить вредоносную нагрузку через зараженные веб-сайты или URL-адреса или украсть учетные данные пользователей.

- Почти половина организаций пострадала от вредоносных мобильных приложений: В 46% организаций хотя бы один сотрудник загрузил вредоносное мобильное приложение, которое угрожало сетям и данным их организации в 2020 году.

- Четыре из десяти мобильных устройств во всем мире уязвимы: Исследование Check Point Achilles показало, что по крайней мере 40% мобильных устройств в мире изначально уязвимы для кибератак из-за недостатков в их чипсетах и нуждаются в срочном исправлении.

- Рост числа вредоносных программ для мобильных устройств: В 2020 году Check Point обнаружила рост активности банковских троянцев на 15%, когда учетные данные пользователей мобильного банкинга могут быть украдены. Злоумышленники распространяют мобильные вредоносные программы, в том числе трояны для удаленного доступа к мобильным устройствам (MRAT), банковские трояны и программы дозвона премиум-класса, часто скрывая вредоносное ПО в приложениях, которые утверждают, что предлагают информацию, связанную с COVID-19.

- Группы APT нацелены на мобильные устройства: Мобильные устройства отдельных лиц являются очень привлекательной целью для различных групп APT, таких как иранская Rampant Kitten, которая проводила тщательно продуманные и изощренные целевые атаки для слежки за пользователями и кражи конфиденциальных данных

Отчет по мобильной безопасности за 2021 год основан на фактических данных за 2020 год, собранных организациями, использующими Check Point Harmony Mobile, решение Check Point Mobile Threat Defense, из расследований Check Point Research (CPR) и ThreatCloud, базы данных аналитики угроз Check Point. .Данные были дополнительно обогащены передовой технологией AI Engine, чтобы обеспечить точность, на которую вы можете положиться при создании своей мобильной безопасности.

Мы приглашаем вас загрузить отчет о мобильной безопасности за 2021 год , чтобы узнать, как последние угрозы, связанные с мобильными устройствами, могут повлиять на уровень безопасности вашей организации и как от них защититься.

Поскольку почти каждая организация пережила атаку и на горизонте появляются более сложные угрозы, предприятиям следует знать, что такие решения, как MDM и UEM, управляют устройствами, но не могут защитить их должным образом.Чтобы защитить чувствительный бизнес от современных передовых киберугроз, внедрение надежного решения Mobile Threat Defense (MTD) стало императивом бизнеса.

Harmony Mobile — ведущее в отрасли решение MTD. Он защищает ваши корпоративные данные, защищая мобильные устройства сотрудников от всех направлений атак: приложений, сетей, устройств и уязвимостей ОС. Разработанный для сокращения накладных расходов администраторов и увеличения числа пользователей, он идеально вписывается в вашу существующую мобильную среду, быстро развертывается и масштабируется, а также защищает устройства, не влияя на взаимодействие с пользователем или конфиденциальность.

Мы приглашаем вас загрузить отчет

о мобильной безопасности за 2021 год , чтобы узнать, как последние мобильные угрозы могут повлиять на уровень безопасности вашей организации и как вы можете от них защититься.Что такое управляемое обнаружение и реагирование (MDR)?

Функции службы MDRУправляемое обнаружение и реагирование — это категория предложения «Безопасность как услуга», когда организация передает некоторые свои операции по обеспечению безопасности стороннему поставщику.Как следует из названия, он выходит за рамки простого обнаружения угроз и фактически устраняет их в сети организации.

Предложение услуг MDR обычно включает в себя несколько различных функций:

- Расследование происшествий: Поставщики услуг MDR расследуют предупреждение и определят, является ли это происшествием истинным или ложным. Это достигается за счет комбинации аналитики данных, машинного обучения и человеческих исследований.

- Сортировка предупреждений: Не все инциденты безопасности одинаковы, и ряд факторов может повлиять на приоритет различных событий.Поставщик MDR организует список событий безопасности, позволяя обрабатывать наиболее критичные в первую очередь.

- Исправление: Поставщик MDR предложит устранение инцидентов как услугу. Это означает, что они будут удаленно принимать меры для реагирования на событие безопасности в сети клиента.

- Превентивный поиск угроз: Не все инциденты безопасности обнаруживаются стеком безопасности организации. Провайдеры MDR будут активно искать в сети и системах организации признаки продолжающейся атаки и, в случае ее обнаружения, принимать меры по ее устранению.

Реализация надежной программы кибербезопасности является проблемой для многих организаций из-за ряда различных факторов. Управляемое обнаружение и реагирование дает ответ на многие проблемы, с которыми сталкиваются организации, пытающиеся повысить зрелость своей безопасности и снизить риск кибербезопасности, например:

- Ограничения по персоналу: Отрасль кибербезопасности сталкивается с серьезной нехваткой талантов, поскольку вакансий гораздо больше, чем есть квалифицированных специалистов для их заполнения.Из-за этого организациям сложно и дорого выполнять важные функции безопасности внутри компании. MDR позволяет организации заполнить нехватку персонала с помощью внешних специалистов по безопасности.

- Ограниченный доступ к экспертным знаниям: Помимо отсутствия опыта в области кибербезопасности в целом, организациям сложно выполнять специализированные роли, требующие таких навыков, как реагирование на инциденты, облачная безопасность и анализ вредоносных программ. MDR предоставляет организации немедленный доступ к внешнему опыту в области кибербезопасности, когда это необходимо, без необходимости привлекать и удерживать этих специалистов внутри компании.

- Расширенная идентификация угроз: Продвинутые постоянные угрозы (APT) и другие изощренные киберпреступники разработали инструменты и методы, позволяющие оставаться незамеченными многими традиционными решениями кибербезопасности. MDR позволяет организациям обнаруживать и устранять эти угрозы с помощью упреждающего поиска угроз.

- Медленное обнаружение угроз: Многие инциденты, связанные с кибербезопасностью, остаются незамеченными в течение значительного периода времени, что увеличивает затраты и увеличивает влияние на целевую организацию.Время обнаружения и реагирования поставщиков MDR поддерживается соглашениями об уровне обслуживания (SLA), что гарантирует минимизацию затрат, понесенных организацией из-за инцидента кибербезопасности.

- Незрелость безопасности: Создание эффективной программы кибербезопасности может быть дорогостоящим из-за необходимых инструментов, лицензий и персонала. MDR позволяет организации быстро развернуть полную программу безопасности с круглосуточным обнаружением угроз и реагированием на них, при этом многие связанные с этим расходы распределяются между клиентской базой поставщика MDR.Это снижает общую стоимость владения (TCO) кибербезопасности и позволяет организации достичь высокого уровня зрелости кибербезопасности быстрее, чем это было бы возможно внутри компании.

Эффективность провайдера MDR зависит в первую очередь от двух вещей. Во-первых, это внутренний опыт поставщика. Эффективный поставщик MDR будет обладать внутренним опытом, необходимым для решения любой ситуации, с которой может столкнуться клиент.Сюда входят 24/7 SOC, группы реагирования на инциденты и опыт в обеспечении безопасности различных платформ, таких как облачные вычисления и конечные устройства, используемые на предприятии.

Однако эти команды могут быть эффективными только в том случае, если у них есть необходимые инструменты. Поставщику MDR требуется полная прозрачность сети клиента, надежная аналитика данных и способность быстро реагировать на потенциальные инциденты безопасности.

«Новый стандарт» никуда не денется — исследование Check Point Software выявляет приоритеты организаций в области безопасности на 2021 год и последующий период

Check Point® Software Technologies Ltd.(NASDAQ: CHKP), ведущий поставщик решений для кибербезопасности во всем мире, сегодня опубликовал результаты нового исследования, в котором показаны ключевые приоритеты и проблемы кибербезопасности организаций до 2023 года, а также отмечены вынужденные изменения в их стратегиях безопасности. пандемией COVID-19 в течение 2020 года.

Более половины респондентов заявили, что их организации сейчас сталкиваются с большим количеством атак и угроз, чем в начале 2020 года. Большинство полагают, что их подход к безопасности не вернется к состоянию, предшествующему пандемии, и только каждый пятый сказал, что их операции по обеспечению безопасности вернулся к тому, чем они были.Ключевые результаты опроса более 600 специалистов по ИТ-безопасности по всему миру:

- Самые большие проблемы безопасности организаций в 2021 году: Безопасность сотрудников, работающих удаленно, была главной задачей, за которой следовали предотвращение фишинга и атак социальной инженерии, поддержание безопасного удаленного доступа и защита облачных приложений и инфраструктуры (39%).

- Приоритеты безопасности на следующие два года: Основными приоритетами до 2023 года являются безопасность удаленной работы, безопасность конечных точек и мобильных устройств, а также защита общедоступных или нескольких облаков, явно опережая такие проблемы, как безопасность Интернета вещей и безопасность электронной почты.

- Изменения в стратегиях безопасности к 2020 году: Девяносто пять процентов респондентов заявили, что их стратегии изменились во второй половине года, самое большое из которых — возможность удаленной работы в больших масштабах. Только чуть более четверти заявили, что они ускорили существующие проекты безопасности в течение 2020 года, показывая, что для большинства их ответ на пандемию включал незапланированное переосмысление их бизнес-модели.

- Новая норма сохраняется: Около половины всех респондентов считают, что их подход к безопасности не вернется к докандемическим нормам.В то время как 29% заявили, что они ожидают возвращения к работе до Covid в какой-то момент в будущем, и только 20% считают, что их ситуация теперь вернулась к прежней.

«Исследование показывает, что большинство организаций не ожидают, что их текущие проблемы и приоритеты безопасности сильно изменятся в течение следующих двух лет. Для многих быстрые изменения, которые они внесли в свои сети и инфраструктуры безопасности в ответ на пандемию, будут постоянными », — сказал Питер Александер, директор по маркетингу в Check Point Software.«В то же время количество кибератак и угроз увеличивается, поскольку хакеры пытаются воспользоваться этими изменениями. Таким образом, организациям необходимо уделять первоочередное внимание устранению любых брешей в безопасности в своих новых распределенных сетях, от домашних компьютеров сотрудников и самих сотрудников до центров обработки данных. Преодоление воздействия пандемии на бизнес-операции и обеспечение того, чтобы они могли продолжать работать с максимальной эффективностью и безопасностью, будет самой большой постоянной проблемой для большинства предприятий ».

Чтобы блокировать растущие объемы кибератак и угроз, организациям необходимо уделять приоритетное внимание устранению любых брешей в безопасности в своих новых распределенных сетях, от домашних компьютеров сотрудников и самих сотрудников до центров обработки данных.Вот наши советы, которые помогут организациям развить свои стратегии безопасности, чтобы они могли продолжать работать максимально эффективно и безопасно:

- Защитная вакцинация лучше лечения, а в кибербезопасности профилактика в реальном времени является ключом к защите сетей, сотрудников и данных от атак и угроз.

- Организации должны пересмотреть и проверить уровень безопасности и актуальность своей сетевой инфраструктуры, устройств, процессов, соответствие подключенных мобильных и компьютерных устройств, IoT и т. Д.Более широкое использование облака требует повышенного уровня безопасности, особенно в технологиях, которые защищают рабочие нагрузки, контейнеры и бессерверные приложения в мульти- и гибридных облачных средах.

- При таком большом количестве быстрых изменений, внесенных в инфраструктуру организаций, эффективность безопасности предприятий резко возрастет за счет унифицированного управления и улучшенной видимости рисков по всей их архитектуре безопасности.

Опрос был проведен компанией Dimensional Research с участием 613 респондентов из организаций по всему миру.Все респонденты несут ответственность за ИТ-безопасность в своих организациях. Для получения дополнительной информации об опросе посетите: https://blog.checkpoint.com/2020/12/08/the-new-normal-is-here-to-stay-for-some-time-new-survey-reveals -организации-приоритеты-безопасности-на-2021-и далее /

Следуйте за Check Point через:

Twitter: http://www.twitter.com/checkpointsw

Facebook: https://www.facebook.com/checkpointsoftware Блог

: http: //blog.checkpoint.com

YouTube: http://www.youtube.com/user/CPGlobal

LinkedIn: https://www.linkedin.com/company/check-point-software-technologies

Отчет Check Point Software о безопасности раскрывает масштабы глобальной киберпандемии и показывает, как организации могут развить иммунитет в 2021 году

- Ежедневно мир сталкивается с более чем 100 000 вредоносных веб-сайтов и 10 000 вредоносных файлов

- 87% организаций испытали попытку использования уже известной существующей уязвимости

- В 46% организаций хотя бы один сотрудник загрузил вредоносное мобильное приложение

Check Point Research (CPR), подразделение по анализу угроз компании Check Point® Software Technologies Ltd.(NASDAQ: CHKP), ведущий мировой поставщик решений для кибербезопасности, опубликовал отчет о безопасности за 2021 год. В отчете раскрываются ключевые векторы и методы атак, наблюдаемые исследователями CPR, поскольку криминальные, политические и национальные субъекты угроз использовали нарушения, вызванные пандемией COVID-19, для нацеливания на организации во всех секторах. Он также предоставляет специалистам по кибербезопасности и руководителям высшего звена информацию, необходимую им для защиты своих организаций от этих передовых кибератак и угроз пятого поколения.

Основные моменты отчета Check Point Research 2021 по безопасности включают:

- Внедрение облака опережает безопасность: В 2020 году программы цифровой трансформации организаций продвинулись более чем на пять лет в ответ на пандемию, но безопасность общедоступного облака по-прежнему является серьезной проблемой для 75% предприятий. Кроме того, более 80% предприятий обнаружили, что их существующие инструменты безопасности вообще не работают или имеют ограниченные функции в облаке, что свидетельствует о том, что проблемы с безопасностью в облаке сохранятся и в 2021 году.

- Предназначена для удаленной работы: хакеров активизировали атаки «перехвата потоков» на удаленных сотрудников с целью кражи данных или проникновения в сети с помощью троянов Emotet и Qbot, которые затронули 24% организаций во всем мире. Также резко возросло количество атак на системы удаленного доступа, такие как RDP и VPN.

- Рост числа атак с использованием программ-вымогателей с двойным вымогательством: в третьем квартале 2020 г., почти половина всех инцидентов с использованием программ-вымогателей связана с угрозой раскрытия данных, украденных у целевой организации.В среднем новая организация становится жертвой программ-вымогателей каждые 10 секунд по всему миру.

- Атаки на сектор здравоохранения превратились в эпидемию: в четвертом квартале 2020 года CPR сообщил, что кибератаки (особенно атаки с использованием программ-вымогателей) на больницы во всем мире увеличились на 45%, поскольку преступники считают, что они с большей вероятностью будут удовлетворять требования выкупа из-за давления. от случаев COVID-19.

- Мобильные устройства — подвижные цели: В 46% организаций хотя бы один сотрудник загрузил вредоносное мобильное приложение, которое угрожает их сетям и данным в 2020 году.Более широкое использование мобильных телефонов во время глобальных блокировок также привело к росту числа банковских и мобильных троянов, ворующих информацию.

«Компании во всем мире удивили себя скоростью своих цифровых инициатив в 2020 году: по оценкам, цифровая трансформация продвинулась вперед на семь лет. Но в то же время злоумышленники и киберпреступники также изменили свою тактику, чтобы воспользоваться этими изменениями и разрушением пандемии с ростом числа атак во всех секторах », — сказала Дорит Дор, вице-президент по продуктам Check Point. Программное обеспечение.«Мы должны действовать сейчас, чтобы остановить бесконтрольное распространение этой киберпандемии. Организациям необходимо вакцинировать свои гиперподключенные сети, чтобы предотвратить эти разрушительные кибератаки, которые вызывают столько разрушений ».

Отчет Check Point о безопасности за 2021 год основан на данных аналитической системы Check Point ThreatCloud, крупнейшей совместной сети для борьбы с киберпреступностью, которая предоставляет данные об угрозах и тенденциях атак из глобальной сети датчиков угроз; из исследований Check Point за последние 12 месяцев; а также о недавних отчетах об опросах ИТ-специалистов и руководителей высшего звена Check Point.В отчете исследуются последние возникающие угрозы в отраслевых секторах и дается всесторонний обзор тенденций, наблюдаемых в среде вредоносных программ, в новых векторах утечки данных и в кибератаках на национальном уровне. Он также включает экспертный анализ от лидеров мнений Check Point; чтобы помочь организациям понять и подготовиться к сегодняшнему и завтрашнему сложному ландшафту угроз.

Для получения более подробной информации скачайте полный отчет.

Следите за Check Point Research через:

Блог : https: // research.checkpoint.com/

Twitter: https://twitter.com/_cpresearch_

О компании Check Point Research

Check Point Research предоставляет передовую аналитическую информацию о киберугрозах клиентам Check Point Software и всему аналитическому сообществу. Исследовательская группа собирает и анализирует глобальные данные о кибератаках, хранящиеся в ThreatCloud, чтобы держать хакеров в страхе, обеспечивая при этом обновление всех продуктов Check Point с помощью новейших средств защиты. Исследовательская группа состоит из более чем 100 аналитиков и исследователей, сотрудничающих с другими поставщиками систем безопасности, правоохранительными органами и различными CERT.

атак, нацеленных на медицинские организации, резко увеличиваются во всем мире, так как число случаев COVID-19 снова растет

В конце октября 2020 года мы сообщили, что больницы и медицинские организации стали жертвами растущей волны атак с использованием программ-вымогателей, причем большинство атак с использованием печально известного Ryuk программа-вымогатель. Это последовало за совместным информационным бюллетенем по кибербезопасности, выпущенным CISA, ФБР и HHS, в котором содержалось предупреждение о растущей и неминуемой угрозе киберпреступности больницам и поставщикам медицинских услуг США.

К сожалению, эта угроза киберпреступности за последние два месяца усилилась. С начала ноября число атак, нацеленных на медицинские организации во всем мире, увеличилось еще на 45%. Это более чем вдвое превышает общий рост кибератак во всех отраслях промышленности по всему миру за то же время.

Увеличение числа атак связано с целым рядом векторов, включая программы-вымогатели, бот-сети, удаленное выполнение кода и DDoS-атаки. Тем не менее, количество программ-вымогателей растет, и они представляют собой самую большую угрозу для организаций здравоохранения по сравнению с другими секторами отрасли.Атаки программ-вымогателей на больницы и связанные с ними организации особенно разрушительны, потому что любое нарушение их систем может повлиять на их способность оказывать помощь и поставить под угрозу жизнь — все это усугубляется давлением, с которым эти системы сталкиваются, пытаясь справиться с глобальным ростом COVID-19. случаи. Именно поэтому преступники целенаправленно и жестоко нацелены на сектор здравоохранения: они считают, что больницы с большей вероятностью выполнят их требования о выкупе.

Глобальный обзор атак

- С 1 ноября st , 2020 количество атак на медицинские организации во всем мире увеличилось более чем на 45%, по сравнению со средним 22% увеличением атак на другие отрасли промышленности.

- Среднее количество еженедельных атак в секторе здравоохранения достигло 626 на организацию в ноябре по сравнению с 430 в октябре.

- Атаки, связанные с программами-вымогателями, ботнетами, удаленным выполнением кода и DDoS-атаками, в ноябре увеличились, причем количество атак с использованием программ-вымогателей показало самый большой всплеск по сравнению с другими секторами отрасли.

- Основным вариантом вымогателей, используемых в атаках, является Ryuk, за которым следует Sodinokibi.

Данные по региональным атакам

Центральная Европа возглавляет список регионов, пострадавших от всплеска атак на медицинские организации, с ростом на 145% в ноябре, за ней следует Восточная Азия, где рост составил 137%, и Латинская Америка, где рост составил 112%.В Европе и Северной Америке рост составил 67% и 37% соответственно.

УВЕЛИЧЕНИЕ АТАК НА ОРГАНИЗАЦИЮ ЗДРАВООХРАНЕНИЯ, НА РЕГИОН

Что касается отдельных стран, то наибольший рост числа атак произошел в Канаде, где количество атак выросло более чем на 250%, за ней следует Германия с ростом числа атак на 220%. В Испании количество атак увеличилось вдвое.

Почему сейчас увеличивается количество атак?

Основная мотивация злоумышленников к этим атакам — финансовая. Они ищут большие деньги и быстро.Похоже, что эти атаки очень хорошо окупились для преступников за последний год, и этот успех заставил их жаждать большего.

Как мы уже упоминали ранее, больницы испытывают огромное давление из-за продолжающегося роста числа случаев коронавируса и готовы платить выкуп, чтобы они могли продолжать оказывать помощь в это критическое время. В сентябре власти Германии сообщили, что хакерская атака, которая, по всей видимости, была направлена не по адресу, вызвала отказ ИТ-систем в крупной больнице в Дюссельдорфе, и женщина, которой требовалась срочная госпитализация, умерла после того, как ее пришлось отправить в другой город для лечения. .Ни одна больница или медицинская организация не захотят столкнуться с подобным сценарием, увеличивая вероятность того, что организация выполнит требования злоумышленника в надежде минимизировать нарушения.

Также важно отметить, что в отличие от обычных атак с использованием программ-вымогателей, которые широко распространяются посредством массовых спам-кампаний и наборов эксплойтов, атаки на больницы и медицинские организации с использованием варианта Ryuk специально адаптированы и нацелены. Рюк был впервые обнаружен в середине 2018 года, и вскоре после этого Check Point Research опубликовала первый тщательный анализ этого нового вымогателя, нацеленного на Соединенные Штаты.В 2020 году исследователи Check Point из CPR отслеживали активность Ryuk во всем мире и наблюдали рост использования Ryuk в атаках, направленных на сектор здравоохранения.

Киберпространство с COVID-19

Пандемия затронула все аспекты нашей жизни, и ландшафт кибербезопасности не остался без внимания. От роста числа зарегистрированных вредоносных доменов, связанных с коронавирусом, до использования связанных тем в фишинговых атаках и атаках с использованием программ-вымогателей и даже мошеннической рекламы, предлагающей вакцины против Covid для продажи, мы наблюдаем беспрецедентный рост кибер-эксплойтов, направленных на компрометацию личных данных. , распространять вредоносное ПО и красть деньги.

Медицинские службы и исследовательские организации стали мишенями для атак, направленных на кражу ценной коммерческой и профессиональной информации или срыв жизненно важных исследовательских операций. Использование приложений тестирования и отслеживания для отслеживания людей, которое ранее вызывало бы сильную оппозицию, связанную с конфиденциальностью, широко распространено во всем мире и, как ожидается, переживет пандемию. Поскольку внимание мира по-прежнему сосредоточено на борьбе с пандемией, киберпреступники также будут продолжать использовать и пытаться использовать этот фокус в своих собственных незаконных целях — поэтому важно, чтобы как организации, так и отдельные лица поддерживали хорошую кибергигиену, чтобы защитить себя. против онлайн-преступлений, связанных с Covid.

Советы по предотвращению вымогателей и фишинговых атак

- Ищите троянские инфекции — атаки программ-вымогателей не начинаются с программ-вымогателей . Ryuk и другие типы эксплойтов программ-вымогателей обычно начинаются с первоначального заражения трояном. Часто эта троянская инфекция происходит за несколько дней или недель до начала атаки вымогателя, поэтому специалистам по безопасности следует следить за заражениями Trickbot, Emotet, Dridex и Cobalt Strike в своих сетях и удалять их с помощью решений для поиска угроз, поскольку все они могут открыть дверь для Рюка.

- Будьте бдительны к выходным и праздникам — большинство атак программ-вымогателей за последний год произошло в выходные и праздничные дни, когда вероятность работы ИТ-специалистов и сотрудников службы безопасности снижается.

- Используйте решения для защиты от программ-вымогателей — хотя атаки программ-вымогателей сложны, решения для защиты от программ-вымогателей с функцией исправления являются эффективными инструментами, которые позволяют организациям вернуться к нормальной работе всего за несколько минут в случае заражения.

- Информируйте сотрудников о вредоносных электронных письмах — Обучение пользователей тому, как выявлять и предотвращать потенциальные атаки программ-вымогателей, имеет решающее значение. Поскольку многие из текущих кибератак начинаются с целевого фишингового сообщения электронной почты, которое даже не содержит вредоносных программ, это просто сообщение, созданное с помощью социальной инженерии, которое побуждает пользователя перейти по вредоносной ссылке или предоставить конкретную информацию. Обучение пользователей, помогающее идентифицировать эти типы вредоносных электронных писем, часто считается одним из наиболее важных средств защиты, которые может развернуть организация.

- Virtual Patching — Федеральная рекомендация заключается в исправлении старых версий программного обеспечения или систем, что может быть невозможно для больниц, поскольку во многих случаях системы не могут быть исправлены. Поэтому мы рекомендуем использовать систему предотвращения вторжений (IPS) с возможностью виртуального исправления, чтобы предотвратить попытки использования слабых мест в уязвимых системах или приложениях. Обновленная IPS помогает вашей организации оставаться защищенной.

Отчет Check Point Software о мобильной безопасности за 2021 год показывает

Новый отчет раскрывает последние угрозы для корпоративных мобильных устройств, от вредоносных приложений до атак программ-вымогателей, и впервые атаки с использованием корпоративного управления мобильными устройствами

- 97% организаций в 2020 году столкнулись с мобильными угрозами, которые использовали несколько векторов атак

- В 46% организаций хотя бы один сотрудник загрузил вредоносное мобильное приложение

- По крайней мере 40% мобильных устройств в мире изначально уязвимы для кибератак

SAN CARLOS, Calif., 12 апреля 2021 г. (GLOBE NEWSWIRE) — Check Point ® Software Technologies Ltd. (NASDAQ: CHKP), ведущий мировой поставщик решений для кибербезопасности, опубликовал отчет о мобильной безопасности за 2021 год. В отчете исследуются последние возникающие угрозы, нацеленные на корпоративные мобильные устройства, и дается всесторонний обзор основных тенденций в области мобильных вредоносных программ, уязвимостей устройств и кибератак на национальном уровне. Он также показывает, как организации могут защитить себя от сложных мобильных угроз сегодняшнего и завтрашнего дня и как эти угрозы могут развиваться.

Переход к массовой удаленной работе во время пандемии COVID-19 привел к резкому увеличению площади мобильных атак, в результате чего 97% организаций столкнулись с мобильными угрозами, исходящими от нескольких векторов атак. К 2024 году ожидается, что 60% сотрудников будут мобильными, поэтому мобильная безопасность должна стать приоритетом для всех организаций. Основные моменты отчета Check Point Research о мобильной безопасности за 2021 год включают:

- Все предприятия, подверженные риску мобильных атак: Практически каждая организация испытала хотя бы одну атаку мобильного вредоносного ПО в 2020 году.Девяносто три процента этих атак происходили в сети устройств, которая пытается обманом заставить пользователей установить вредоносную полезную нагрузку через зараженные веб-сайты или URL-адреса или украсть учетные данные пользователей.

- Почти половина организаций пострадала от вредоносных мобильных приложений: В 46% организаций по крайней мере один сотрудник загрузил вредоносное мобильное приложение, которое угрожало сетям и данным их организации в 2020 году.

- Четыре из десяти мобильных телефонов в мире уязвимы: Исследование Achilles, проведенное Check Point, показало, что по крайней мере 40% мобильных устройств в мире по своей природе уязвимы для кибератак из-за недостатков в их чипсетах и нуждаются в срочном исправлении.

- Рост числа вредоносных программ для мобильных устройств: В 2020 году Check Point обнаружила рост активности банковских троянцев на 15%, в результате чего учетные данные пользователей мобильного банкинга могут быть украдены. Злоумышленники распространяют мобильное вредоносное ПО, в том числе трояны для удаленного доступа к мобильным устройствам (MRAT), банковские трояны и программы дозвона премиум-класса, часто скрывая вредоносное ПО в приложениях, которые утверждают, что предлагают информацию, связанную с COVID-19. « Как мы видели в 2020 году, ландшафт мобильных угроз продолжал расширяться, и теперь почти каждая организация столкнулась с атакой », — сказал Неатсун Зив, вице-президент по предотвращению угроз в Check Point Software.«И на горизонте есть более сложные угрозы. Киберпреступники продолжают развиваться и адаптировать свои методы, чтобы использовать нашу растущую зависимость от мобильных телефонов. Предприятиям необходимо внедрять решения для обеспечения безопасности мобильных устройств, которые беспрепятственно защищают устройства от современных современных киберугроз, а пользователям следует соблюдать осторожность, чтобы минимизировать риски, используя только приложения из официальных магазинов приложений ».

В течение 2020 года Check Point обнаружила новую и очень серьезную атаку, в которой злоумышленники использовали систему управления мобильными устройствами (MDM) крупной международной корпорации для распространения вредоносного ПО на более чем 75% своих управляемых мобильных устройств, используя решение, которое предназначен для управления использованием мобильных телефонов на предприятии.

Отчет Check Point о мобильной безопасности за 2021 год основан на данных, собранных с 1 января st , 2020 по 31 декабря st , 2020 от 1800 организаций, которые используют Check Point Harmony Mobile , решение для защиты от мобильных угроз Check Point. . Он также использует данные аналитики Check Point ThreatCloud, крупнейшей совместной сети для борьбы с киберпреступностью, которая предоставляет данные об угрозах и тенденциях атак из глобальной сети датчиков угроз; из исследований Check Point Research (CPR) за последние 12 месяцев и из недавних отчетов об исследованиях, проведенных внешними организациями.

Для получения более подробной информации загрузите полный отчет https://pages.checkpoint.com/mobile_security_report_2021.html

Следуйте за Check Point через:

Twitter: http://www.twitter.com/checkpointsw

Facebook : https://www.facebook.com/checkpointsoftware

Блог: http://blog.checkpoint.com

YouTube: http://www.youtube.com/user/CPGlobal

LinkedIn: https://www.linkedin.com/company/check-point-software-technologiesО компании Check Point Software Technologies Ltd.

Check Point Software Technologies Ltd. ( www.checkpoint.com ) — ведущий поставщик решений кибербезопасности для правительств и корпоративных предприятий во всем мире. Его решения защищают клиентов от кибератак 5-го поколения с лидирующим в отрасли показателем обнаружения вредоносных программ, программ-вымогателей и других типов атак. Check Point предлагает свою многоуровневую архитектуру безопасности Infinity Total Protection с расширенным предотвращением угроз Gen V, которая защищает корпоративные облака, сеть и информацию, хранящуюся на мобильных устройствах.