Что такое сетевая безопасность?

Типы безопасности сети

Для обеспечения безопасности в сеть добавляются специальные средства защиты. Их совершенствовали на протяжении многих лет и будут продолжать улучшать, ведь мы все больше узнаем, как нужно защищать сеть, а злоумышленники постоянно осваивают новые способы атак.

Чтобы применить для защиты самые лучшие средства, необходимо сначала узнать про уязвимости сети и текущий ландшафт угроз. Также важно понять, какие имеются типы защитных средств, чтобы правильно выбрать вендоров, решения и конфигурации для своей сети.

Ландшафт угрозУгрозы — потенциальная возможность нарушить конфиденциальность, доступность и целостность ресурсов. Угрозы могут касаться несанкционированного раскрытия чувствительных данных, несанкционированной модификации информации, а также отказа в обслуживании.

Ландшафт угроз состоит из доступной информации об угрозах, злоумышленниках и векторе угроз, который позволяет осуществить атаку. Злоумышленник — это человек или группировка, которые намереваются причинить ущерб, используя существующие угрозы.

Злоумышленник — это человек или группировка, которые намереваются причинить ущерб, используя существующие угрозы.

Например, при краже ноутбука злоумышленником является вор. Вектор угрозы — это направление атаки, например, незапертая дверь или ноутбук, не закрепленный на столе.

УязвимостиУгроза может реализоваться только в том случае, если в системе безопасности имеется уязвимость, которую можно эксплуатировать. Уязвимость — это слабое место или недостаток средств защиты, которую злоумышленники могут использовать для нарушения политик безопасности.

Продолжим пояснение на примере ноутбука: небольшой вес и портативность — характеристики, которые привлекают многих покупателей. Но эти же характеристики облегчают его кражу. Средства обеспечения безопасности, такие как запирающиеся двери и тросовые замки, затрудняют действия злоумышленника и снижают вероятность кражи, что уменьшает общий риск.

Предотвращение, обнаружение, реагированиеКонфиденциальность, целостность и доступность — основная триада информационной безопасности (Confidentiality, Integrity, and Availability, CIA), которая определяет цель процесса обеспечения ИБ. В этом процессе задействовано множество стратегий и действий, которые входят в один из трех этапов: предотвращение, обнаружение и реагирование.

В этом процессе задействовано множество стратегий и действий, которые входят в один из трех этапов: предотвращение, обнаружение и реагирование.

Основные элементы этапа предотвращения, которые реализуются с применением точно задокументированной политики:

- определение того, что нужно защищать;

- распределение обязанностей;

- подготовка процедур выполнения;

- разработка детального плана действий;

- создание программы знакомства всех сотрудников с мерами обеспечения безопасности;

- создание системы контроля за доступом и использованием сотрудниками ресурсов организации.

Обнаружение подразумевает мониторинг и журналирование активности в системе. В случае возникновения компрометации или вредоносной активности системы обнаружения должны уведомить об этом ответственное лицо/лица. Процесс обнаружения имеет смысл только тогда, когда за ним следует своевременное, запланированное реагирование.

Реагирование — это тщательно спланированная коррекция после инцидента, которая включает в себя блокирование текущей атаки, обновление системы с помощью нового пакета исправлений или изменение конфигурации межсетевого экрана.

Подробнее о типах сетевой безопасности

Основы безопасности сети

Важно понимать основные концепции сетевой безопасности. Если вы не имеете представления, что такое уязвимость и кто такие злоумышленники, вы не сумеете правильно выбрать средства защиты от них. Например, вам не придет в голову, что личность пользователя нужно проверить перед тем, как предоставить ему доступ к системе. Чтобы выбрать подходящего вам вендора и решение, нужно иметь основные познания о безопасности.

Контроль доступаКонтроль доступа — это тип контроля безопасности, с которым знаком практически каждый. Большинству людей приходится пользоваться паролем для входа в систему. Пароль может потребоваться для доступа к сети, приложению или файлу. В среднем у пользователя бывает, как минимум, 10 паролей.

Контроль доступа выполняется в четыре этапа: идентификация, аутентификация, авторизация и учет (IAAA). Идентификация — процесс распознавания пользователя по его уникальному идентификатору, например по имени пользователя.

Аутентификация — проверка подлинности по учетным данным. Например, система может проверить подлинность пользователя, сравнивая введенный им пароль с учетными данными, хранящимися в БД. Для аутентификации также могут использоваться, например, удостоверение личности или одноразовый пароль. После проверки пользователя системой выполняется авторизация — предоставление разрешения на доступ.

Заключительная часть, учет, предназначена для отслеживания пользователей, получивших права доступа, чтобы выявлять неправомерные действия в системе. Сегодня долговременные пароли — не единственный вариант. Существует другие опции: одноразовые пароли, сгенерированные с помощь аппаратных или программных средств, смарт-карты и биометрические данные. Нужно тщательно выбирать, какой вариант лучше подойдет для каждого сетевого ресурса.

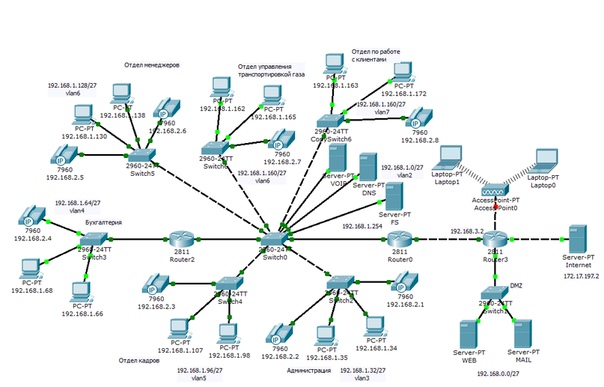

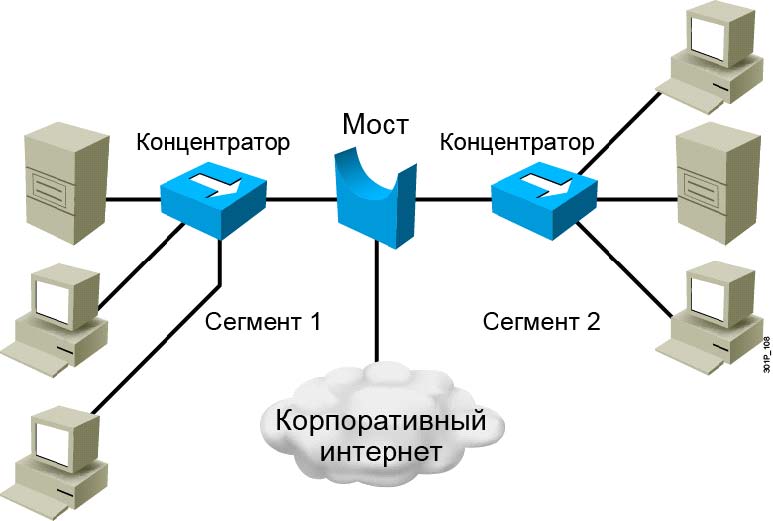

Сегментация сетиСегментация сети — это разделение сети на более мелкие, логически обособленные части для того, чтобы добавить между ними защитные средства. В результате повышается уровень производительности и безопасности. Использование виртуальных сетей VLAN — это распространенный метод сегментации сети, как в локальной, так и в облачной инфраструктуре. Когда речь идет об облачных технологиях, используется термин «виртуальное частное облако (VPC)».

В результате повышается уровень производительности и безопасности. Использование виртуальных сетей VLAN — это распространенный метод сегментации сети, как в локальной, так и в облачной инфраструктуре. Когда речь идет об облачных технологиях, используется термин «виртуальное частное облако (VPC)».

Традиционная сеть в физическом дата-центре имела четко очерченный периметр. Он проходил там, где внутренние сети дата-центра соединялись с внешними сетями. В настоящее время понятие периметра размывается, но мы по-прежнему используем для его защиты такие технологии, как:

межсетевые экраны, а также системы обнаружения и предотвращения вторжений Когда вы «выстраиваете» периметр, необходимо решить, какие данные, голосовая и видеоинформация могут проходить через него. В зависимости от типа трафика будут соответствующим образом настраиваться механизмы контроля.

Шифрование

Шифрование обеспечивает конфиденциальность и целостность данных при передаче или хранении. Данные преобразуются в нечитаемую форму с помощью ключа шифрования. Существует два основных типа шифрования — симметричное и асимметричное.

Данные преобразуются в нечитаемую форму с помощью ключа шифрования. Существует два основных типа шифрования — симметричное и асимметричное.

Симметричное шифрование использовали еще древние египтяне. И хотя с тех пор алгоритмы шифрования стали гораздо сложнее, мы применяем ту же концепцию. Например, для обеспечения конфиденциальности сессии интернет-банкинга можно применить симметричное шифрование. Для гарантии подлинности веб-сайта банка можно использовать ассиметричное шифрование, чтобы безопасно обменяться ключами для симметричного шифрования этой сессии.

Хеширование — трансформация произвольного массива данных по определенному алгоритму в строку фиксированной длины, состоящую из случайных символов. Обычно хеш-значение короче исходных данных. Оно служит ключом для обеспечения целостности исходного сообщения или данных.

Алгоритмы хеширования — один из способов проверки целостности данных. Применять их так же просто, как вам прочесть это предложение. Откуда вы знаете, что прочли именно то, что было напечатано? Вдруг предложение изменили случайно или намеренно?

Хеш-функции используются для подтверждения того, что буквы (или биты) не заменили случайно. Если же хеш защищен шифрованием, можно быть уверенным, что текст не изменил злоумышленник. Хеширование широко применяется для безопасного хранения паролей, защиты файлов и обеспечения целостности сообщений.

Если же хеш защищен шифрованием, можно быть уверенным, что текст не изменил злоумышленник. Хеширование широко применяется для безопасного хранения паролей, защиты файлов и обеспечения целостности сообщений.

Подробнее об основах безопасности сети

Средства защиты сети

Основные элементы, которые способствуют обеспечению многоуровневой защиты сети — это люди, операции и технологии. После выявления и оценки уровня рисков в вашей компании, вы можете определить, что потребуется для обеспечения безопасности сети. Сюда входят: тип технологии, которую необходимо использовать для обеспечения безопасности периметра; реагирование на оповещения, которые генерируют межсетевые экраны; обнаружение и предотвращение вторжений, а также журналы событий. Начнем с межсетевых экранов.

Межсетевые экраны

Межсетевые экраны (МСЭ) — традиционное защитное средство. Их стали применять для сетей и оконечных систем более 25 лет назад. Одна из основных функций МСЭ — фильтрация трафика.

Вендоры разработали много различных способов анализа и автоматической классификации трафика, что привело к появлению разных вариаций МСЭ, например, первых пакетных фильтров, МСЭ следующего поколения и облачных МСЭ.

Системы обнаружения и предотвращения вторжений (IPS/IDS)

В отличие от функции фильтрации пакетов МСЭ, система обнаружения и предотвращения вторжений ведет мониторинг сети на наличие вредоносных действий, регистрирует подозрительные действия и сообщает о них, а также реагирует на инциденты сетевой безопасности и потенциальные угрозы. МСЭ пропускает желательный трафик, а остальной блокирует.

Система обнаружения вторжений (IDS) ищет трафик, которого быть не должно. Она сфокусирована на поиске трафика от злоумышленников. По мере развития технологии кто-то обязательно должен был задаться вопросом: «Если мы знаем, что трафик исходит от хакера, почему мы просто регистрируем его в журнале событий? Почему бы не избавиться от такого трафика сразу после обнаружения?» В результате развития технологий появились системы предотвращения вторжений (IPS).

Система IPS создана для действий. Когда она понимает, что проходящий трафик исходит от злоумышленника, она уничтожает этот трафик. В идеале это отличный план. Но на деле эти системы сложно правильно настроить. При неверной настройке они даже могут действовать наоборот: пропускать вредоносный трафик и отсекать нормальный. Поэтому большинство компаний останавливаются на системе обнаружения вторжений и журналировании, а также полагаются на систему управления событиями безопасности (SIEM) и команду реагирования на инциденты.

Виртуальная частная сеть

Виртуальная частная сеть (VPN) защищает конфиденциальность данных, проходящих по вашей сети. В основном это достигается с помощью шифрования, хотя также используется аутентификация. Существует три варианта VPN-шифрования, особенно для приложений, которые пользователи используют в своих ноутбуках или телефонах для удаленного подключения к офису. Это IPSec, SSL/TLS и SSH. Эти протоколы также находят и другое применение.

IPSec — это набор протоколов шифрования, который подходит практически для любого сценария, поскольку он реализуется на 3-м уровне модели OSI («Взаимосвязь открытых систем»), принятой в качестве стандарта ISO/IEC 7498. 3 уровень — это сетевой уровень, по которому данные, голосовая и видеоинформация передаются в нужное место назначения в сети. Таким образом, применение IPSec обеспечит конфиденциальность ваших данных, которые будут доставляться к месту назначения в зашифрованном формате. Кроме VPN-соединений, этот протокол часто применяется для статических соединений «точка-точка» между площадками компании.

3 уровень — это сетевой уровень, по которому данные, голосовая и видеоинформация передаются в нужное место назначения в сети. Таким образом, применение IPSec обеспечит конфиденциальность ваших данных, которые будут доставляться к месту назначения в зашифрованном формате. Кроме VPN-соединений, этот протокол часто применяется для статических соединений «точка-точка» между площадками компании.

Протокол TLS (Transport Layer Security) основан на протоколе SSL (Secure Sockets Layer). Он мог бы называться SSL 4.0, но в 1999 году право собственности на него перешло от компании Netscape к IETF (Internet Engineering Task Force), и он был переименован. TLS предлагает возможность шифрования как для VPN, так и для любого веб-соединения. Это может быть соединение через браузер с банком, Amazon или с любым другим сайтом, перед URL-адресом которого вы видите значок замка, что означает «соединение защищено».

Протокол SSH (Secure SHell, «защищенная оболочка») в первую очередь предназначен для безопасного удаленного доступа к компьютерам. Также его часто используют сетевые администраторы для удаленного управления серверами, маршрутизаторами и коммутаторами. С помощью SSH можно выполнять мониторинг и конфигурирование.

Также его часто используют сетевые администраторы для удаленного управления серверами, маршрутизаторами и коммутаторами. С помощью SSH можно выполнять мониторинг и конфигурирование.

Технические средства защиты авторских прав

Если у вашей компании есть контент, книги, руководства и т. д., которыми вы хотите поделиться с клиентом, но при этом контролировать их использование, то вам потребуются технические средства защиты авторских прав (ТСЗАП). Программы ТСЗАП знакомы большинству людей, использующих компьютер.

Если вы пользовались стриминговыми сервисами Netflix или Amazon для просмотра фильмов или слушали музыку на Spotify или iTunes, вы сталкивались с ТСЗАП. Вы можете читать электронную книгу на Kindle, но не можете поделиться этой книгой с кем-либо. Тех. средства защиты авторских прав приложения Kindle обычно не позволяют этого, хотя бывают исключения в зависимости от прав на книгу.

Предотвращение утечки данных

Система предотвращения утечки данных (DLP) — именно то решение, которое необходимо компании, чтобы не допустить отправку электронных писем, содержащих чувствительную информацию, например, номер кредитной карты, постороннему лицу.

Инструменты DLP отслеживают трафик, который не должен выходить за пределы компании, чтобы не произошло утечки, и останавливают такую передачу. По крайней мере, в идеале. Систему DLP сложно правильно настроить, но к этому следует стремиться, чтобы защитить вашу компанию от случайных утечек данных.

Журналы событий, мониторинг и системы SIEM

Самый важный метод обеспечения безопасности, который необходим любой организации — это мониторинг. Очень важно следить за атаками, угрозами, утечкой данных, злоумышленниками и т. д. В сфере безопасности следует исходить из предположений, что ресурсы компании будут пытаться взломать, и что пользователи будут допускать ошибки. Затем необходимо следить за атаками и готовиться к ответным действиям. Одна из самых больших проблем среднего бизнеса заключается в том, что в компании даже не знают, что ее атакуют.

Требуются устройства для регистрации событий, чтобы вы были в курсе, что уже произошло и что сейчас происходит в вашей сети. После регистрации событий записи следует отправить на центральный syslog-сервер для анализа.

После регистрации событий записи следует отправить на центральный syslog-сервер для анализа.

Технология анализа называется Security Information Event Manager (SIEM). Задачей SIEM-системы является корреляция событий и поиск индикаторов компрометации (IoC). Если IoC обнаружен, аналитик должен рассмотреть событие и определить, необходимо ли предпринять какие-то действия, например, для прекращения атаки или восстановления систем после атаки.

Узнайте больше о средствах защиты сетей

Сетевые карты – что это такое и зачем нужно?

Доступ в сеть, будь то локальная сеть в офисе или интернет, невозможен не только без кабеля. Куда более важный компонент в этом плане – сетевая карта.

Что это?

Сетевая карта – это компонент электронно-вычислительной техники (не только ПК и ноутбуков, но и ряда других устройств, например, серверов или «умной» бытовой техники), с помощью которого она подключается к локальной или глобальной сети. Подключение осуществляется как физически (по кабелю или Wi-Fi), так и программно, поскольку функционирование устройства тесно связано с работой драйверов – отдельной программой, которая поддерживает работу компонента в автоматическом режиме.

Подключение осуществляется как физически (по кабелю или Wi-Fi), так и программно, поскольку функционирование устройства тесно связано с работой драйверов – отдельной программой, которая поддерживает работу компонента в автоматическом режиме.

Под работой подразумевается достаточно большой список функций:

- прием и передача данных,

- формирование пакетов данных,

- мониторинг входящего и исходящего трафика,

- кодирование и декодирование отправленных и принятых данных,

Сетевые карты также называют сетевыми платами или Ethernet-адаптерами – по названию разъема и технологии передачи данных. К слову о разъеме: если в устройстве есть та самая «розетка» под интернет-кабель с коннектором RJ-45, значит, внутри гарантированно есть сетевая плата. Исключение составляет лишь специализированное оборудование (например, станки), где такие кабели и разъемы используются только для удобства коммутации.

Виды

Разобравшись с тем, что такое сетевые карты в целом, можно чуть углубиться в тему и поговорить о видах. Их всего 3.

- Встроенные. Фактически представляют собой полный набор необходимых электронных компонентов, распаянных прямо на основной плате устройства. Например, все современные компьютеры изначально предполагают возможность подключения к интернету, поэтому по умолчанию комплектуются сетевой картой. Она распаивается прямо на материнской плате, а тот самый разъем RJ-45, в который будет подключен интернет-кабель или патчкорд из роутера, выводится на заднюю панель в дополнение к видео- и аудиовыходам.

- Внутренние. Выполнены в виде отдельного модуля без собственного корпуса. Представляют собой плату с распаянными компонентами, «гребенкой» разъема и металлической заглушкой для задней панели. Обычно подключаются к разъему PCI-Express на материнской плате. Могут пригодиться, когда встроенная карта выходит из строя или ее пропускной способности ввиду устаревания оборудования становится недостаточно.

- Внешние. Это небольшие устройства с Ethernet-разъемом, подключающиеся к основному оборудованию по USB. Удобны в том случае, когда постоянное наличие сетевого адаптера не требуется. Например, в последнее время такое решение актуально у ультрабуков, корпус которых гораздо тоньше, чем высота стандартного разъема. При этом проводное подключение оказывается нужным лишь единицам пользователей, тогда как большинство предпочтет Wi-Fi. Однако если требуется подключить ноутбук именно по проводу, к примеру, для большей стабильности или более высокой скорости передачи данных, можно приобрести внешнюю сетевую карту. Они, к слову, бывают не только с привычным разъемом USB-A, но и с более современным USB Type-C, а также в виде разнообразных адаптеров-разветвителей.

Помимо вышеназванных разновидностей есть еще целый отдельный класс подобного оборудования – беспроводные сетевые карты. Они нужны для подключения к беспроводной (Wi-Fi) сети и обычно именуются адаптерами, однако фактически выполняют ту же самую функцию. В них нет разъема для кабельного подключения, но конструктивно они также могут быть встроенными, внутренними (с интерфейсом PCI-Express или M.2) или внешними – USB.

В них нет разъема для кабельного подключения, но конструктивно они также могут быть встроенными, внутренними (с интерфейсом PCI-Express или M.2) или внешними – USB.

Глава 1: Что такое сеть?

Что такое сеть?

Сеть состоит из двух или более компьютеров, которые связаны для совместного использования ресурсов (например, принтеров и компакт-дисков), обмена файлами или обеспечения электронной связи. Компьютеры в сети могут быть связаны кабелями, телефонными линиями, радиоволнами, спутниками или лучами инфракрасного света.

Два очень распространенных типа сетей включают в себя:

- Локальная сеть (LAN)

- Глобальная сеть (WAN)

Вы также можете увидеть ссылки на городские сети (MAN), беспроводную локальную сеть (WLAN) или беспроводную глобальную сеть (WWAN).

Локальная сеть (LAN) — это сеть, которая ограничена относительно небольшой областью. Как правило, это ограничено географической областью, такой как письменная лаборатория, школа или здание.

Как правило, это ограничено географической областью, такой как письменная лаборатория, школа или здание.

Компьютеры, подключенные к сети, широко классифицируются как серверы или рабочие станции. Серверы, как правило, не используются людьми напрямую, а работают непрерывно, предоставляя «услуги» другим компьютерам (и их пользователям-людям) в сети. Предоставляемые услуги могут включать в себя печать и отправку факсов, хостинг программного обеспечения, хранение и совместное использование файлов, обмен сообщениями, хранение и извлечение данных, полный контроль доступа (безопасность) к сетевым ресурсам и многие другие.

Рабочие станции называются так потому, что на них обычно есть пользователь-человек, взаимодействующий с сетью через них. Рабочими станциями традиционно считались настольные компьютеры, состоящие из компьютера, клавиатуры, дисплея и мыши, или ноутбуки со встроенными клавиатурой, дисплеем и сенсорной панелью. С появлением планшетных компьютеров и устройств с сенсорным экраном, таких как iPad и iPhone, наше определение рабочей станции быстро расширилось, чтобы включить эти устройства из-за их способности взаимодействовать с сетью и использовать сетевые службы.

Серверы, как правило, более мощные, чем рабочие станции, хотя конфигурации определяются потребностями. Например, группа серверов может быть расположена в безопасном месте, вдали от людей, и доступ к ним возможен только через сеть. В таких случаях серверы обычно работают без специального дисплея или клавиатуры. Однако размер и скорость серверного процессора (процессоров), жесткого диска и основной памяти могут значительно увеличить стоимость системы. С другой стороны, рабочей станции может не требоваться столько места для хранения или оперативной памяти, но для удовлетворения потребностей пользователя может потребоваться дорогостоящий дисплей. Каждый компьютер в сети должен быть соответствующим образом настроен для его использования.

В одной локальной сети компьютеры и серверы могут быть соединены кабелями или по беспроводной сети. Беспроводной доступ к проводной сети возможен благодаря точкам беспроводного доступа (WAP). Эти устройства WAP обеспечивают мост между компьютерами и сетями. Типичная WAP может иметь теоретическую мощность для подключения к сети сотен или даже тысяч беспроводных пользователей, хотя практическая мощность может быть намного меньше.

Типичная WAP может иметь теоретическую мощность для подключения к сети сотен или даже тысяч беспроводных пользователей, хотя практическая мощность может быть намного меньше.

Почти всегда серверы будут подключаться к сети кабелями, потому что кабельные соединения остаются самыми быстрыми. Стационарные рабочие станции (настольные) также обычно подключаются к сети кабелем, хотя стоимость беспроводных адаптеров снизилась до такой степени, что при установке рабочих станций в существующем помещении с неадекватной проводкой может быть проще и дешевле подключиться к сети. использовать беспроводную сеть для рабочего стола.

Дополнительные сведения о настройке локальной сети см. в разделах «Топология», «Кабели» и «Оборудование» данного руководства.

Глобальные сети (WAN) соединяют сети в более крупных географических регионах, таких как Флорида, США или по всему миру. Для соединения этого типа глобальной сети могут использоваться выделенные трансокеанские кабельные или спутниковые линии связи.

Используя глобальную сеть, школы во Флориде могут общаться с такими местами, как Токио, за считанные секунды, не оплачивая огромные телефонные счета. Два пользователя на расстоянии полмира с рабочими станциями, оборудованными микрофонами и веб-камерами, могут проводить телеконференции в режиме реального времени. WAN — это сложно. Он использует мультиплексоры, мосты и маршрутизаторы для подключения местных и городских сетей к глобальным коммуникационным сетям, таким как Интернет. Однако для пользователей глобальная сеть не будет сильно отличаться от локальной сети.

- Контроль доступа пользователей.

- Современные сети почти всегда имеют один или несколько серверов, что позволяет централизованно управлять пользователями и сетевыми ресурсами, к которым у них есть доступ. Учетные данные пользователя в частной и управляемой сети могут быть такими же простыми, как имя пользователя и пароль, но с постоянно растущим вниманием к проблемам компьютерной безопасности эти серверы имеют решающее значение для обеспечения того, чтобы конфиденциальная информация была доступна только авторизованным пользователям.

- Хранение и обмен информацией.

- Компьютеры позволяют пользователям создавать и манипулировать информацией. Информация живет собственной жизнью в сети. Сеть предоставляет как место для хранения информации, так и механизмы для обмена этой информацией с другими пользователями сети.

- Соединения.

- Администраторы, преподаватели и даже студенты и гости могут быть подключены к сети кампуса.

- Услуги.

- Школа может предоставлять такие услуги, как регистрация, школьные справочники, расписания курсов, доступ к исследованиям, учетные записи электронной почты и многие другие. (Помните, что сетевые службы обычно предоставляются серверами).

- Интернет.

- Школа может предоставить пользователям сети доступ к Интернету через интернет-шлюз.

- Вычислительные ресурсы.

- Школа может предоставить доступ к специализированным вычислительным устройствам, которыми отдельные пользователи обычно не владеют. Например, в школьной сети могут быть высокоскоростные высококачественные принтеры, стратегически расположенные по территории кампуса для использования инструкторами или учащимися.

- Гибкий доступ.

- Школьные сети позволяют учащимся получать доступ к своей информации с подключенных устройств по всей школе. Учащиеся могут начать задание в своем классе, сохранить часть его в общедоступной зоне сети, а затем пойти в медиацентр после уроков, чтобы закончить свою работу. Студенты также могут работать совместно через сеть.

- Вычисление рабочей группы.

- Программное обеспечение для совместной работы позволяет многим пользователям одновременно работать над документом или проектом.

Например, преподаватели, работающие в разных школах округа, могут одновременно вносить свои идеи о новых стандартах учебной программы в один и тот же документ, электронные таблицы или веб-сайт.

Например, преподаватели, работающие в разных школах округа, могут одновременно вносить свои идеи о новых стандартах учебной программы в один и тот же документ, электронные таблицы или веб-сайт.

- Дорого в установке.

- Крупные сети кампусов могут иметь высокие цены. Кабели, сетевые карты, маршрутизаторы, мосты, брандмауэры, точки беспроводного доступа и программное обеспечение могут стоить дорого, а для установки, безусловно, потребуются услуги технических специалистов. Но благодаря простоте настройки домашних сетей простую сеть с доступом в Интернет можно настроить для небольшого кампуса за полдня.

- Требуется административное время.

- Надлежащее обслуживание сети требует значительного времени и опыта. Многие школы установили сеть только для того, чтобы обнаружить, что в бюджете не предусмотрена необходимая административная поддержка.

- Серверы выходят из строя.

- Хотя сетевой сервер не более подвержен сбоям, чем любой другой компьютер, когда файловый сервер «выходит из строя», вся сеть может остановиться. Хорошие методы проектирования сети говорят о том, что критически важные сетевые службы (предоставляемые серверами) должны быть избыточными в сети, когда это возможно.

- Кабели могут порваться.

- В главе «Топология» представлена информация о различных конфигурациях кабелей. Некоторые конфигурации предназначены для сведения к минимуму неудобств, связанных с оборванным кабелем; при других конфигурациях один оборванный кабель может остановить всю сеть.

- Безопасность и соответствие.

- Безопасность сети стоит дорого. Это также очень важно. Школьная сеть, возможно, будет подвергаться более строгим требованиям безопасности, чем корпоративная сеть аналогичного размера, из-за вероятности хранения личной и конфиденциальной информации пользователей сети, опасность которой может усугубляться, если какие-либо пользователи сети являются несовершеннолетними.

Большое внимание необходимо уделять сетевым службам, чтобы весь сетевой контент соответствовал обслуживаемому сетевому сообществу.

Большое внимание необходимо уделять сетевым службам, чтобы весь сетевой контент соответствовал обслуживаемому сетевому сообществу.

Что такое компьютерная сеть?

Сеть- Кинза Ясар, Технический писатель

- Александр С. Гиллис, Технический писатель и редактор

Компьютерная сеть представляет собой группу взаимосвязанных узлов или вычислительных устройств, которые обмениваются данными и ресурсами друг с другом. Сетевое соединение между этими устройствами можно установить с помощью кабеля или беспроводной среды. После установления соединения протоколы связи, такие как TCP/IP, простой протокол передачи почты и протокол передачи гипертекста, используются для обмена данными между сетевыми устройствами.

Первым примером компьютерной сети была Сеть Агентства перспективных исследовательских проектов. Эта сеть с коммутацией пакетов была создана в конце 1960-х годов ARPA, агентством Министерства обороны США.

Эта сеть с коммутацией пакетов была создана в конце 1960-х годов ARPA, агентством Министерства обороны США.

Компьютерная сеть может состоять из двух ноутбуков, соединенных кабелем Ethernet, или быть такой сложной, как Интернет, представляющий собой глобальную систему компьютерных сетей.

Как работает компьютерная сеть?Устройства, подключенные к компьютерной сети, используют IP-адреса, которые преобразуются в имена хостов через сервер системы доменных имен, для связи друг с другом через Интернет и другие компьютерные сети. Различные протоколы и алгоритмы также используются для определения передачи данных между конечными точками.

Сетевые системы должны работать в соответствии с определенными стандартами или рекомендациями. Стандарты представляют собой набор правил передачи данных, необходимых для обмена информацией между устройствами, и разрабатываются различными организациями по стандартизации, включая IEEE, Международную организацию по стандартизации и Американский национальный институт стандартов. Например, стандарт Ethernet устанавливает общий язык связи для проводных или физических сетей, а стандарт 802.11 определяет возможности подключения для беспроводных локальных сетей (WLAN).

Стандарты представляют собой набор правил передачи данных, необходимых для обмена информацией между устройствами, и разрабатываются различными организациями по стандартизации, включая IEEE, Международную организацию по стандартизации и Американский национальный институт стандартов. Например, стандарт Ethernet устанавливает общий язык связи для проводных или физических сетей, а стандарт 802.11 определяет возможности подключения для беспроводных локальных сетей (WLAN).

Компьютерная сеть должна быть физически и логически спроектирована таким образом, чтобы базовые элементы сети могли взаимодействовать друг с другом. Эта компоновка компьютерной сети известна как архитектура компьютерной сети .

Ниже приведены две наиболее распространенные архитектуры компьютерных сетей:

- Клиент-сервер. Эта модель состоит из множества клиентов или узлов, где по крайней мере один сетевой узел действует как центральный сервер. Клиенты в этой модели не делят ресурсы, а запрашивают центральный сервер, так как все ресурсы установлены на нем.

- Одноранговая связь (P2P). Каждое подключенное устройство в этой сети ведет себя как клиент, а также как сервер и имеет аналогичные привилегии. Ресурсы каждого узла совместно используются всей сетью, включая память, вычислительную мощность и печать. Многие компании используют архитектуру P2P для размещения приложений, интенсивно использующих память, таких как трехмерная визуализация, на нескольких сетевых устройствах.

Четко определенная компьютерная сеть также учитывает пропускную способность сети. Пропускная способность сети — это объем трафика, который сеть может поддерживать в любой момент времени при соблюдении соглашений об уровне обслуживания. Он измеряется с точки зрения пропускной способности, которая определяется теоретическим максимальным числом битов в секунду, которое может пройти через сетевое устройство.

Изображение, сравнивающее архитектуры клиент-сервер и сеть P2P. Основные компоненты компьютерной сетиСледующие строительные блоки — сетевые устройства, ссылки и протоколы связи — делают возможными операции компьютерной сети:

- Сетевые устройства.

Эти физические устройства или узлы представляют собой оборудование для передачи данных, подключенное к компьютерной сети. Примеры сетевых устройств включают модемы, маршрутизаторы, ПК, серверы, брандмауэры, коммутаторы и шлюзы. Каждое устройство в компьютерной сети идентифицируется сетевым адресом и часто имеет легко идентифицируемые имена хостов.

Эти физические устройства или узлы представляют собой оборудование для передачи данных, подключенное к компьютерной сети. Примеры сетевых устройств включают модемы, маршрутизаторы, ПК, серверы, брандмауэры, коммутаторы и шлюзы. Каждое устройство в компьютерной сети идентифицируется сетевым адресом и часто имеет легко идентифицируемые имена хостов. - Ссылки. Канал — это среда передачи, используемая для соединения узлов и позволяющая им передавать данные друг другу. Связи могут быть проводными, беспроводными или оптическими, такими как кабель Ethernet или сигнал Wi-Fi. Каналы могут быть сконфигурированы по-разному, как физически, так и логически, а топология сети диктует способ, которым каналы и узлы соотносятся друг с другом.

- Протоколы связи. Это правила или протоколы, которым должны следовать все узлы в сети для передачи информации. Общие протоколы включают набор TCP/IP, IEEE 802, Ethernet, WLAN и стандарты сотовой связи.

TCP/IP — это концептуальная модель, которая предлагает следующие четыре функциональных уровня для этих каналов связи:

- Уровень доступа к сети.

Этот уровень определяет, как данные физически передаются по сети, а также как аппаратные устройства отправляют биты через сетевой носитель, такой как коаксиальный, оптический, оптоволоконный кабель или кабель с витой парой.

Этот уровень определяет, как данные физически передаются по сети, а также как аппаратные устройства отправляют биты через сетевой носитель, такой как коаксиальный, оптический, оптоволоконный кабель или кабель с витой парой. - Интернет-уровень. Это уровень, на котором выполняется маршрутизация. Он упаковывает данные в пакеты и позволяет отправлять и получать их по сети. Интернет-уровень включает в себя IP, протокол разрешения адресов и протокол управляющих сообщений Интернета.

- Транспортный уровень. Этот уровень обеспечивает стабильную, упорядоченную и безошибочную доставку пакетов данных. Это достигается путем замены подтверждения приема данных и повторной передачи потерянных или отброшенных пакетов. Типичные протоколы, используемые на транспортном уровне, включают TCP и протокол пользовательских дейтаграмм.

- Прикладной уровень. Протоколы безопасности , такие как безопасность транспортного уровня, работают на этом уровне и играют неотъемлемую роль в обеспечении сетевой безопасности.

Это уровень абстракции, который напрямую взаимодействует с приложениями и определяет, как высокоуровневые приложения должны получить доступ к сети, чтобы начать передачу данных. Например, прикладной уровень используется для определения того, куда, когда и сколько данных следует отправлять с определенной скоростью.

Это уровень абстракции, который напрямую взаимодействует с приложениями и определяет, как высокоуровневые приложения должны получить доступ к сети, чтобы начать передачу данных. Например, прикладной уровень используется для определения того, куда, когда и сколько данных следует отправлять с определенной скоростью.

Современная архитектура Интернета в основном построена на модели TCP/IP, которая представляет собой упрощенную версию более концептуальной модели взаимодействия открытых систем.

Преимущества использования компьютерной сетиКомпьютерные сети идеально подходят для быстрого обмена информацией и эффективного использования ресурсов.

Ниже приведены преимущества использования компьютерной сети:

- Совместное использование ресурсов.

Предприятия любого размера могут использовать компьютерную сеть для совместного использования ресурсов и критически важных активов. Ресурсы для совместного использования могут включать принтеры, файлы, сканеры и фотокопии. Компьютерные сети особенно полезны для крупных и разбросанных по всему миру организаций, поскольку они могут использовать единую общую сеть для связи со своими сотрудниками.

Предприятия любого размера могут использовать компьютерную сеть для совместного использования ресурсов и критически важных активов. Ресурсы для совместного использования могут включать принтеры, файлы, сканеры и фотокопии. Компьютерные сети особенно полезны для крупных и разбросанных по всему миру организаций, поскольку они могут использовать единую общую сеть для связи со своими сотрудниками. - Гибкость. Современные компьютерные сети позволяют людям использовать гибкие методы связи и совместного использования ресурсов в зависимости от их потребностей и предпочтений. Например, некоторые люди могут использовать для общения электронную почту или мгновенные сообщения, в то время как другие могут предпочесть использовать приложение, такое как WhatsApp.

- Расширенные возможности подключения. Благодаря компьютерным сетям люди могут оставаться на связи независимо от своего местонахождения. Например, приложения для видеозвонков и обмена документами, такие как Zoom и Google Docs, позволяют сотрудникам подключаться и сотрудничать удаленно.

- Безопасность и управление данными. В компьютерной сети данные централизованы на общих серверах. Это помогает сетевым администраторам лучше управлять критически важными данными своей компании и защищать их. Они могут выполнять регулярное резервное копирование данных и совместно применять меры безопасности, такие как многофакторная аутентификация, на всех устройствах.

- Вместимость. Большинство организаций со временем масштабируются и имеют большое количество данных, требующих хранения. Компьютерные сети, особенно те, которые используют облачные технологии, могут хранить огромные объемы данных и резервных копий на централизованном удаленном сервере, доступном для всех в любое время.

- Развлечения. Компьютерные сети, особенно Интернет, предлагают различные источники развлечений, начиная от компьютерных игр и заканчивая потоковой передачей музыки и видео. Многопользовательские игры, например, могут работать только через локальную или домашнюю локальную сеть или глобальную сеть (WAN), такую как Интернет.

Существует несколько типов компьютерных сетей. То, какую сеть использует организация, зависит от таких факторов, как количество устройств, типы операционных систем, используемая среда передачи, топология сети, расстояние между каждым устройством и их географический масштаб.

Вот некоторые примеры компьютерных сетей:

- ЛВС. LAN соединяют конечные точки в одном домене. Примеры локальных сетей включают школы, больницы и офисные здания.

- глобальных сетей. Глобальные сети соединяют несколько локальных сетей и охватывают более крупные географические области, такие как крупные города, штаты и страны.

- Городские сети (MAN). ЧЕЛОВЕК соединяет компьютерные ресурсы в большой географической области, такой как город.

- Сети хранения данных (SAN). SAN — это специализированные и выделенные сети, которые соединяют несколько высокопроизводительных устройств хранения данных и ресурсов.

Они обеспечивают встроенную безопасность и доступ на уровне блоков. SAN обеспечивает аварийное восстановление, поскольку включает в себя различные устройства хранения, такие как дисковые накопители, магнитные ленты и оптические накопители.

Они обеспечивают встроенную безопасность и доступ на уровне блоков. SAN обеспечивает аварийное восстановление, поскольку включает в себя различные устройства хранения, такие как дисковые накопители, магнитные ленты и оптические накопители. - Персональные сети (PAN). PAN используется одним человеком для подключения нескольких устройств, таких как принтеры и сканеры.

- WLAN. Это группа совместно расположенных устройств, использующих радиопередачу вместо проводных соединений.

- Сети кампуса (CAN). CAN — это набор взаимосвязанных локальных сетей, которые обычно используются более крупными организациями, такими как правительства и университеты.

- Виртуальные частные сети (VPN). VPN расширяет частную сеть поверх общедоступной сети, чтобы повысить конфиденциальность и безопасность сетевого подключения.

- Пассивные оптические сети (PON). PON — это оптоволоконная сеть, которая обеспечивает широкополосный доступ для конечных пользователей.

- Сети поставщиков услуг. Это сетевые провайдеры, которые сдают в аренду сетевые ресурсы и функциональные возможности клиентам. Провайдеры обычно состоят из телекоммуникационных компаний, носителей данных, интернет-провайдеров и провайдеров кабельного телевидения.

- Облачные сети. Это разновидность глобальной сети, но ее инфраструктура предоставляется облачной службой, такой как Amazon Web Services. Облачные сети — это стандартный подход для современных сетей.

Сети можно разделить на подсети, также называемые подсетями .

Какие бывают типы сетевых топологий?Топология сети — это физическое и логическое устройство сети. Все топологии имеют разные плюсы и минусы. Прежде чем выбирать конкретную топологию, организациям следует учитывать объем сети, включая ее размер, потребности в масштабировании и бизнес-цели.

Точки обозначают узлы в различных топологиях, а линии обозначают каналы связи.

Сетевые топологии включают следующие типы:

- Звездная сеть. Топология сети звезда соединяет все узлы с общим центральным компьютером.

- Кольцевая сеть. Сетевые устройства подключены к двум другим устройствам с обеих сторон через коаксиальный кабель или кабель RJ-45.

- Полноячеистая сеть. Все узлы полноячеистой сети напрямую связаны с другими узлами.

- Частичная ячеистая сеть. Только некоторые узлы подключаются друг к другу напрямую, тогда как другие подключаются только к одному или двум другим узлам в сети.

- Сеть точка-точка. Эта сеть обеспечивает выделенное соединение между двумя конечными точками.

- Шинная сеть. Шинная сеть следует топологии локальной сети, где устройства в одной локальной сети подключаются непосредственно к линии передачи, известной как шина . Все сигналы проходят через все устройства, и устройство-получатель распознает предназначенные для него сигналы.

- Древовидная сеть. Это топология гибридной сети, в которой соединены две или более звездообразных сетей.

Компьютерные сети бывают разных форм и размеров. Изучите семь распространенных типов сетей , а также их плюсы и минусы.

Последнее обновление: март 2023 г.

Продолжить чтение О компьютерной сети- Знакомство с 8 типами сетевых устройств

- Что означает программно определяемая локальная сеть для виртуализации кампуса

- Беспроводная точка доступа и маршрутизатор: в чем разница?

- 4 категории мониторинга сети

- Ethernet и Carrier Ethernet: чем они отличаются?

физический уровень

Автор: Александр ГиллисОптоволоконный канал

Автор: Стивен Бигелоубеспроводная ячеистая сеть (WMN)

Автор: Уэсли ЧайКорешковый лист (архитектура корешкового листа)

Автор: Александр Гиллис

- Приложение для совместной работы на доске Miro получит генеративные инструменты искусственного интеллекта

Инструмент генеративного искусственного интеллекта поставщика онлайн-рабочего пространства обеспечит мгновенное обобщение, перевод кода, создание шаблонов, идеи .

..

.. - 3 рекомендации для успешной миграции UCaaS

Миграция на UCaaS требует тщательного планирования, чтобы сделать переход как можно более плавным. ИТ-руководители могут объединить три …

- Приложение для совместной работы Stormboard переносит искусственный интеллект на виртуальную доску

Используя передовые технологии машинного обучения и обработки естественного языка, поставщик интерактивной совместной работы Stormboard запускает StormAI для …

- Как исправить неработающую личную точку доступа iPhone

Проблемы с подключением, неправильно настроенные параметры и человеческий фактор могут вызвать проблемы с мобильной точкой доступа. ИТ и пользователи должны знать, как …

- Как выйти из режима киоска на любой ОС

Выход из режима киоска вручную по-прежнему необходим в эпоху управления мобильными устройствами для удобства и когда пришло время .

..

.. - Начало работы в режиме киоска для предприятия

В качестве выделенной конечной точки киоск может служить нескольким целям. Понимание этих возможностей, их преимуществ и проблем …

- Различия между Green Globes и LEED для центров обработки данных

Учитывайте сертификаты Green Globes и LEED при строительстве экологичных центров обработки данных. Узнайте о различиях в том, как оцениваются …

- 6 лучших практик миграции центров обработки данных

Миграция центра обработки данных может быть сложным процессом. Используйте лучшие практики при переносе центра обработки данных, чтобы обеспечить максимальное время безотказной работы, избегайте …

- Навигация по стандарту и сертификации центров обработки данных Energy Star

Организации могут использовать центры обработки данных стандарта Energy Star и сертифицированные активы для повышения энергоэффективности.

Например, преподаватели, работающие в разных школах округа, могут одновременно вносить свои идеи о новых стандартах учебной программы в один и тот же документ, электронные таблицы или веб-сайт.

Например, преподаватели, работающие в разных школах округа, могут одновременно вносить свои идеи о новых стандартах учебной программы в один и тот же документ, электронные таблицы или веб-сайт.

Большое внимание необходимо уделять сетевым службам, чтобы весь сетевой контент соответствовал обслуживаемому сетевому сообществу.

Большое внимание необходимо уделять сетевым службам, чтобы весь сетевой контент соответствовал обслуживаемому сетевому сообществу.

Эти физические устройства или узлы представляют собой оборудование для передачи данных, подключенное к компьютерной сети. Примеры сетевых устройств включают модемы, маршрутизаторы, ПК, серверы, брандмауэры, коммутаторы и шлюзы. Каждое устройство в компьютерной сети идентифицируется сетевым адресом и часто имеет легко идентифицируемые имена хостов.

Эти физические устройства или узлы представляют собой оборудование для передачи данных, подключенное к компьютерной сети. Примеры сетевых устройств включают модемы, маршрутизаторы, ПК, серверы, брандмауэры, коммутаторы и шлюзы. Каждое устройство в компьютерной сети идентифицируется сетевым адресом и часто имеет легко идентифицируемые имена хостов. Этот уровень определяет, как данные физически передаются по сети, а также как аппаратные устройства отправляют биты через сетевой носитель, такой как коаксиальный, оптический, оптоволоконный кабель или кабель с витой парой.

Этот уровень определяет, как данные физически передаются по сети, а также как аппаратные устройства отправляют биты через сетевой носитель, такой как коаксиальный, оптический, оптоволоконный кабель или кабель с витой парой. Это уровень абстракции, который напрямую взаимодействует с приложениями и определяет, как высокоуровневые приложения должны получить доступ к сети, чтобы начать передачу данных. Например, прикладной уровень используется для определения того, куда, когда и сколько данных следует отправлять с определенной скоростью.

Это уровень абстракции, который напрямую взаимодействует с приложениями и определяет, как высокоуровневые приложения должны получить доступ к сети, чтобы начать передачу данных. Например, прикладной уровень используется для определения того, куда, когда и сколько данных следует отправлять с определенной скоростью. Предприятия любого размера могут использовать компьютерную сеть для совместного использования ресурсов и критически важных активов. Ресурсы для совместного использования могут включать принтеры, файлы, сканеры и фотокопии. Компьютерные сети особенно полезны для крупных и разбросанных по всему миру организаций, поскольку они могут использовать единую общую сеть для связи со своими сотрудниками.

Предприятия любого размера могут использовать компьютерную сеть для совместного использования ресурсов и критически важных активов. Ресурсы для совместного использования могут включать принтеры, файлы, сканеры и фотокопии. Компьютерные сети особенно полезны для крупных и разбросанных по всему миру организаций, поскольку они могут использовать единую общую сеть для связи со своими сотрудниками.

Они обеспечивают встроенную безопасность и доступ на уровне блоков. SAN обеспечивает аварийное восстановление, поскольку включает в себя различные устройства хранения, такие как дисковые накопители, магнитные ленты и оптические накопители.

Они обеспечивают встроенную безопасность и доступ на уровне блоков. SAN обеспечивает аварийное восстановление, поскольку включает в себя различные устройства хранения, такие как дисковые накопители, магнитные ленты и оптические накопители.

..

.. ..

..