Расшифровка расчетного счета в банке: значение цифр в номере

При открытии расчётного счёта в банке специалист предоставит вам комбинацию из цифр, которая и будет служить индивидуальным шифром для хранения средств. Однако, мало кто задумывается, как происходит расшифровка номера, что означают эти цифры и сколько их должно быть в счёте. Поговорим о расшифровке расчётного счёта более подробно в нашей статье.

Содержание

- Структура банковского счета

- Как расшифровывается

- Остальные разделы номера счёта

- Код рубля 810 или 643 — пояснение центробанка

- Что даёт расшифровка

Структура банковского счета

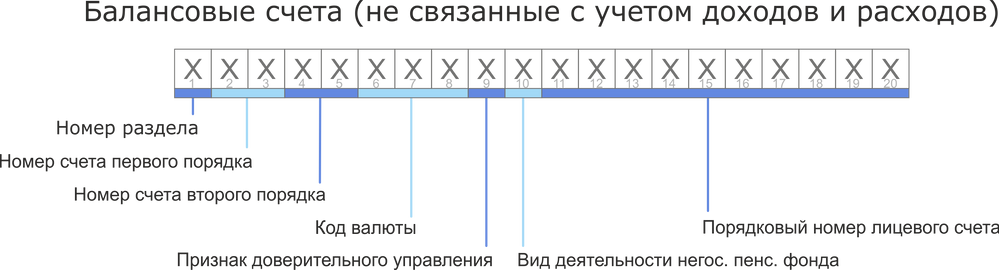

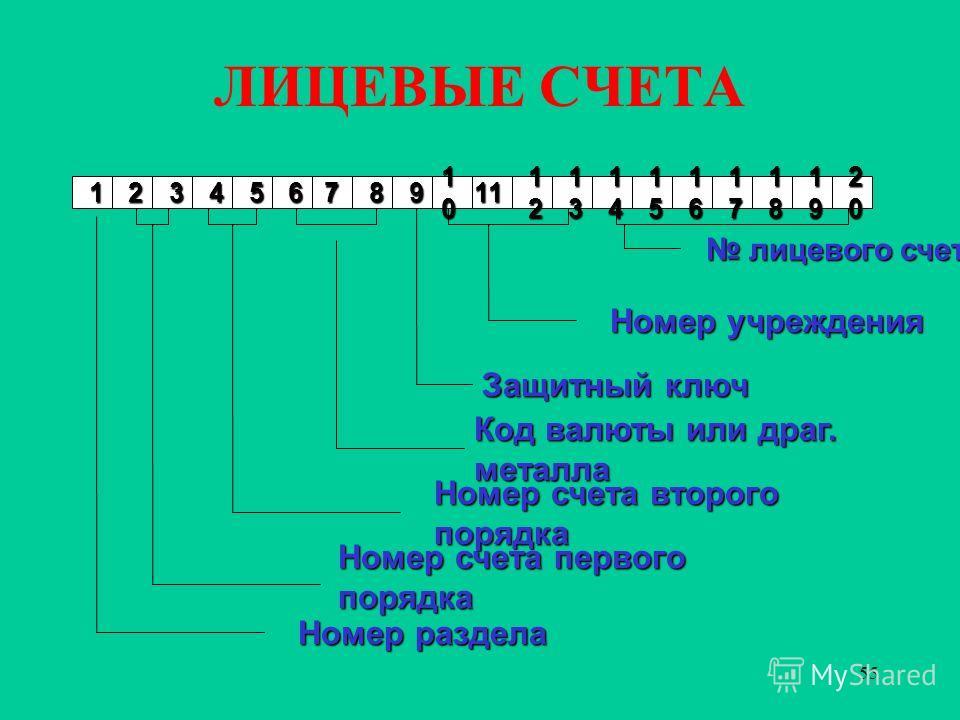

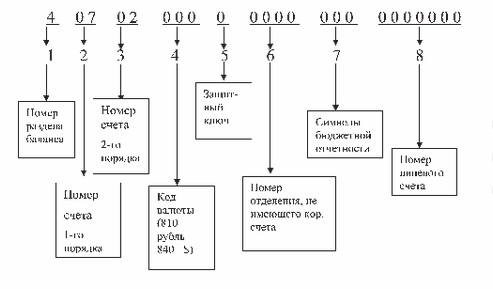

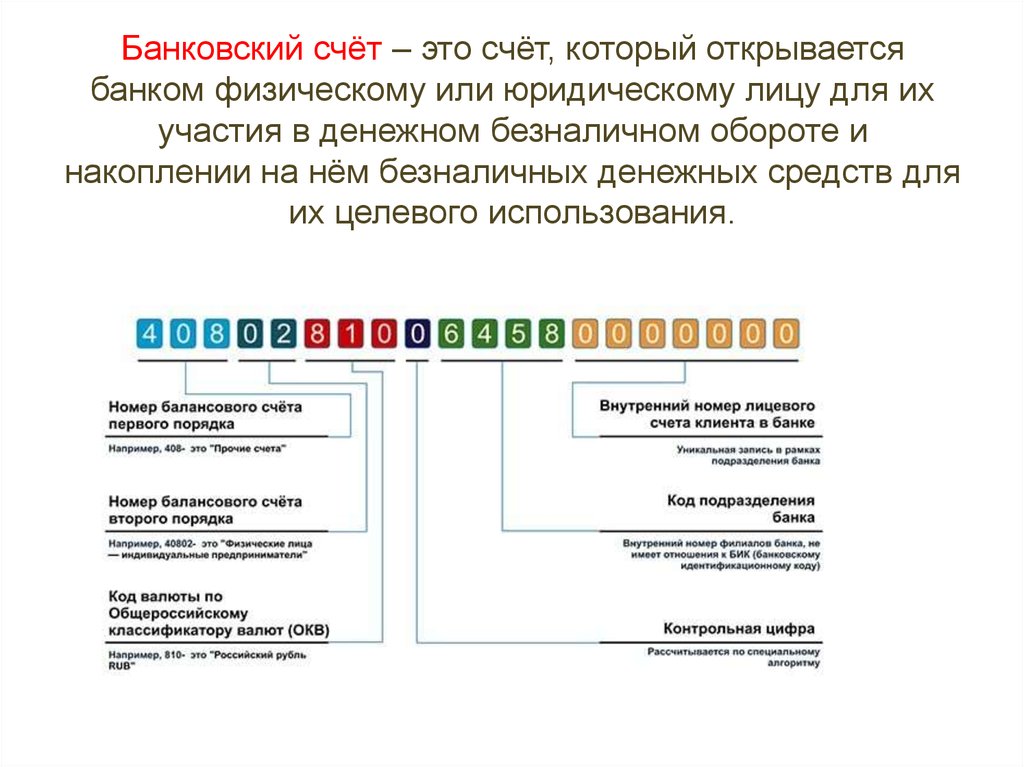

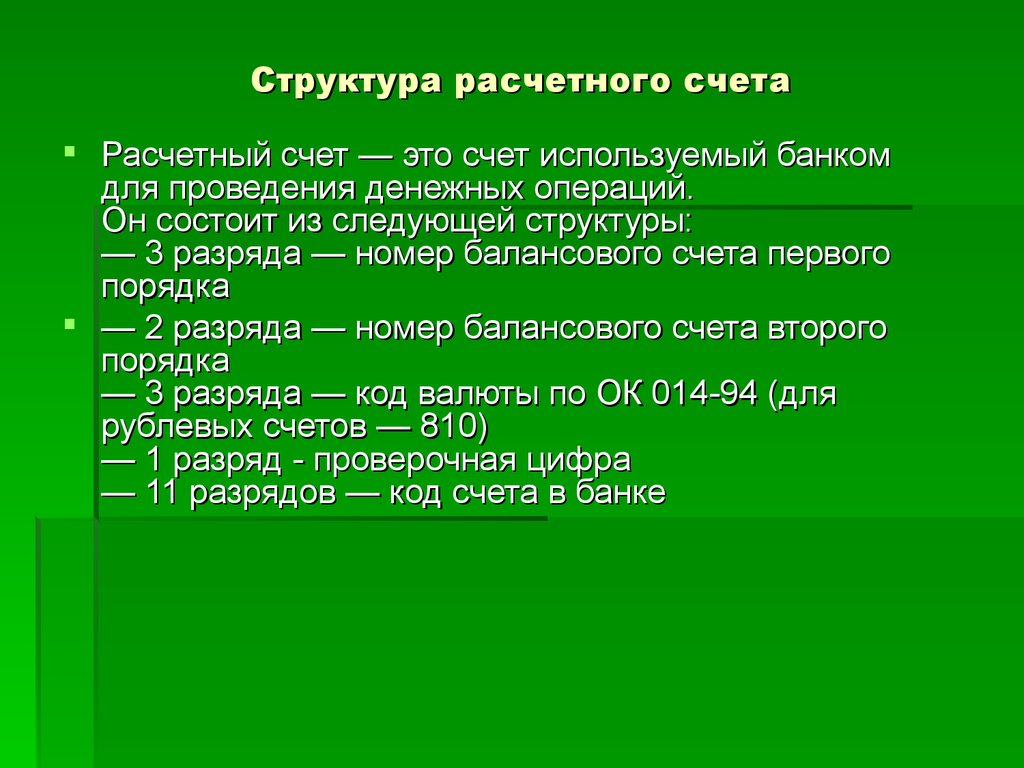

Расчётный счёт представляет собой 20 цифр, каждая из которых имеет своё предназначение. Все числа, входящие в номер, разделены на группы. Отдельная группа отражает некую характеристику счёта. При этом внешне счёт на платёжном документе или в реквизитах компании выглядит как одно длинное число без каких-либо пробелов или точек.

Отдельная группа отражает некую характеристику счёта. При этом внешне счёт на платёжном документе или в реквизитах компании выглядит как одно длинное число без каких-либо пробелов или точек.

Если рассматривать значение счёта, то удобнее это сделать с разбивкой номера на группы: 111.22.333.4.5555.6 666 666. Каждый раздел имеет своё определение:

- 111 — счёт 1-го порядка банковского баланса (по этим цифрам можно узнать, кто открыл счёт и для каких целей)

- 22 — счёт 2-го порядка банковского баланса (цифры дают понять специфику деятельности владельца счёта)

- 333 — валюта, в которой хранятся средства на счету

- 4 — проверочный код

- 5555 — комбинация, означающая отделение банка, в котором открыт счёт

- 6 666 666 — порядковый номер счёта в банке

Банковские счета открываются физическим лицам, различным организациям и государственным структурам. Поэтому комбинации номера счёта встречаются самые разные.

Как расшифровывается

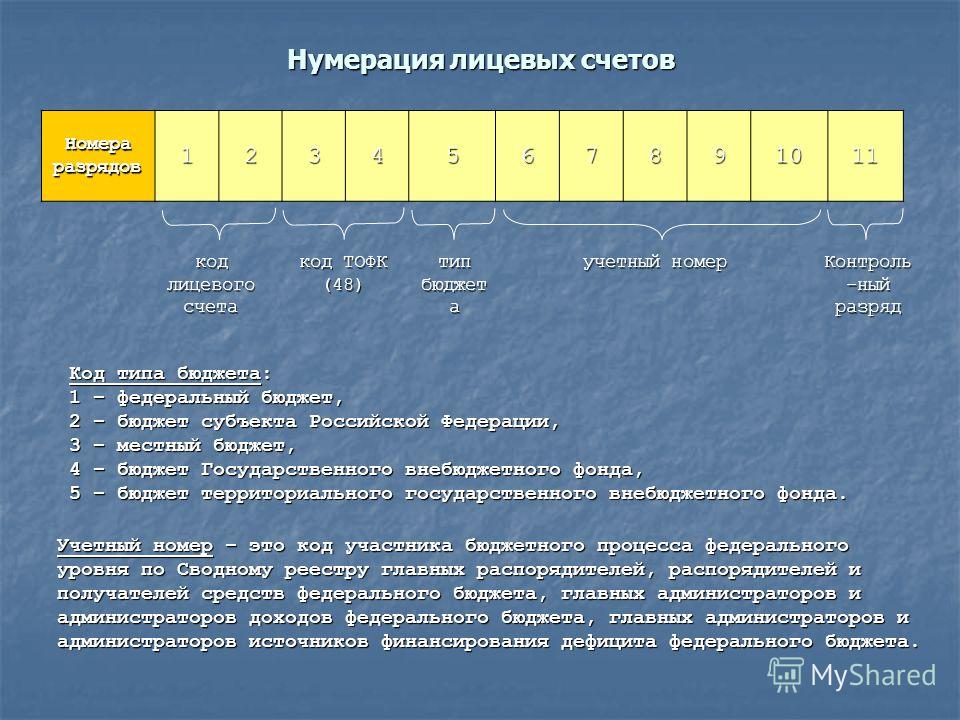

Теперь давайте более подробно разбирать, что означает расшифровка первых 5-ти цифр в расчётном счёте. Они составляют определённую группу счетов баланса банка. Эти счета утверждены Банком России и включают два раздела.

Первый состоит из трёх цифр и означает специфику расчётов. К примеру, следующие комбинации имеют разную расшифровку:

- от 102 до 109 — счета фондов, а также хранение капитала, учёт прибыли и убытков

- 203 и 204 — счета для учёта драгметаллов

- с 301 по 329 — счета для проведения операций между банками

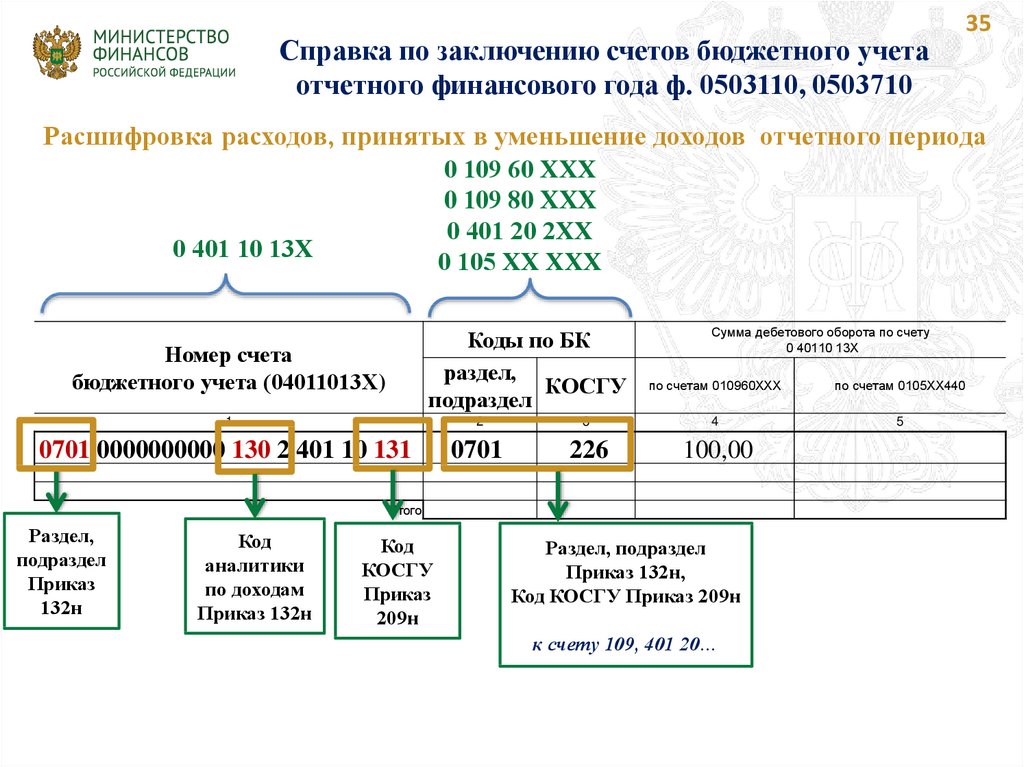

- 401 и 402 — счёта для переводов в бюджет

- 403 — управление деньгами, находящимся в ведении Минфина

- 404 — внебюджетные фонды

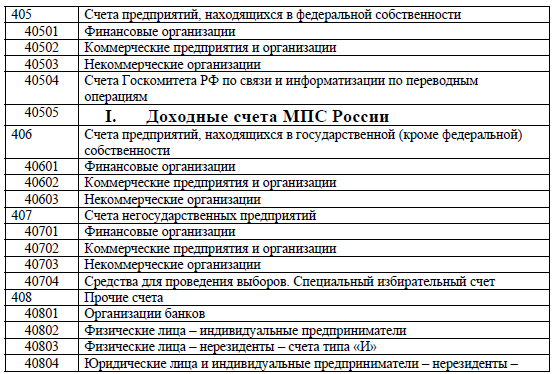

- 405 и 406 — счета государственных компаний

- 407 — юридические компании и ИП

- 408 — физические лица

- с 411 по 419 — вклады, открытые государственными структурами

- с 420 по 422 — хранение средств юридических лиц

- 423 — вклад открыт физическим лицом-резидентом

- 424 — средства иностранных компаний

- 425 — средства на вкладе принадлежат физическому лицу-нерезиденту

- 430 — средства банков

- с 501 по 526 — счета, необходимые для учёта ценных бумаг

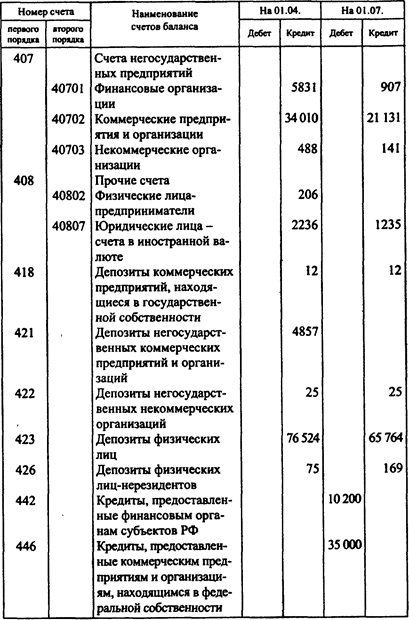

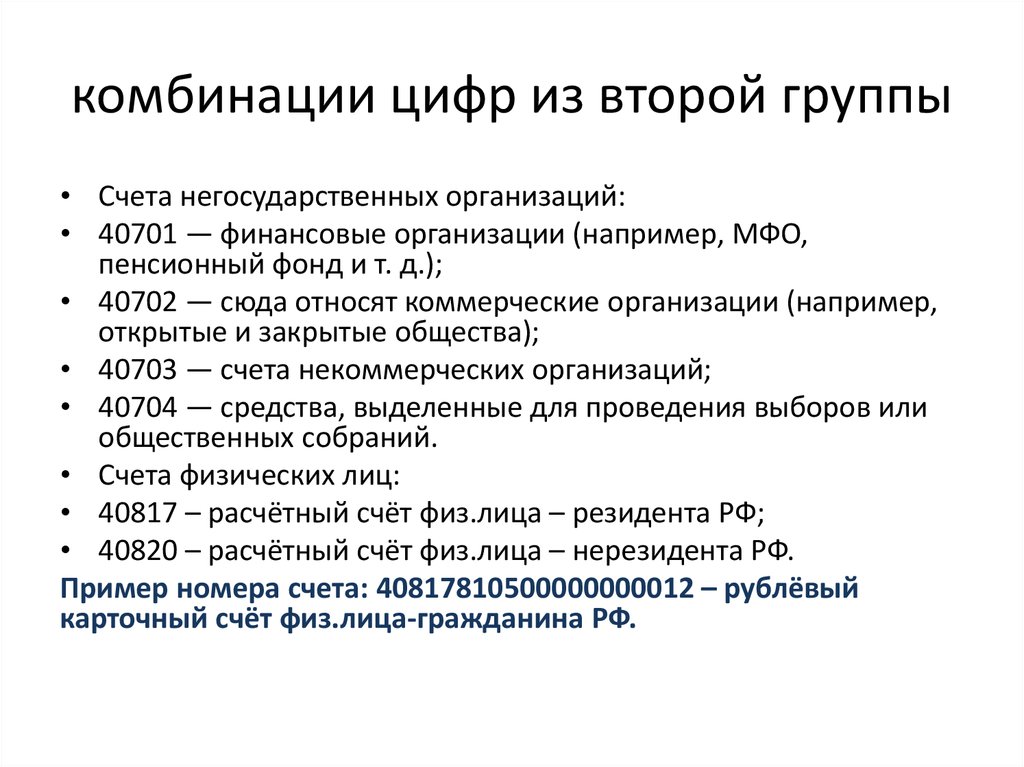

Следующие 2 цифры нумерации в банковском расчётном счёте дополняют 3 предыдущие и трактуются нераздельно с ними. Давайте разберём на примере юридических компаний (первые три цифры — 407):

Давайте разберём на примере юридических компаний (первые три цифры — 407):

- 40 701 — организация имеет отношение к финансовому сектору (это может быть микрофинансовая компания, пенсионный фонд и т. д.)

- 40 702 — сюда относят открытые и закрытые общества

- 40 703 — счета некоммерческих объединений

- 40 704 — средства, выделенные для проведения выборов или общественных собраний

Остальные разделы номера счёта

Следующими в счёте находятся три цифры, означающие валюту, в которой открыт счёт. Наиболее распространёнными среди них являются комбинации, представленные в таблице.

| Три цифры счёта | Валюта |

| 810 | Счёт открыт в рублях |

| 840 | В долларах США |

| 978 | В евро |

| 980 | В гривнах |

| 344 | В гонконгских долларах |

| 156 | В юанях |

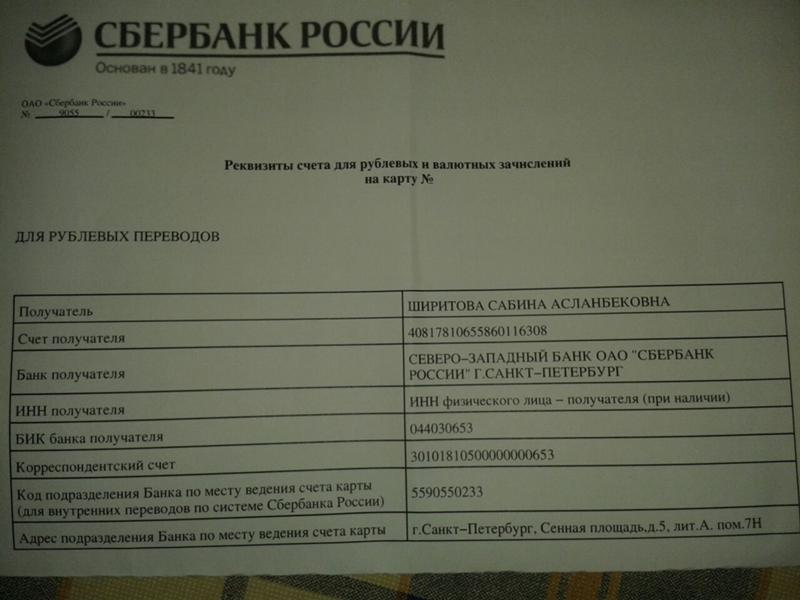

Например, если счёт Сбербанка начинается с цифр 408, а с 7 по 9 цифры указаны 643, то счёт открыт физическим лицом в рублях.

Затем следует проверочная цифра. Её ещё называют ключом, который позволят выяснить, правильно ли обозначен счёт при помощи обработки компьютером. Банк России разработал специальную методику для её расчёта исходя из остальных цифр, входящих в номер. Для владельца счёта такая цифра не несёт весомой значимости.

Следующие 4 цифры означают, в каком отделении был открыт счёт. Если вместо них указаны нули, то, возможно, что банк не владеет отделениями, и счёт был открыт в головном офисе.

Последние 7 знаков счёта означают порядковый регистр счёта в кредитной организации. Любой банк вправе применять свою классификацию данных цифр. Тем не менее имеются некоторые ограничения. К примеру, если корреспондентский счёт кредитной организации открыт в Центральном Банке, то последние 3 цифры будут последними 3-мя из БИК, а 4 перед ними составят нули.

Код рубля 810 или 643 — пояснение центробанка

Вот документ с официального сайта Центрального банка РФ:

Документ для скачивания

Что даёт расшифровка

Если вы открываете счёт в банке, то вам необязательно знать все особенности расшифровки его разрядов. Кредитные организации работают на основе закона, а комбинация из цифр формируется специально установленной вычислительной системой. Таким образом, ошибки в числовых обозначениях быть не может, и все счета, которые открывает банк, являются уникальными и действительными.

Однако, поверхностные знания всё же пригодятся. Ошибка в двух цифрах при отправке платежа на счёт юридического лица может стать причиной потери средств. После этого придётся составлять заявление на отзыв денег, что не является быстрой операцией.

Организации лучше иметь заранее вбитые в компьютер реквизиты, в частности номера счетов своих контрагентов. Это позволит избежать многочисленных ошибок. Сегодня большинство банков предлагают электронные сервисы для управления счетами, позволяющими сохранять шаблоны платежей, что избавляет от повторного ввода сведений о получателе средств.

Счёт физ. лица всегда начинается с цифр 408. Эта комбинация едина для всех российских банков. Несмотря на то, что ИП также выступают в роли физических лиц, их счета начинаются так же, как и юридических, с 407.

Расшифровка расчетного счета в банке, сколько цифр в расчетном счете юридического лица и ИП

Расчетный счет – это счет, с помощью которого юридическое лицо или предприниматель осуществляют свою деятельность. Для компаний бизнеса он является необходимым условием для работы, несмотря на то, что предприниматели могут и не открывать его в обязательном порядке. Расчеты с контрагентами, налоговые платежи, получение и погашение кредитов, производятся через счет компании. Номер представляет строго определенную комбинацию цифр, по которой можно сразу получить некоторую информацию о владельце.

Для чего нужна расшифровка расчетного счета в банке?

Пример расчетного счета в банке

Структура расчетного счета

Для примера расшифруем счет 40702810200210000237:

Часто задаваемые вопросы

Резюме

Для чего нужна расшифровка расчетного счета в банке?

Знать, что означают цифры в расчетном счете юридического лица или предпринимателя, полезно любому владельцу бизнеса. Особенно это касается небольших компаний, в которых часто в штате нет отдельного бухгалтера и владелец самостоятельно при необходимости формирует платежи и заполняет бланки договоров с контрагентами.

Особенно это касается небольших компаний, в которых часто в штате нет отдельного бухгалтера и владелец самостоятельно при необходимости формирует платежи и заполняет бланки договоров с контрагентами.

Если вы будете знать, как формируется счет, вероятность, что переставите местами цифры или что-то не допишите будет минимальной.

Порядок формирования счета гарантирует, что при ошибке в номере деньги не будут зачислены на расчетный счет другой компании, они вернуться плательщику для уточнения реквизитов. Потребуется исправлять ошибку, писать письмо в банк. Это может занять несколько дней.

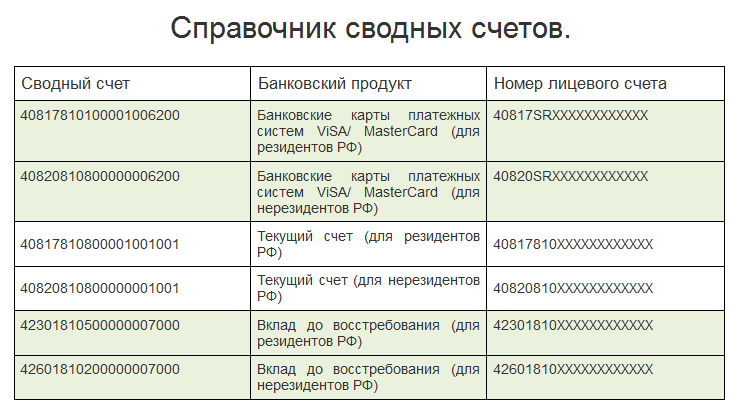

Пример расчетного счета в банке

Номер расчетного счета у каждого клиента банка свой, не бывает двух пользователей с одинаковыми счетами в одном или разном банках.

Примеры, как выглядит расчетный счет банка, для компаний разной формы собственности, рублевые:

- Юридическое лицо, негосударственной формы собственности – 40702810680060657001.

- Юридическое лицо, бюджетное учреждение – 40603810450000000005.

- Налоговая служба – 40102810845370000005.

- Индивидуальный предприниматель – 40802810657000546001.

Примеры счетов в иностранной валюте:

- В долларах – 40702840000000001221.

- В юанях – 40702156020000000145.

- В евро – 40702978510000000001.

Структура расчетного счета

Порядок формирования расчетных счетов определен Положением Банка России № 579-П. Он одинаковый для клиентов любых категорий и юридических статусов.

Сколько цифр в расчетном счете юридического лица и ИП

В любом номере счета 20 цифр. Независимо от того, государственная компания или частная, юридическое или физическое лицо открывает счет.

Что означают цифры в расчетном счете юридического лица

Чтобы лучше разобраться в структуре, разобьем номер на отдельные блоки:

ХХХ.VV.ZZZ.S.YYYY.UUUUUUU.

Расшифровка:

Цифры счета | Определение | Примеры |

ХХХ | Счет первого порядка, определяющий юридический статус владельца | 407 – негосударственная собственность (ООО, АО), 406 – бюджетная организация, 408 – для физических лиц |

VV | Счет второго порядка, обозначающий специфику компании | 02–коммерческая структура, 01–финансовое учреждение, 03 –некоммерческое учреждение |

ZZZ | Валюта счета | 810 – рубли, 643 – рубли при осуществлении международных расчетов, 840 – доллары, 978 – евро, 156 – юани |

S | Контрольная цифра | Может быть любая цифра |

YYYY | Номер отделения банка | Любая комбинация, если все цифры «0», то в банке или нет отделений, или счет открыт в головном офисе |

UUUUUUU | Порядковый номер счета клиента в банке | Порядок комбинации зависит от количества клиентов в банке. |

По первым пяти разрядам можно узнать юридический статус владельца, направление деятельности, форму собственности, в какой валюте открыт счет.

Следующие цифры не несут информации о компании и являются идентификационными номерами для кредитной организации.

Для примера расшифруем счет 40702810200210000237:

- 40702 – юридическое лицо, общество открытого или закрытого типа;

- 810 – счет открыт в рублях;

- 2 – проверочная цифра;

- 21 –номер филиала банка;

- 237 – порядковый номер клиента в банке.

Счета открываются в банках автоматическими системами, поэтому ошибки в их формировании полностью исключены.

Часто задаваемые вопросы

Когда рублевый счет кодируется по валюте как 643?Код 643 применяется при международных расчетах, когда код валюты является отдельным реквизитом расчётных документов. Для расчетов по территории РФ стандартно применяется кодирование рублевого счета как 810.

Предпринимателю будет открыт стандартный 20-значный счет. Порядок его формирования ничем не отличается от принятого.

Нужно ли запоминать расчетный счет владельцу малого бизнеса?Нет, вы сможете найти номер своего расчетного счета в договоре на обслуживание, заключенным с банком, в личном кабинете на сайте банка или в мобильном приложении.

Сколько расчетных счетов может иметь одно юридическое лицо?Количество расчетных счетов не ограничено, но банки могут самостоятельно выставить лимит по открытым счетам в одной кредитной организации. Для клиента множество счетов может привести к путанице в бухгалтерских проводках, также необходимо помнить, что банки взимают плату за расчетно-кассовое обслуживание каждого счета клиента.

Резюме

Знать, как формируется расчетный счет полезно всем владельцам бизнеса.

По расчетному счету можно определить юридический статус компании, для каких целей она создана, валюту счета.

Если при формировании платежа допущена ошибка в номере счета, деньги вернуться в банк отправителя средств для подтверждения реквизитов.

Количество расчетных счетов у одного клиента нечем не ограничивается.

Как расшифровать данные кредитной карты, часть I

Часто возникает вопрос: данные отслеживания, которые я получаю от своего считывателя кредитных карт ID TECH, зашифрованы. Как расшифровать?

Ответ: вам нужно получить правильный ключ сеанса для транзакции, а затем использовать этот ключ для расшифровки полезных данных с помощью Triple-DES (или AES, если применимо).

Сам процесс расшифровки приятно разочаровывает. Скорее всего, вы будете использовать любую из существующих реализаций TDES или AES с открытым исходным кодом (нет необходимости самостоятельно реализовывать базовые процедуры шифрования), работающих в режиме CBC (Cipher Block Chaining) с начальным вектором по умолчанию, состоящим из нулевых байтов. . Предполагая, что у вас есть правильный 16-байтовый ключ дешифрования, процесс дешифрования прост.

Сложность заключается в получении ключа. Для этого вам необходимо понимать стандарт ANSI X9.24-1, также известный как DUKPT.

Добро пожаловать в мир DUKPT

Важно понимать, что в считывателях кредитных карт каждая транзакция создает данные, которые будут зашифрованы с использованием другого ключа. Ключ уникален для данной транзакции (отсюда и аббревиатура DUKPT: Derived Unique Key Per Transaction). Ни один ключ никогда не используется дважды. В результате повторные атаки практически невозможны.

Чтобы понять, как работает DUKPT, вам нужно немного узнать о концепции серийного номера ключа или KSN. Главное, что нужно знать, это то, что KSN — это 10-байтовое значение, которое меняется для каждой транзакции, поскольку нижние 21 бит составляют счетчик.

Раскладка серийного номера ключа.

Помните: каждая зашифрованная транзакция по карте сопровождается KSN. KSN всегда имеет длину 10 байт. И он всегда отправляется в открытом виде, так как KSN сам по себе не раскрывает конфиденциальную информацию (хотя она необходима для получения сеансового ключа).

И он всегда отправляется в открытом виде, так как KSN сам по себе не раскрывает конфиденциальную информацию (хотя она необходима для получения сеансового ключа).

Если кардридер настроен на шифрование на заводе, ему вводится 16-байтовый ключ и 10-байтный начальный KSN. Внедряемый ключ является производным от сверхсекретного ключа (который никогда не внедряется), который называется BDK или базовым производным ключом. (Обратите внимание, что, поскольку из одного BDK может быть получено множество ключей, возможно и фактически распространено введение сотен или даже тысяч считывателей карт с уникальными ключами, происходящими из одного BDK.) Сам процесс получения требует использования КСН. Поскольку KSN включает в себя информацию о серийном номере устройства (плюс много другой разной информации о «пространстве имен»), хэш (или ключ), полученный из данной комбинации BDK+KSN, будет, по сути, уникальным для устройства. Более того, исходный BDK никогда нельзя вычислить обратно из хэша (даже если вы знаете KSN), потому что мы говорим о криптографически безопасном одностороннем хеше.

Всякий раз, когда происходит транзакция, кард-ридер (если он поддерживает DUKPT, как это делают практически все кардридеры в наши дни) генерирует уникальный ключ из текущего значения KSN и чего-то, что называется IPEK (или начальный ключ шифрования PIN-кода). Полученный одноразовый ключ сеанса затем используется для шифрования конфиденциальных частей данных транзакции.

После шифрования данные транзакции никогда не расшифровываются (или не расшифровываются) до тех пор, пока не достигнут авторизованного пункта назначения, которым может быть эмитент карты. Сторона на принимающей стороне (например, эмитент) будет использовать свою собственную копию вашего BDK (плюс транзакционный KSN) для повторного получения сеансового ключа для транзакции и восстановления исходных (расшифрованных) данных транзакции. Это так называемый симметричный процесс, поскольку и шифрующая, и дешифрующая стороны уже должны знать один и тот же секрет (BDK). Предполагается, что вы уже предоставили принимающей стороне необходимый «секрет», чтобы вы оба могли расшифровать сообщения.

IPEK

Отправной точкой для получения сеансового ключа DUKPT всегда является получение IPEK или начального ключа, что вы можете сделать, только если знаете исходный BDK и KSN. (Здесь подойдет любой KSN с рассматриваемого устройства, так как для этого шага вы собираетесь обнулить счетчик.)

1. Если ваш BDK имеет размер 16 байт, расширьте его до 24 байт с помощью так называемого метода EDE3. Это просто означает: скопируйте первые 8 байтов ключа в конец ключа, создав 24-байтовый ключ, в котором первые и последние 8 байтов совпадают.

Если исходный ключ (в шестнадцатеричном формате) выглядит так:

0123456789ABCDEFFEDCBA9876543210

Вы хотите, чтобы он выглядел так:

0123456789ABCDEFFEDCBA987690395560123345601232. Замаскируйте свой 10-байтовый начальный KSN, объединив его с шестнадцатеричным значением. 0xFFFFFFFFFFFFFFFE00000. Назовем результат «замаскированный KSN».

3. Создайте 8-байтовое значение из замаскированного KSN, сохранив только первые (то есть самые левые) 8 байтов 10-байтового замаскированного KSN.

Другими словами, отрежьте два самых правых байта.

4. Используя расширенный 24-байтовый BDK в качестве ключа, зашифруйте с помощью TDES 8 байтов замаскированного KSN, полученного на шаге 3. Для этого вы будете использовать начальный вектор, состоящий из всех нулей. (Обратите внимание, что цепочка блоков шифра здесь не имеет смысла, так как данные в этом случае имеют длину всего в один блок: 8 байтов.) Сохраните 8-байтовый шифр, полученный на этом шаге, потому что он станет левой половиной 16-байтового шифра. байт IPEK.

5. Чтобы получить правую половину IPEK, сначала выполните XOR исходного 16-байтового BDK с шестнадцатеричным значением 0xC0C0C0C000000000C0C0C0C000000000. (Если вы используете язык программирования, поддерживающий математику с большими целыми числами, это можно сделать в одной строке кода. Если нет, вам нужно последовательно выполнять XOR над двумя значениями, шаг за шагом.)

6. EDE3-расширить 16-байтовое значение, полученное на шаге 5, чтобы получить 24-байтовое значение ключа.

7. Используя 24-байтовое значение ключа на шаге 6, зашифруйте с помощью TDES 8 байтов замаскированного KSN, полученного на шаге 3. Теперь это правая половина IPEK.

8. Соедините левую и правую половины IPEK. Теперь у вас есть окончательный 16-байтовый IPEK.

Если вы реализуете это в коде самостоятельно, попробуйте создать IPEK из значения тестового ключа 0123456789ABCDEFFEDCBA9876543210 и KSN 629.94

0000000001. Полученный IPEK должен быть B5610650EBC24CA3CACDD08DDAFE8CE3.

Управление ключами и алгоритмы шифрования

Между прочим, вы заметите, что Triple-DES (TDES) часто используется в DUKPT. AES никогда не используется (даже если ваш кард-ридер настроен на использование AES для шифрования). Стандарт X9.24 требует TDES, а иногда и простого DES. Имейте в виду, что процесс получения ключа DUKPT полностью отделен от процесса шифрования/дешифрования транзакционных данных. В одном случае вы получаете ключ. В другом случае вы используете этот ключ для кодирования TDES или AES.

Ни одна процедура шифрования не знает и не заботится о том, откуда взялся ваш ключ или какие алгоритмы использовались при его создании; важно только то, что сам ключ работает. Таким образом, хотя данные, которые вам нужно разблокировать, вполне могли быть зашифрованы с помощью AES, ключ, который вы используете для разблокировки этих данных, будет получен с использованием DUKPT, который (внутренне) использует TDES.

Где код?

Во второй части этой публикации мы подробно рассмотрим, как использовать IPEK и KSN для получения фактического сеансового ключа DUKPT. Мы увидим реальный исходный код, чтобы вы могли сделать все сами. Если вам не терпится увидеть исходный код в следующий раз, взгляните на наш популярный инструмент шифрования/дешифрования, который содержит полнофункциональную реализацию алгоритмов DUKPT на JavaScript, о которой я расскажу во второй части ( в комплекте с реализациями TDES и AES с открытым исходным кодом). Вы можете использовать Encrypt/Decrypt Tool для получения ключей DUKPT (во всех трех вариантах: PIN, Data и MAC), шифрования или дешифрования данных (с помощью TDES или AES), создания различных видов хэшей и многого другого.

Лучше всего, поскольку инструмент представляет собой просто веб-страницу, он будет работать в любом браузере (на любой платформе), поддерживающем JavaScript.

Хотите получить вариантный ключ сеанса DUKPT с данными из KSN и IPEK? Перейдите к части II этой статьи.

Вопросы безопасности при сборе и хранении сведений о банковских счетах в приложении php/mysql

спросил

Изменено 11 лет, 8 месяцев назад

Просмотрено 6к раз

Нас попросили изучить возможность приложения для сбора номеров банковских счетов и кодов сортировки и их временного хранения для автономной обработки с помощью безбумажной системы прямого дебетования.

Данные будут собираться у посетителей веб-сайта через 256-битное SSL-соединение и храниться в базе данных MySQL для последующего сбора нашим клиентом.

Эти данные будут временно храниться до загрузки, после чего они будут удалены из базы данных.Детали: Мы размещаем несколько других веб-сайтов на этом конкретном сервере Ни у кого нет доступа к оболочке или FTP-доступа к серверу Сервер PCI-совместимый Mod_security и другое программное обеспечение, работающее на машине

Я знаю, что это очень похоже на этот вопрос Передовой опыт хранения банковской информации в базе данных, и я понимаю, что основная часть ответов должна держаться подальше.

Я понимаю, что список соображений безопасности потенциально очень велик.

На каких конкретных областях безопасности нам следует сосредоточиться?

- php

- mysql

- безопасность

- банковское дело

2

Используйте асимметричное шифрование, чтобы данные были зашифрованы перед вставкой в базу данных, но вы не сохранили необходимый ключ к расшифровать данные на сервере.

Вместо свободных знаков ставятся нули.

Вместо свободных знаков ставятся нули. Другими словами, отрежьте два самых правых байта.

Другими словами, отрежьте два самых правых байта.

Ни одна процедура шифрования не знает и не заботится о том, откуда взялся ваш ключ или какие алгоритмы использовались при его создании; важно только то, что сам ключ работает. Таким образом, хотя данные, которые вам нужно разблокировать, вполне могли быть зашифрованы с помощью AES, ключ, который вы используете для разблокировки этих данных, будет получен с использованием DUKPT, который (внутренне) использует TDES.

Ни одна процедура шифрования не знает и не заботится о том, откуда взялся ваш ключ или какие алгоритмы использовались при его создании; важно только то, что сам ключ работает. Таким образом, хотя данные, которые вам нужно разблокировать, вполне могли быть зашифрованы с помощью AES, ключ, который вы используете для разблокировки этих данных, будет получен с использованием DUKPT, который (внутренне) использует TDES. Лучше всего, поскольку инструмент представляет собой просто веб-страницу, он будет работать в любом браузере (на любой платформе), поддерживающем JavaScript.

Лучше всего, поскольку инструмент представляет собой просто веб-страницу, он будет работать в любом браузере (на любой платформе), поддерживающем JavaScript.