Как подать декларацию в налоговую через интернет — Контур.Экстерн

Не секрет, что отчетность можно сдавать на бумажном носителе, а можно сдать отчетность в налоговую через интернет. Ниже расскажем, как отчитываться электронно и возможно ли сдать отчет в налоговую через интернет бесплатно.

Декларации в ФНС в электронном формате

Малые предприятия большую часть отчетности могут сдавать на бумаге. Однако такой способ требует лишних затрат времени. Сдать отчетность через интернет в налоговую инспекцию гораздо проще. Кроме этого, отправляя отчеты через спецоператоров, вы можете отследить всю цепочку прохождения декларации — от ее отправки до приема специалистами.

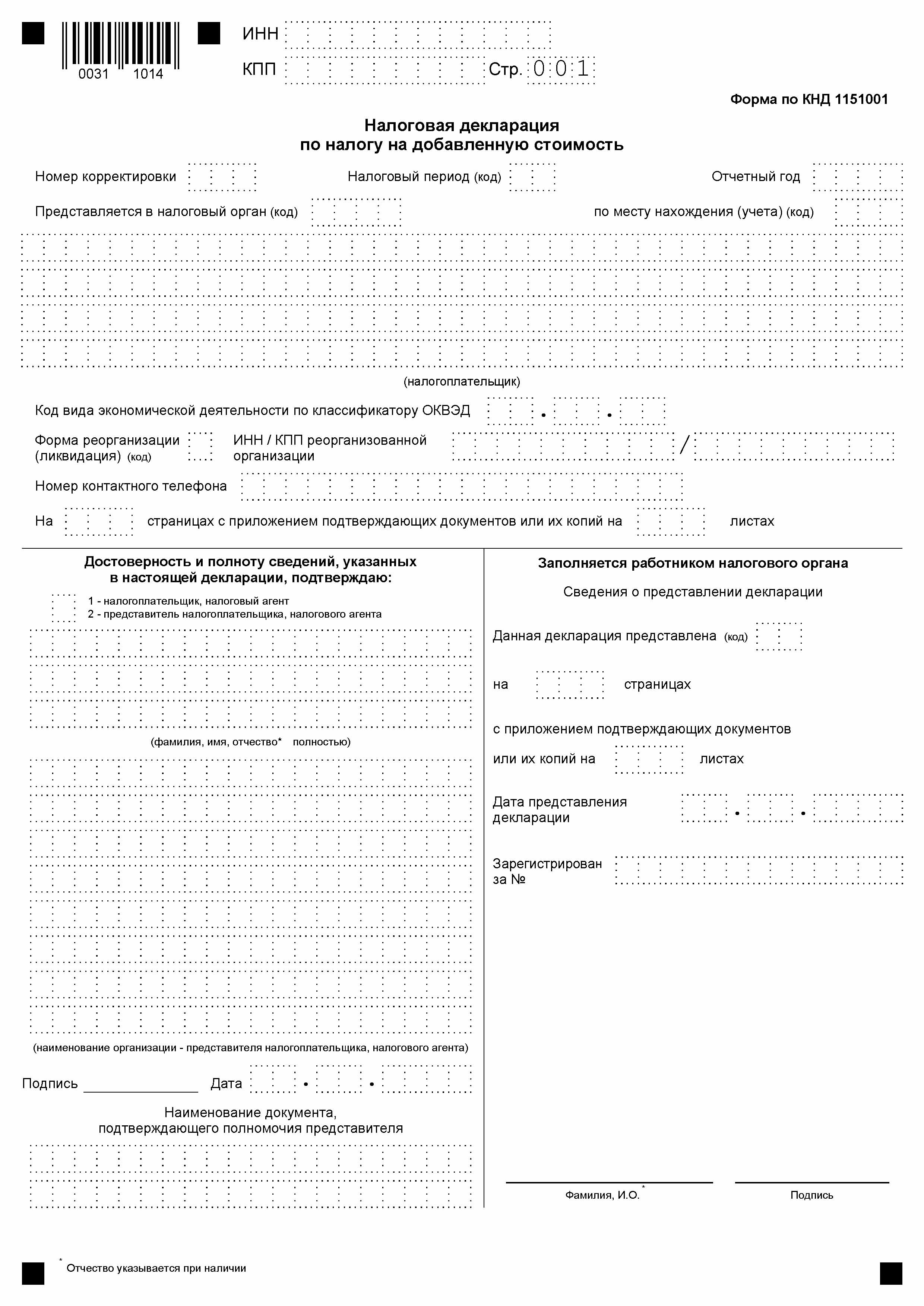

Некоторые компании и вовсе не могут обойтись без электронной отчетности, ведь Налоговый кодекс обязывает их отчитываться только по телекоммуникационным каналам связи. Такое правило действует для декларации по НДС. Почти все категории плательщиков вынуждены отправлять данную декларацию через интернет, исключение существует только для отдельных групп налоговых агентов (абз. 2, 3 п. 5 ст. 174 НК РФ).

Как бесплатно отправить налоговую декларацию через интернет

Налоговая инспекция давно разработала сервис, который помогает всем юридическим лицам и ИП отправлять декларации бесплатно через сайт ФНС. Однако, пользуясь этой системой, придется перебивать все цифры с бумажного носителя вручную — такой способ может привести к ненужным ошибкам и недочетам. Если плательщик будет очень внимателен, ошибок, вероятно, не возникнет, но потратить деньги все-таки придется. Связано это с тем, что отправить отчет можно только с помощью электронной подписи, которая покупается в удостоверяющем центре РФ.

Для облегчения процесса многие IT-компании создают специальные сервисы электронной отчетности. У них же любая компания может приобрести и электронную подпись. Через электронные сервисы можно легко и быстро отправить любой отчет в ФНС. Помимо этого, компании могут запросить сверку по всем налогам, отправить письма, ответить на требования инспекторов и даже приложить сканы запрашиваемых документов.

Декларацию в налоговую в срок и без ошибок!

Дарим доступ на 3 месяца в Контур.Экстерн!

Попробовать

Заполнение и отправка отчетности в ФНС на примере декларации ЕНВД

Налоговая декларация по УСН в 2020-2021 годах (бланк и образец)

Что такое УСН

Кто должен заполнять декларацию по УСН

Сроки сдачи декларации по УСН в 2018-2019 годах

Где бесплатно скачать бланк налоговой декларации по УСН 2018-2019 годов

Отражение налогов, сборов и взносов в декларации по УСН

Образец заполнения декларации по УСН в 2018-2019 годах

Сдача декларации и другой отчетности по УСН в 2018-2019 годах

Что такое УСН

УСН относится к спецрежимам налогообложения, которые регламентированы разд. VIII.1 НК РФ. В гл. 26.2 указанного раздела устанавливаются параметры, которым должны соответствовать организации и ИП для перехода на УСН. В ней же перечислены организации, которые не могут (при любых обстоятельствах) работать на УСН.

Кто является плательщиками УСН, см. здесь.

Почему данная система налогообложения является упрощенной? Это объясняется следующим. Положения НК РФ освобождают организации от уплаты:

- налога на прибыль;

- НДС,

- налога на имущество (кроме объектов недвижимости, перечисленных в ст. 378.2).

Что касается ИП, они не должны платить НДФЛ (за себя), НДС и налог на имущество физлиц по тем объектам, которые используются для осуществления их деятельности.

Все остальные налоги, кроме вышеперечисленных, а также сборы должны уплачиваться в соответствии с законодательством.

Больше о том, какие налоги заменяет УСН, узнайте из этой статьи.

УСН — это всего лишь 1 из режимов налогообложения, который, однако, не освобождает организации и ИП от необходимости представлять статотчетность. Кроме того, упрощенцы должны исполнять обязанности налоговых агентов в тех случаях, когда того требует законодательство. Это значит, что при наличии у них наемных работников начисление и уплата НДФЛ должны быть организованы так же, как и в организациях на ОСНО. Упрощенцы должны соблюдать и порядок ведения кассовых операций.

Что касается ведения бухгалтерского учета, то для организаций он обязателен, а для ИП — нет. В то же время налоговый учет для целей расчета УСН-налога должны вести и юрлица, и ИП, применяющие этот режим.

Налоговый учет упрощенцы обязаны вести в специальном регистре — книге учета доходов и расходов (КУДиР).

О налоговом регистре упрощенцев читайте в статьях:

Форма книги утверждена приказом Минфина России от 22.10.2012 № 135н. С 2018 года действует ее обновленная редакция (приказ Минфина от 07.12.2016 № 227н). Основное отличие от предыдущей версии — новый раздел, который заполняют только упрощенцы — плательщики торгового сбора.

Переход на УСН является добровольным. Это значит, что если организация или ИП подходят под параметры, установленные НК РФ, то им нужно решить, будут они переходить на УСН или останутся на ОСНО.

При каких лимитах выручки и численности можно применять УСН? Кому этот режим недоступен и почему? В чем преимущества УСН перед другими налоговыми режимами? Об этом и многом другом вы можете узнать из материалов нашей специальной рубрики.

Кто должен заполнять декларацию по УСН

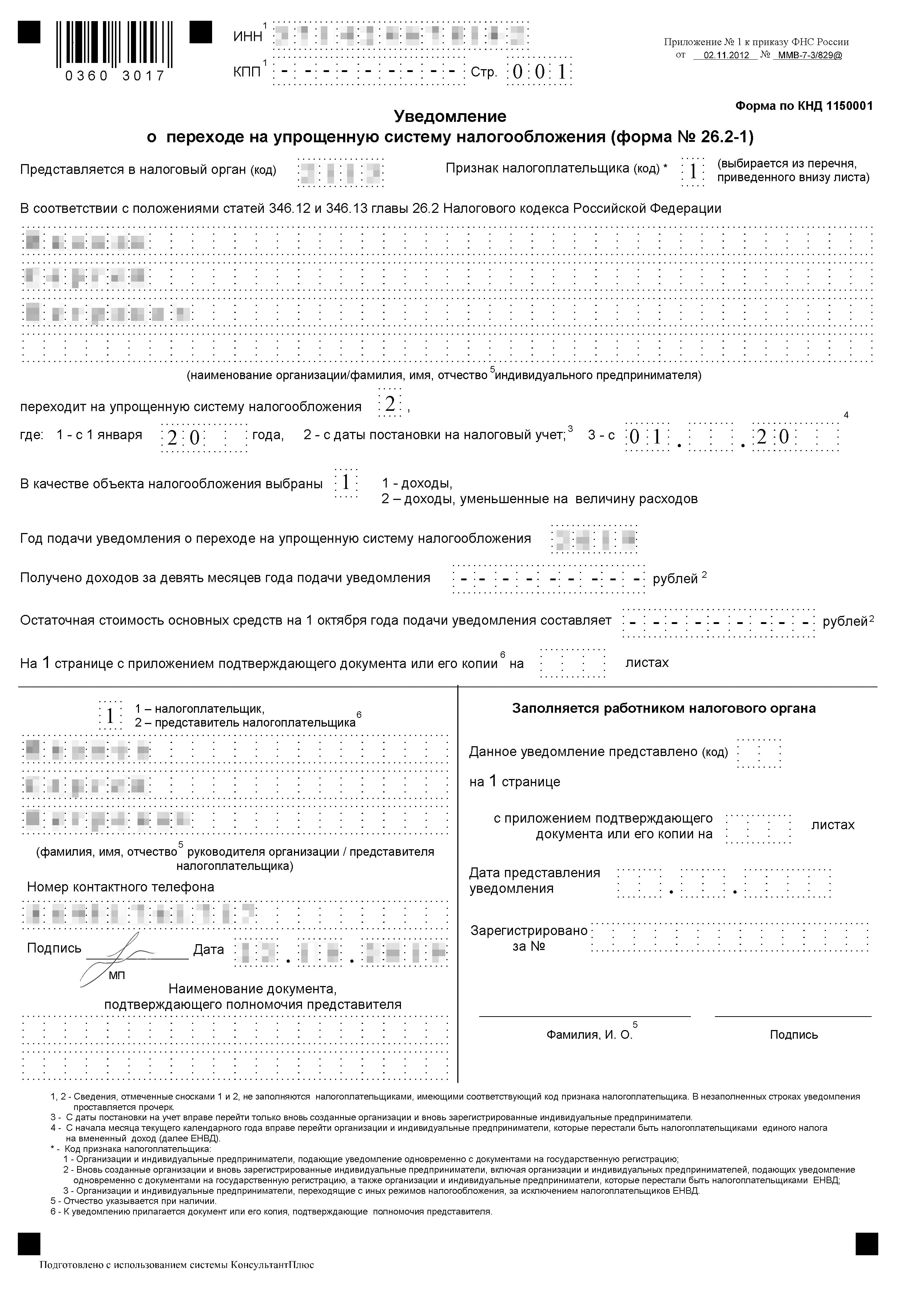

К налогоплательщикам УСН относятся ИП и организации, которые подпадают под параметры перехода на УСН и своевременно заявили об этом, подав уведомление в налоговые органы по форме, утвержденной приказом ФНС России от 02.

Заявление о переходе на УСН подается до наступления того года, с которого фирма планирует перейти на спецрежим. Вновь созданная организация (или ИП) могут заявить о применении УСН в течение 30 дней с момента регистрации, не дожидаясь конца года (ст. 346.13 НК РФ).

При осуществлении различных видов деятельности организация или ИП может по одним из них быть плательщиком ЕНВД, а по другим отчитываться по УСН (п. 4 ст. 346.11 гл. 26.2 НК РФ).

Какие виды деятельности подпадают под УСН, мы рассказали здесь.

Таким образом, декларацию по УСН должны представлять те организации и ИП, которые заявили о своем праве на применение данного режима. Причем налогоплательщик должен выбрать объект налогообложения. Это могут быть только доходы или разница между доходами и расходами. При этом у разных объектов налогообложения разные ставки. При объекте «доходы» ставка меньше, а при «доходы минус расходы» — больше.

Сроки сдачи декларации по УСН в 2018-2019 годах

В ст. 346.19 НК РФ определены такие понятия, как налоговый и отчетный период. Чем они отличаются применительно к налогу, уплачиваемому при УСН? Налоговый период — это временной промежуток, за который подводятся итоги работы для определения величины налога. Отчетный период предназначен для определения суммы авансовых платежей по уплате налога.

Отчетными периодами являются 3, 6, 9 месяцев, а налоговым периодом — год.

По окончании года фирмам-упрощенцам предоставляется 3 месяца (с января по март) для подготовки и сдачи декларации по УСН (но не позднее 31 марта), у ИП на УСН этот срок на 1 месяц больше — до 30 апреля.

Когда упрощенцу отчитаться за 2018 год, в какие сроки сдать декларацию по УСН при закрытии компании и в других ситуациях, узнайте из материала «Какие установлены сроки сдачи декларации по УСН?».

Где бесплатно скачать бланк налоговой декларации по УСН 2018-2019 годов

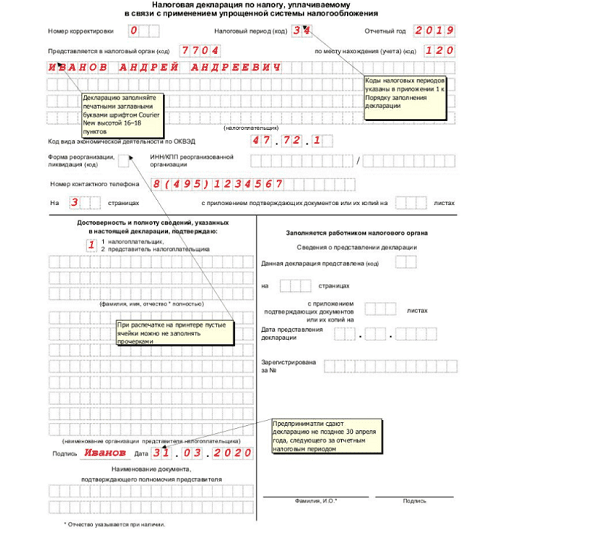

Форма, порядок заполнения и формат представления декларации по УСН утверждены приказом ФНС России от 26.

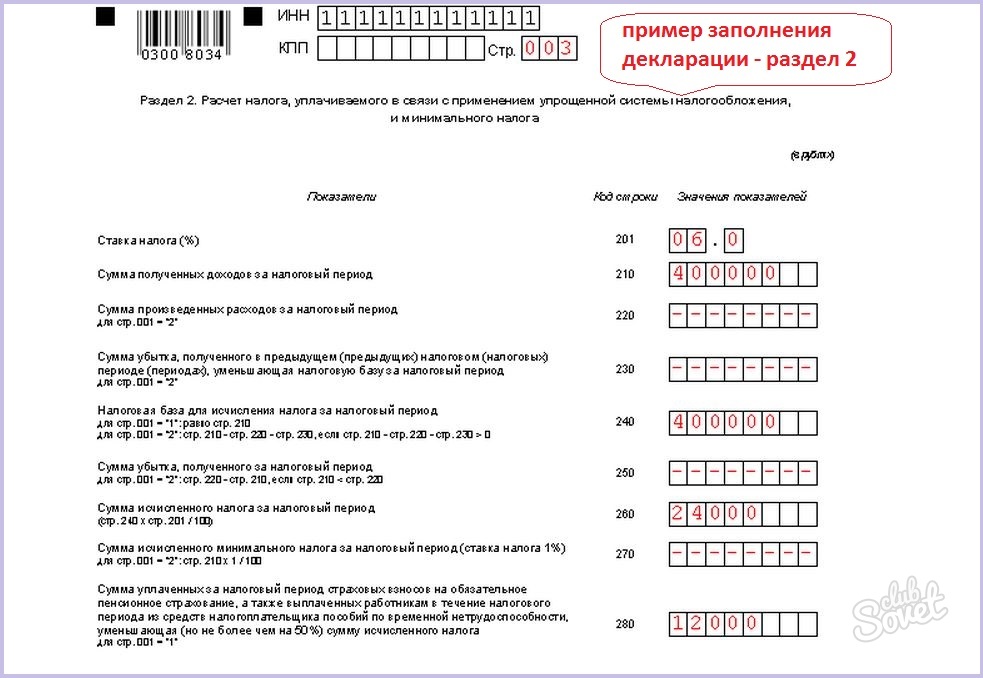

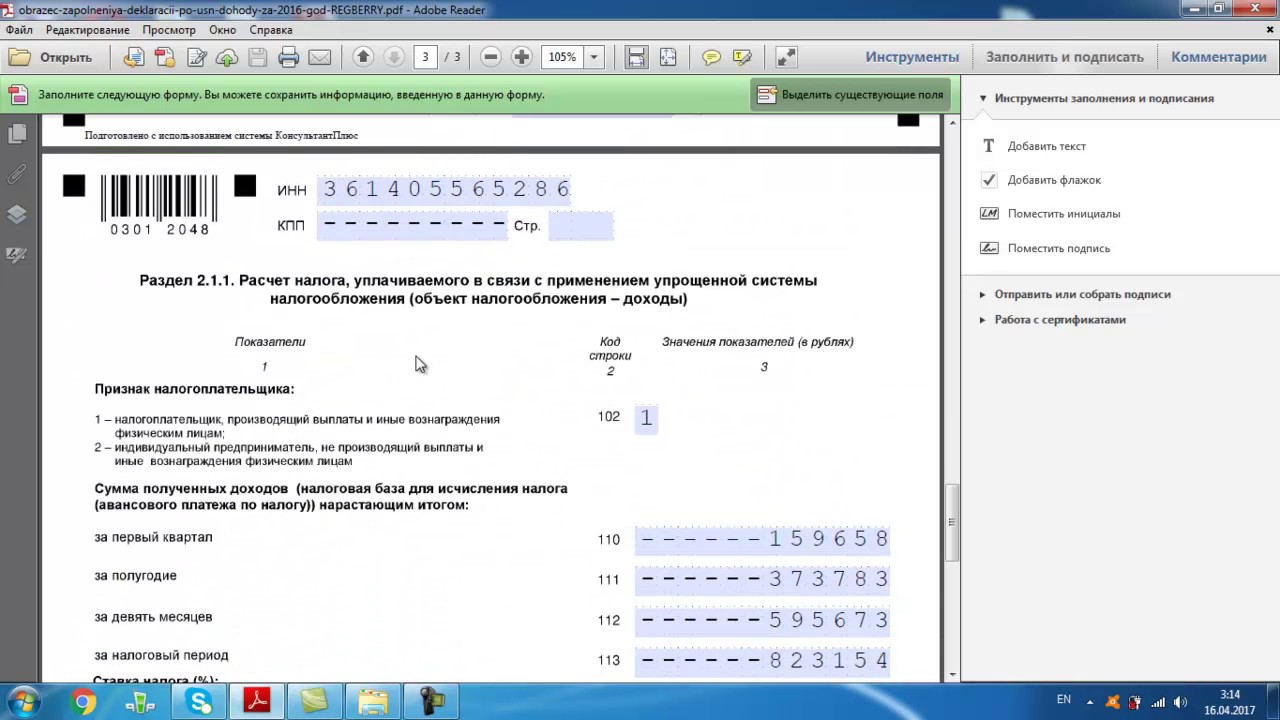

Те налогоплательщики, у кого налогообложению подлежат только доходы, должны заполнить соответствующие листы с разделами 1.1 и 2.1. Те, у кого налогообложение идет по базе «доходы минус расходы», заполняют листы с разделами 1.2 и 2.2.

Лучше начинать заполнение документа с разделов 2.1 и 2.2 «Расчет налога…». А затем переходить к разделам 1.1 и 1.2 «Сумма налога, подлежащая уплате».

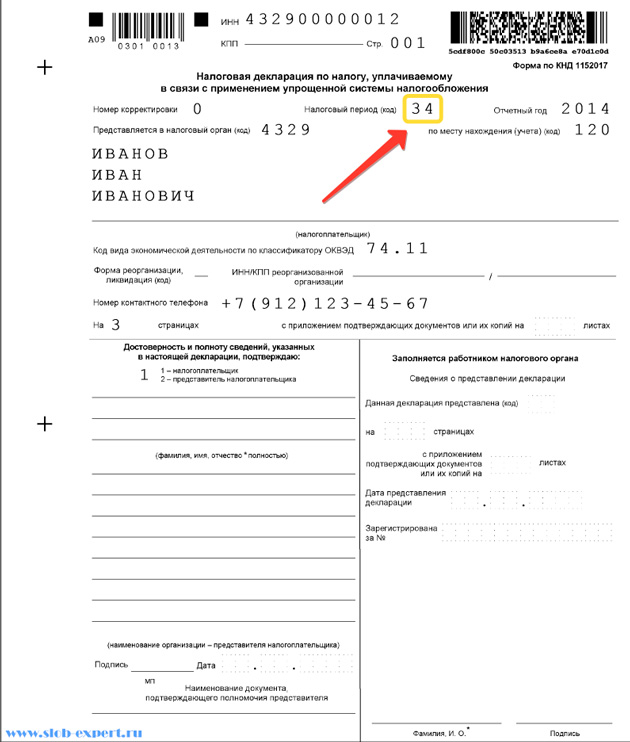

Титульный лист можно оформлять без привязки к заполнению листов с разделами. На титульном листе следует правильно указать номер корректировки, налоговый период и год, ОКВЭД, данные налогоплательщика.

Для фирм, которые получали целевое финансирование в виде имущества, работ, услуг, денежных средств, в декларации по УСН предусмотрен раздел 3, в котором нужно отчитаться по результатам использования полученных средств.

Скачать бланк декларации по УСН за 2018-2019 годы вы можете здесь.

Каждый квартал упрощенцы должны рассчитывать и платить авансовый платеж. При этом сумма авансового платежа считается за весь отчетный период, затем уменьшается на сумму аванса, уплаченную в предыдущем отчетном периоде, а разница подлежит уплате в бюджет.

По окончании года фирмы, находящиеся на УСН с объектом налогообложения «доходы минус расходы», после того как определена налоговая база и посчитан налог к уплате, должны сравнить его величину с минимальным налогом. Величина минимального налога и порядок его определения прописаны в п. 6 ст. 346.18 НК РФ.

Если налог к уплате меньше, чем минимально установленный, то налог уплачивается исходя из минимума. А переплата может быть использована для уменьшения налоговой базы в следующем налоговом периоде. Перенос переплаты и других убытков на следующие налоговые периоды регламентирован п. 7 ст. 346.18 НК РФ.

После подведения итогов за год определяется сумма налога к уплате с учетом авансовых платежей. Все эти вычисления должны быть отражены в декларации по УСН в соответствующих строках.

Все эти вычисления должны быть отражены в декларации по УСН в соответствующих строках.

Отражение налогов, сборов и взносов в декларации по УСН

Составление декларации по УСН, когда объектом налогообложения являются доходы, вызывает намного меньше вопросов, чем декларации, в которой отражаются и доходы, и расходы.

Согласно положениям п. 1 ст. 346.17 НК РФ доходы признаются на дату поступления в организацию или ИП денежных средств, имущества, имущественных прав в качестве оплаты. Если фирма получает средства из бюджета, то они должны признаваться доходами не единовременно, а в течение нескольких налоговых периодов.

Расходы, кроме приобретения товаров для перепродажи, также признаются только после того, как были оплачены (п. 2 ст. 346.17 НК РФ). А закупка товаров может быть отнесена к расходам только после того, как эти товары были проданы. В отношении товаров действует принцип соответствия доходов и расходов.

При закупке товаров, работ, услуг у организаций, находящихся на ОСНО, упрощенцы получают стандартный комплект документов: накладную или акт выполненных работ, а также счет-фактуру, в котором отдельной строкой выделен НДС. Не являясь плательщиком НДС, упрощенец не может принять его к вычету. Но при этом сумма контрагенту уплачена полностью.

О том, как правильно поступить в такой ситуации, читайте здесь.

Организации и ИП, которые занимаются торговлей на объектах движимого и недвижимого имущества, в том числе находящиеся на УСН, должны уплачивать торговый сбор (гл. 33 НК РФ), если на территории региона введен этот сбор.

Кто обязан перечислять торговый сбор, как его рассчитать и уплатить, узнайте из этой статьи.

Место для отражения его в декларации по УСН предусмотрено последней формой этого отчета.

Какие еще отчеты сдавать при УСН за год, мы рассказали здесь.

Образец заполнения декларации по УСН в 2018-2019 годах

Даже если вы будете следовать подробному порядку заполнения реквизитов при формировании декларации по УСН, это не гарантирует отсутствия небольших неточностей.

Чтобы удостовериться, что документ заполнен правильно, сравните его с примером, представленным в этой статье.

Здесь же вы найдете информацию, которая поможет вам бесплатно заполнить декларацию онлайн.

Бывают ситуации, что налоговой базы нет и, соответственно, платить в бюджет нечего.

О том, как правильно отчитаться перед налоговой в этом случае, расскажет статья «Как заполнить нулевую отчетность по УСН».

Проверить декларацию можно с помощью контрольных соотношений.

Указание на их источник вы найдете здесь.

См. также: «Декларация при УСН за год — как заполнить?».

Сдача декларации и другой отчетности по УСН в 2018-2019 годах

После подведения итогов работы за год, составления необходимой отчетности и заполнения декларации по УСН нужно отчитаться перед контролирующими органами.

Большую помощь в этом вам окажет данная статья.

В настоящее время приветствуется сдача отчетности через интернет в электронном виде.

Об этом — в нашей статье «Порядок сдачи налоговой отчетности через интернет».

Здесь же содержится полезная и важная информация о том, как и с помощью каких сайтов организовать процесс сдачи отчетности.

ОБРАТИТЕ ВНИМАНИЕ! Правила заполнения УСН-декларации разрешают ручное заполнение этого документа, но при этом недопустимы исправления. А если учесть, что на каждом листе необходимо продублировать ИНН и КПП, а это до 12 символов, то даже в этом реквизите можно допустить описку, что приведет к необходимости заполнять документ повторно.

Так что заполнение декларации с помощью программ гораздо эффективнее, а использование специализированных онлайн-сервисов очень удобно. Последние обновляются вместе с изменениями законодательства и содержат ряд логических параметров контроля. Это значит, что документ, сформированный с помощью онлайн-сервисов, будет проверен на актуальность и соответствие показателей друг другу.

Последние обновляются вместе с изменениями законодательства и содержат ряд логических параметров контроля. Это значит, что документ, сформированный с помощью онлайн-сервисов, будет проверен на актуальность и соответствие показателей друг другу.

Окончание года означает для бухгалтера дополнительные заботы, связанные с подведением итогов и составлением отчетности. Одним из таких документов является декларация по УСН. С помощью статей нашего сайта в рубрике «Декларация по УСН» вы всегда с легкостью отчитаетесь перед контролирующими органами.

Заполнить НД по УСН | СБИС Помощь

Заполнить НД по УСНОрганизации и индивидуальные предприниматели, находящиеся на упрощенной системе налогообложения, обязаны сдавать в налоговую инспекцию декларацию по УСН.

Срок сдачи

Отчет сдается ежегодно:

- организациями — не позднее 31 марта;

- ИП — не позднее 30 апреля.

Как сформировать

- В разделе «Отчетность/Налоговая» или «Учет/Отчетность/Налоговая» (в зависимости от конфигурации) создайте отчет «НД по УСН».

- На титульном листе проверьте, правильно ли указана налоговая инспекция и реквизиты организации.

- Добавьте разделы и заполните показатели. Это можно сделать так же, как в любом другом отчете, но мы рекомендуем воспользоваться мастером:

- Нажмите «Заполнить упрощенно».

- Выберите объект налогообложения и укажите ставку.

- Нажмите , заполните страховые взносы и выплаты.

- Укажите местонахождение (код ОКТМО) и ставку налога. Если они менялись в течение года, установите флаг «Адрес менялся в течение года» или «Менялась в течение года».

- Заполните данные о доходах и расходах нарастающим итогом.

Если организация платит торговый сбор, установите флаг «Являюсь плательщиком торгового сбора» и заполните доходы от этой деятельности.

Чтобы заполнить «Целевое использование имущества в рамках благотворительной деятельности», разверните блок, нажмите «+Поступление» и укажите данные.

- Нажмите «Заполнить» — указанные данные будут внесены в поля декларации.

Как заполнить

Подробнее о формулах расчета и содержании каждого раздела читайте здесь.

Как отправить

Проверьте и отправьте отчет. Он считается принятым, когда инспекция пришлет извещение о вводе.

- В разделе «ФНС» создайте отчет «НД по УСН».

- На титульном листе проверьте, правильно ли указана налоговая инспекция и реквизиты организации.

- Добавьте разделы и заполните показатели.

Как заполнить

Подробнее о формулах расчета и содержании каждого раздела читайте здесь.

Также вы можете посмотреть встроенную справку по заполнению.

Как отправить

Проверьте и отправьте отчет. Он считается принятым, когда инспекция пришлет извещение о вводе.

Декларация 3-НДФЛ через личный кабинет налогоплательщика

Когда ваша декларация 3-НДФЛ готова, ее нужно отправить в налоговую. Рассмотрим один из способов подачи: через личный кабинет налогоплательщика.

Мы предлагаем вашему вниманию видео-инструкцию и, ниже, пошаговую фото-инструкцию.

Через личный кабинет можно направить не только саму декларацию, но и комплект сопутствующих документов.

Получите налоговый вычет в течение недели с услугой Быстровычет!

Шаг первый

Зайдите в ваш Личный кабинет налогоплательщика через сайт Федеральной налоговой службы. Для этого необходимо знать ИНН (это ваш логин) и пароль.

Кроме того, вход можно осуществить с помощью подтвержденного профиля на сайте госуслуг.

После входа необходимо выбрать вкладку “Жизненные ситуации”:

Шаг второй

Выберите вкладку “Подать декларацию 3-НДФЛ”:

Супервычет: оплата наших услуг только после получения вычета!

Шаг третий

Выберите способ подачи декларации и год , за который вы подаете декларацию:

Шаг четвертый

Прикрепите файл декларации в формате xml, полученный ранее в нашем сервисе, а также документы, подтверждающие право на вычет:

На этом этапе обязательно прикрепите

документы, подтверждающие доходы и расходы,

заявленные в декларации. Обратите внимание! Суммарный объем всех

отправляемых файлов не должен превышать 20 МБ.

Обратите внимание! Суммарный объем всех

отправляемых файлов не должен превышать 20 МБ.

Если у вас нет электронной подписи, то нужно получить сертификат ключа проверки электронной подписи. Если сертификат уже получен, то переходим к следующему шагу.

Оформите заказ, и мы заполним для вас декларацию 3-НДФЛ!

Шаг пятый

После того, как вы подгрузили все подтверждающие документы, необходимо ввести пароль к сертификату электронной подписи.

Ваши документы отправлены в налоговый орган. О результате камеральной налоговой проверки вы сможете узнать также из “Личного кабинета”, и ходить в налоговую инспекцию нет необходимости.

Не забудьте заполнить заявление на возврат налога. Как только камеральная проверка документов будет завершена, деньги, согласно заявлению, будут перечислены на ваш расчетный счет.

Шаг шестой

Как только декларация будет проверена, вам придут сведения о результате камеральной проверки:

После завершения проверки и подтверждения суммы налога к возврату, в разделе “МОИ НАЛОГИ” вы увидите сумму налога к возврату.

Статус заявления на возврат можно отследить в сообщениях — налоговая пришлет вам уведомление:

Есть вопрос или нужно заполнить

3-НДФЛ — мы вам поможем!

Как ИП отчитываться и платить налоги, если он не работает

ИП на УСН

О сроках подачи декларации УСН — в п. 1 ст. 346.23 НК РФ

ИП на упрощёнке, который не ведёт бизнес, должен раз в год подавать нулевую декларацию и платить обязательные страховые взносы на пенсионное и медицинское страхование.

Нулевая декларация — это стандартная декларация по УСН с прочерками. Предприниматели на упрощёнке раз в квартал рассчитывают и платят налог на основе полученного дохода. Если доходов нет, то и налог платить не нужно.

Как самостоятельно заполнить декларацию:

УСН 6%

УСН 15%

Посмотреть образец заполнения нулевой декларации: УСН 6%, УСН 15%.

Что сдавать и платить ИП на УСН, который не работает

Сумма страховых взносов за 2019 год и сроки уплаты:

Пенсионное страхование — 29 354 ₽ до 31 декабря

Медицинское страхование — 6884 ₽ до 31 декабря

Срок подачи декларации по УСН за год до 30 апреля

Сформировать платёжку по страховым взносам

Скачать бланк декларации УСН

Если предприниматель вообще не планирует вести бизнес, ему лучше закрыть ИП. После закрытия нужно:

Калькулятор страховых взносов

ИП на ЕНВД

О сроках подачи декларации ЕНВД — в п. 3 ст. 346.32 НК РФ

ИП на ЕНВД, который не ведёт бизнес, должен раз в квартал сдавать декларацию и платить налог. А ещё — раз в год платить обязательные страховые взносы на пенсионное и медицинское страхование.

ЕНВД рассчитывают раз в квартал на основе физических показателей бизнеса: количества сотрудников, площади помещения, количества машин. Даже если бизнес не работает, но помещение или машина есть, предпринимателю придётся заплатить налог и заполнить декларацию. Пока есть физический показатель, можно оставаться на ЕНВД.

Когда физический показатель обнулился и платить налог не с чего, предпринимателю нельзя оставаться на ЕНВД. Например, ИП, который рассчитывает налог на основе площади помещения, расторгнул договор аренды. Если у него больше нет помещения, значит, он не может вести бизнес на ЕНВД — у него есть пять дней, чтобы подать заявление о снятии с учёта.

Что сдавать и платить ИП на ЕНВД, который не работает

Сумма страховых взносов за 2019 год и сроки уплаты:

Пенсионное страхование — 29 354 ₽ до 31 декабря

Медицинское страхование — 6884 ₽ до 31 декабря

Сроки подачи декларации:

1 квартал — до 20 апреля

2 квартал — до 20 июля

3 квартал — до 20 октября

4 квартал — до 20 января

Сроки уплаты налога:

1 квартал — до 25 апреля

2 квартал — до 25 июля

3 квартал — до 25 октября

4 квартал — до 25 января

Сформировать платёжку по страховым взносам

Скачать бланк декларации ЕНВД

Если предприниматель на ЕНВД не ведёт бизнес и не может или не хочет оставаться на ЕНВД, у него есть два варианта: закрыть ИП или перейти на УСН.

Закрыть ИП. После закрытия нужно:

- до 20 числа месяца, следующего за кварталом, в котором ИП закрылся, заплатить страховые взносы (п. 3 ст. 346.32 НК РФ),

- до 25 числа того же месяца заплатить налог (п. 1 ст. 346.32 НК РФ),

- сдать обычную декларацию по ЕНВД.

Калькулятор страховых взносов

О снятии с учета по ЕНВД ─ п. 3 ст. 346.28 НК РФ

О переходе на упрощёнку ─ п. 2 ст. 346.13 НК РФ

Перейти с ЕНВД на УСН. После перехода на упрощёнку предпринимателю нужно будет раз в год сдавать нулевую декларацию и платить обязательные страховые взносы.

Если физический показатель, на основе которого предприниматель платит налог, обнулился, перейти на УСН можно в любое время, если нет — только с 1 января следующего года.

Чтобы перейти на УСН, нужно:

- Подать в налоговую заявление о снятии с учёта в связи с прекращением предпринимательской деятельности. Если предприниматель уходит с ЕНВД из-за того, что платить налог не с чего, у него есть пять дней со момента, когда показатель обнулился. Например, предприниматель разорвал договор аренды или продал автомобиль.

- В течение месяца после того, как предпринимателя снимут с ЕНВД, подать уведомление о переходе на упрощёнку.

ИП на ОСНО

ИП на ОСНО, который не ведёт бизнес, должен каждый квартал сдавать нулевую декларацию по НДС и раз в год платить страховые взносы и сдавать нулевую декларацию 3-НДФЛ.

Нулевые декларации — это стандартные декларации по НДС и 3-НДФЛ с прочерками.

НДФЛ рассчитывают и платят на основе дохода раз в квартал — такие платежи называются авансовыми. Раньше новые ИП и те, у кого доходы менялись больше, чем на 50%, отправляли в налоговую информацию о предполагаемых доходах, а та рассчитывала на её основе авансовые платежи по НДФЛ. Если предприниматель ничего не присылал, налоговики рассчитывали сумму аванса на основе доходов прошлого года.

С 2020 налоговая больше не будет рассчитывать сумму авансов по НДФЛ — предприниматели будут сами определять размер авансов на основании полученных доходов. А если выручки нет, то и платить не придётся (п.7 ст. 227 НК РФ).

А если выручки нет, то и платить не придётся (п.7 ст. 227 НК РФ).

Посмотреть образец заполнения нулевой декларации: НДС, 3-НДФЛ.

Что сдавать и платить ИП на ОСНО, который не работает

Сумма страховых взносов за 2019 год и сроки уплаты:

Пенсионное страхование — 29 354 ₽ до 31 декабря

Медицинское страхование — 6884 ₽ до 31 декабря

Сроки подачи декларации по НДС:

1 квартал — до 25 апреля

2 квартал — до 25 июля

3 квартал — до 25 октября

4 квартал — до 25 января

Срок подачи декларации 3-НДФЛ за год до 30 апреля

Сформировать платёжку по страховым взносам

Скачать бланк декларации НДС

Скачать бланк декларации 3-НДФЛ

Если ИП не собирается вести бизнес или не хочет оставаться на ОСНО, у него есть два варианта: закрыть ИП или перейти на УСН.

Закрыть ИП. После закрытия нужно:

- в течение 15 дней с момента закрытия заплатить страховые взносы (п. 5 ст. 432 НК РФ),

- в течение 5 дней с момента закрытия сдать декларацию 3-НДФЛ (п. 3 ст. 229 НК РФ),

- до 25 числа месяца, следующего за кварталом, в котором ИП закрылся, сдать декларацию по НДС (п. 5 ст. 174 НК РФ).

Калькулятор страховых взносов

Перейти на УСН. После перехода на упрощёнку предпринимателю нужно будет раз в год сдавать нулевую декларацию и платить обязательные страховые взносы.

Перейти на УСН можно только раз в год — с 1 января следующего года. Чтобы перейти на упрощёнку, подайте до 31 декабря уведомление в налоговую.

Как сдать декларацию

Есть четыре способа сдать заполненную декларацию в свою налоговую инспекцию:

- Лично или через представителя по нотариальной доверенности.

- По почте заказным письмом с описью вложения.

- В электронной форме в личном кабинете налогоплательщика на сайте налоговой, если у вас есть квалифицированная электронная подпись (КЭП).

- Через оператора электронной сдачи отчётности — к нему нужно подключиться заранее.

Как налоговая проверяет нулевые декларации

У налоговой есть три месяца, чтобы провести камеральную проверку — это безвыездная проверка декларации. Если у налоговиков во время проверки возникнут вопросы, они могут запросить дополнительные документы или поинтересоваться причинами бездействия предпринимателя. Если прошло три месяца после подачи декларации и налоговая молчит, значит, отчётность приняли.

Безвыездная проверка. Во время проверки налоговая обменивается данными с банком, чтобы узнать обороты по расчётному счёту. Если на счёт в отчётном году поступали деньги от покупателей и заказчиков, налоговая попросит объяснить причины расхождений или сдать уточнённую декларацию, если предприниматель ошибся. Такое может случиться из-за ошибки в назначении платежа. Например, вы получили заём, а в назначении об этом не написано, и налоговая может посчитать это вашим доходом. Тогда предпринимателю нужно будет предоставить подтверждающие документы.

Запрос о причинах бездействия. Налоговая может прислать вам требование о представлении пояснений или пригласить вас к себе, чтобы выяснить, почему вы не ведёте бизнес и когда собираетесь его запускать. Запрос должен быть на бланке требование о представлении пояснений.

Если вы получили такой запрос, сходите в налоговую лично или отправьте письменные объяснения, почему не вели бизнес в прошлом году. Например, не нашли подходящее помещение или деньги для закупки товаров, не смогли нанять сотрудников. Письмо нужно писать на имя начальника инспекции, который подписал требование.

Не игнорируйте запрос, иначе вас могут оштрафовать на 5000 ₽. За повторное молчание в течение года штраф могут увеличить до 20 000 ₽ (ст. 129.1 НК РФ).

Что будет, если не платить взносы и не отчитываться

Если предприниматель не платит страховые взносы, его всё равно заставят их заплатить и насчитают пеню 1/300 ставки рефинансирования Центробанка с 1 по 30 день просрочки и 1/150 — с 31 дня просрочки (п. 4 ст. 75 НК РФ).

4 ст. 75 НК РФ).

За неподачу декларации придётся заплатить штраф 1000 ₽ (п. 1 ст. 119 НК РФ).

Памятка

Если ИП не ведёт бизнес и не получает выручку, он всё равно должен отчитаться и заплатить страховые взносы на пенсионное и медицинское страхование.

ИП на УСН:

- раз в год платят страховые взносы,

- раз в год сдают нулевую декларацию по УСН.

ИП на ЕНВД:

- раз в год платят страховые взносы,

- раз в квартал сдают декларацию по ЕНВД,

- раз в квартал платят налог на основе физических показателей.

ИП на ОСНО:

- раз в год платят страховые взносы,

- раз в квартал сдают нулевую декларацию по НДС,

- раз в год сдают нулевую декларацию 3-НДФЛ.

Если предприниматель вообще не собирается вести бизнес, ему лучше закрыть ИП.

Если ИП на ЕНВД или ОСНО пока не собирается вести бизнес, но хочет сохранить ИП, ему лучше перейти на упрощёнку. Так он будет сдавать минимум отчётов и избежит лишних вопросов налоговой.

Автору помогала Ирина Живуцкая, генеральный директор компании «Бухгалтер плюс»

продление сроков представления налоговой декларации и уплаты налога за 2019 год — Право на vc.ru

{«id»:121227,»url»:»https:\/\/vc.ru\/legal\/121227-usn-prodlenie-srokov-predstavleniya-nalogovoy-deklaracii-i-uplaty-naloga-za-2019-god»,»title»:»\u0423\u0421\u041d: \u043f\u0440\u043e\u0434\u043b\u0435\u043d\u0438\u0435 \u0441\u0440\u043e\u043a\u043e\u0432 \u043f\u0440\u0435\u0434\u0441\u0442\u0430\u0432\u043b\u0435\u043d\u0438\u044f \u043d\u0430\u043b\u043e\u0433\u043e\u0432\u043e\u0439 \u0434\u0435\u043a\u043b\u0430\u0440\u0430\u0446\u0438\u0438 \u0438 \u0443\u043f\u043b\u0430\u0442\u044b \u043d\u0430\u043b\u043e\u0433\u0430 \u0437\u0430 2019 \u0433\u043e\u0434″,»services»:{«facebook»:{«url»:»https:\/\/www.facebook.com\/sharer\/sharer.php?u=https:\/\/vc.ru\/legal\/121227-usn-prodlenie-srokov-predstavleniya-nalogovoy-deklaracii-i-uplaty-naloga-za-2019-god»,»short_name»:»FB»,»title»:»Facebook»,»width»:600,»height»:450},»vkontakte»:{«url»:»https:\/\/vk. com\/share.php?url=https:\/\/vc.ru\/legal\/121227-usn-prodlenie-srokov-predstavleniya-nalogovoy-deklaracii-i-uplaty-naloga-za-2019-god&title=\u0423\u0421\u041d: \u043f\u0440\u043e\u0434\u043b\u0435\u043d\u0438\u0435 \u0441\u0440\u043e\u043a\u043e\u0432 \u043f\u0440\u0435\u0434\u0441\u0442\u0430\u0432\u043b\u0435\u043d\u0438\u044f \u043d\u0430\u043b\u043e\u0433\u043e\u0432\u043e\u0439 \u0434\u0435\u043a\u043b\u0430\u0440\u0430\u0446\u0438\u0438 \u0438 \u0443\u043f\u043b\u0430\u0442\u044b \u043d\u0430\u043b\u043e\u0433\u0430 \u0437\u0430 2019 \u0433\u043e\u0434″,»short_name»:»VK»,»title»:»\u0412\u041a\u043e\u043d\u0442\u0430\u043a\u0442\u0435″,»width»:600,»height»:450},»twitter»:{«url»:»https:\/\/twitter.com\/intent\/tweet?url=https:\/\/vc.ru\/legal\/121227-usn-prodlenie-srokov-predstavleniya-nalogovoy-deklaracii-i-uplaty-naloga-za-2019-god&text=\u0423\u0421\u041d: \u043f\u0440\u043e\u0434\u043b\u0435\u043d\u0438\u0435 \u0441\u0440\u043e\u043a\u043e\u0432 \u043f\u0440\u0435\u0434\u0441\u0442\u0430\u0432\u043b\u0435\u043d\u0438\u044f \u043d\u0430\u043b\u043e\u0433\u043e\u0432\u043e\u0439 \u0434\u0435\u043a\u043b\u0430\u0440\u0430\u0446\u0438\u0438 \u0438 \u0443\u043f\u043b\u0430\u0442\u044b \u043d\u0430\u043b\u043e\u0433\u0430 \u0437\u0430 2019 \u0433\u043e\u0434″,»short_name»:»TW»,»title»:»Twitter»,»width»:600,»height»:450},»telegram»:{«url»:»tg:\/\/msg_url?url=https:\/\/vc.ru\/legal\/121227-usn-prodlenie-srokov-predstavleniya-nalogovoy-deklaracii-i-uplaty-naloga-za-2019-god&text=\u0423\u0421\u041d: \u043f\u0440\u043e\u0434\u043b\u0435\u043d\u0438\u0435 \u0441\u0440\u043e\u043a\u043e\u0432 \u043f\u0440\u0435\u0434\u0441\u0442\u0430\u0432\u043b\u0435\u043d\u0438\u044f \u043d\u0430\u043b\u043e\u0433\u043e\u0432\u043e\u0439 \u0434\u0435\u043a\u043b\u0430\u0440\u0430\u0446\u0438\u0438 \u0438 \u0443\u043f\u043b\u0430\u0442\u044b \u043d\u0430\u043b\u043e\u0433\u0430 \u0437\u0430 2019 \u0433\u043e\u0434″,»short_name»:»TG»,»title»:»Telegram»,»width»:600,»height»:450},»odnoklassniki»:{«url»:»http:\/\/connect.

com\/share.php?url=https:\/\/vc.ru\/legal\/121227-usn-prodlenie-srokov-predstavleniya-nalogovoy-deklaracii-i-uplaty-naloga-za-2019-god&title=\u0423\u0421\u041d: \u043f\u0440\u043e\u0434\u043b\u0435\u043d\u0438\u0435 \u0441\u0440\u043e\u043a\u043e\u0432 \u043f\u0440\u0435\u0434\u0441\u0442\u0430\u0432\u043b\u0435\u043d\u0438\u044f \u043d\u0430\u043b\u043e\u0433\u043e\u0432\u043e\u0439 \u0434\u0435\u043a\u043b\u0430\u0440\u0430\u0446\u0438\u0438 \u0438 \u0443\u043f\u043b\u0430\u0442\u044b \u043d\u0430\u043b\u043e\u0433\u0430 \u0437\u0430 2019 \u0433\u043e\u0434″,»short_name»:»VK»,»title»:»\u0412\u041a\u043e\u043d\u0442\u0430\u043a\u0442\u0435″,»width»:600,»height»:450},»twitter»:{«url»:»https:\/\/twitter.com\/intent\/tweet?url=https:\/\/vc.ru\/legal\/121227-usn-prodlenie-srokov-predstavleniya-nalogovoy-deklaracii-i-uplaty-naloga-za-2019-god&text=\u0423\u0421\u041d: \u043f\u0440\u043e\u0434\u043b\u0435\u043d\u0438\u0435 \u0441\u0440\u043e\u043a\u043e\u0432 \u043f\u0440\u0435\u0434\u0441\u0442\u0430\u0432\u043b\u0435\u043d\u0438\u044f \u043d\u0430\u043b\u043e\u0433\u043e\u0432\u043e\u0439 \u0434\u0435\u043a\u043b\u0430\u0440\u0430\u0446\u0438\u0438 \u0438 \u0443\u043f\u043b\u0430\u0442\u044b \u043d\u0430\u043b\u043e\u0433\u0430 \u0437\u0430 2019 \u0433\u043e\u0434″,»short_name»:»TW»,»title»:»Twitter»,»width»:600,»height»:450},»telegram»:{«url»:»tg:\/\/msg_url?url=https:\/\/vc.ru\/legal\/121227-usn-prodlenie-srokov-predstavleniya-nalogovoy-deklaracii-i-uplaty-naloga-za-2019-god&text=\u0423\u0421\u041d: \u043f\u0440\u043e\u0434\u043b\u0435\u043d\u0438\u0435 \u0441\u0440\u043e\u043a\u043e\u0432 \u043f\u0440\u0435\u0434\u0441\u0442\u0430\u0432\u043b\u0435\u043d\u0438\u044f \u043d\u0430\u043b\u043e\u0433\u043e\u0432\u043e\u0439 \u0434\u0435\u043a\u043b\u0430\u0440\u0430\u0446\u0438\u0438 \u0438 \u0443\u043f\u043b\u0430\u0442\u044b \u043d\u0430\u043b\u043e\u0433\u0430 \u0437\u0430 2019 \u0433\u043e\u0434″,»short_name»:»TG»,»title»:»Telegram»,»width»:600,»height»:450},»odnoklassniki»:{«url»:»http:\/\/connect. ok.ru\/dk?st.cmd=WidgetSharePreview&service=odnoklassniki&st.shareUrl=https:\/\/vc.ru\/legal\/121227-usn-prodlenie-srokov-predstavleniya-nalogovoy-deklaracii-i-uplaty-naloga-za-2019-god»,»short_name»:»OK»,»title»:»\u041e\u0434\u043d\u043e\u043a\u043b\u0430\u0441\u0441\u043d\u0438\u043a\u0438″,»width»:600,»height»:450},»email»:{«url»:»mailto:?subject=\u0423\u0421\u041d: \u043f\u0440\u043e\u0434\u043b\u0435\u043d\u0438\u0435 \u0441\u0440\u043e\u043a\u043e\u0432 \u043f\u0440\u0435\u0434\u0441\u0442\u0430\u0432\u043b\u0435\u043d\u0438\u044f \u043d\u0430\u043b\u043e\u0433\u043e\u0432\u043e\u0439 \u0434\u0435\u043a\u043b\u0430\u0440\u0430\u0446\u0438\u0438 \u0438 \u0443\u043f\u043b\u0430\u0442\u044b \u043d\u0430\u043b\u043e\u0433\u0430 \u0437\u0430 2019 \u0433\u043e\u0434&body=https:\/\/vc.ru\/legal\/121227-usn-prodlenie-srokov-predstavleniya-nalogovoy-deklaracii-i-uplaty-naloga-za-2019-god»,»short_name»:»Email»,»title»:»\u041e\u0442\u043f\u0440\u0430\u0432\u0438\u0442\u044c \u043d\u0430 \u043f\u043e\u0447\u0442\u0443″,»width»:600,»height»:450}},»isFavorited»:false}

ok.ru\/dk?st.cmd=WidgetSharePreview&service=odnoklassniki&st.shareUrl=https:\/\/vc.ru\/legal\/121227-usn-prodlenie-srokov-predstavleniya-nalogovoy-deklaracii-i-uplaty-naloga-za-2019-god»,»short_name»:»OK»,»title»:»\u041e\u0434\u043d\u043e\u043a\u043b\u0430\u0441\u0441\u043d\u0438\u043a\u0438″,»width»:600,»height»:450},»email»:{«url»:»mailto:?subject=\u0423\u0421\u041d: \u043f\u0440\u043e\u0434\u043b\u0435\u043d\u0438\u0435 \u0441\u0440\u043e\u043a\u043e\u0432 \u043f\u0440\u0435\u0434\u0441\u0442\u0430\u0432\u043b\u0435\u043d\u0438\u044f \u043d\u0430\u043b\u043e\u0433\u043e\u0432\u043e\u0439 \u0434\u0435\u043a\u043b\u0430\u0440\u0430\u0446\u0438\u0438 \u0438 \u0443\u043f\u043b\u0430\u0442\u044b \u043d\u0430\u043b\u043e\u0433\u0430 \u0437\u0430 2019 \u0433\u043e\u0434&body=https:\/\/vc.ru\/legal\/121227-usn-prodlenie-srokov-predstavleniya-nalogovoy-deklaracii-i-uplaty-naloga-za-2019-god»,»short_name»:»Email»,»title»:»\u041e\u0442\u043f\u0440\u0430\u0432\u0438\u0442\u044c \u043d\u0430 \u043f\u043e\u0447\u0442\u0443″,»width»:600,»height»:450}},»isFavorited»:false}

21 357 просмотров

УСН онлайн, декларация УСН, упрощенная система налогообложения, отчетность УСН

Наша Компания «Капитал Сервис» оказывает бухгалтерские услуги в Москве с 2007 года. Наши опытные специалисты всегда готовы помочь нашим клиентам решить любые проблемы с налогами. Нашими услугами могут воспользоваться все налогоплательщики Российской Федерации. Если Вы решили открыть свой бизнес, наши консультанты помогут подобрать оптимальную форму бизнеса и налогообложения.

Мы оказываем следующие услуги:

- Подготовка налоговой отчетности УСН;

- Сдача деклараций в ИФНС;

- Составление платежных документов по оплате налогов и взносов;

- Подача Заявлений о переходе на упрощенную и патентную систему налогообложения;

- Регистрация организаций и индивидуальных предпринимателей;

- Выпуск электронной подписи;

- Налоговые консультации.

Цены на наши услуги с 1 января 2021 года

|

Наименование |

Цена |

|

Декларация по упрощенной системе налогообложения |

2500 |

|

Декларация по упрощенной системе налогообложения «Нулевая» |

1000 |

|

Книга учета доходов и расходов |

3500 |

|

Платежные документы |

200 |

|

Регистрация ИП @онлайн |

3500 |

|

Регистрация ООО |

5000 |

|

Платежные документы (за 1 квитанцию) |

200 |

|

Электронная подпись ИП |

1500 |

|

Заявление на патент |

2000 |

Офис у метро «Пушкинская», «Тверская», «Чеховская» (0 метров)

127006 г.Москва

ул. Тверская 18 корпус 1 офис 818

(Здание редакции газеты «Известия»)

Тел. +7 (495) 764-04-31, 210-82-31

МТС +7 (985) 210-82-31, +7 (985) 764-04-31

Теле2 +7 (926) 603-18-02

e-mail: Адрес электронной почты защищен от спам-ботов. Для просмотра адреса в вашем браузере должен быть включен Javascript.

Время работы:

Понедельник — Пятница с 12:00 до 19:00

В субботу прием по предварительной записи с 12:00 до 16:00

Для Вашего удобства, просим позвонить перед приездом в наш офис.

Проезд:

Станция Метро «Пушкинская», «Тверская», «Чеховская», выход в город в здании редакции «Известий»

Наши услуги можно оплатить наличными, банковскими картами или онлайн на нашем сайте

Политика прав интеллектуальной собственности

и онлайн-база данных ПИС

Определение права интеллектуальной собственности (ПИС) ETSI в Политике ПИС ETSI:

« ПИС означает любое право интеллектуальной собственности, предоставленное статутным законом, включая приложения для них, кроме товарных знаков. Во избежание сомнений права, связанные с призывом, конфиденциальной информацией, коммерческой тайной и т.п., исключены из определения IPR ».

Во избежание сомнений права, связанные с призывом, конфиденциальной информацией, коммерческой тайной и т.п., исключены из определения IPR ».

ПОЛИТИКА ETSI в области интеллектуальной собственности

Стандарты основаны на технической поддержке из различных источников.Эти материалы могут содержать запатентованные технологии, известные как стандартные основные патенты (SEP). Когда по техническим причинам невозможно изготавливать или эксплуатировать оборудование или методы, соответствующие стандарту, без нарушения SEP, то есть без использования технологий, на которые распространяется один или несколько патентов, мы называем этот патент «существенным».

Политика ETSI в области ПИС, которая является частью Директив ETSI, направлена на снижение риска того, что наши усилия по разработке стандартов могут быть потрачены впустую, если SEP недоступны в соответствии с положениями и условиями Справедливых, Разумных и Недискриминационных (FRAND).

Основная цель Политики ETSI в области ПИС состоит в том, чтобы сбалансировать права и интересы владельцев ПИС для получения справедливого и адекватного вознаграждения за использование их SEP при внедрении стандартов ETSI и необходимости для исполнителей получить доступ к определенной технологии. в стандартах ETSI в соответствии с положениями и условиями FRAND.

Директивы ETSI также содержат Руководство по IPR, которое призвано помочь членам ETSI и любой другой стороне, участвующей в деятельности ETSI по стандартизации, понять и реализовать политику ETSI IPR.

Это руководство по IPR предоставляет информацию о том, как решать вопросы IPR в ETSI и не заменяет политику ETSI IPR, которая имеет приоритет во всех случаях.

ПУБЛИЧНОЕ ЗАЯВЛЕНИЕ

Мы публикуем это публичное заявление, чтобы разъяснить, что ETSI не занимает никакой позиции в отношении правильной интерпретации своей политики в области ПИС и Руководства по ПИС.

Тексты Политики ПИС ETSI и Руководства по ПИС являются самостоятельными документами.

Повторяется, что конкретные условия лицензирования и переговоры являются коммерческими вопросами между компаниями и не должны рассматриваться в рамках ETSI. Основным принципом режима IPR ETSI остается FRAND без какого-либо конкретного предпочтения какой-либо модели лицензирования.

Раскрытие стандартных основных патентов

Во время предложения или разработки стандарта члены ETSI должны своевременно информировать Генерального директора, если им известно, что у них есть какие-либо патенты, которые могут иметь существенное значение.

Раскрытие информации о стандартных основных патентах (SEP) Просим владельцев предоставить безотзывное письменное обязательство о том, что они готовы предоставить безотзывные лицензии на справедливых, разумных и недискриминационных («FRAND») условиях.

объявлений SEP могут быть предоставлены в первую очередь через ОНЛАЙН-БАЗУ ДАННЫХ ETSI IPR, которая является рекомендуемым инструментом, обеспечивающим приоритетную обработку.

Бумажные декларации принимаются с использованием Информационного заявления о правах интеллектуальной собственности и Лицензионной декларации.

ОНЛАЙН-БАЗА ДАННЫХ ETSI IPR обеспечивает для информации публичный доступ к патентам, которые были объявлены существенными или потенциально важными, в соответствии со стандартами ETSI и 3GPP.

Перед принятием решения о лицензировании патента и внедрением любого SEP, содержащегося в базе данных ETSI IPR, потенциальные лицензиаты всегда должны связываться с декларантом.

Выдержка из базы данных ETSI IPR публикуется два раза в год в специальном отчете SR 000 314.

Права собственности ETSI на авторские права и товарные знаки Авторское правоСтандарты ETSI общедоступны для ознакомления на веб-сайте ETSI .

Право собственности на стандарты, созданные ETSI или любым из его комитетов, принадлежит ETSI.

ETSI отвечает за управление авторскими правами, все права защищены.

Воспроизведение частей стандартов ETSI может быть разрешено при условии, что запрос сделан с использованием анкеты ETSI по авторскому праву.

Разрешение на авторские права никогда не подразумевает лицензию на какой-либо потенциальный SEP.

Авторское право на программное обеспечение, включенное в стандарты ETSIЕсли программное обеспечение включено в любой элемент стандарта ETSI, владелец программного обеспечения предоставляет без денежной компенсации безотзывное, неисключительное, всемирное, бесплатное и сублицензируемое авторское право лицензия на подготовку производных работ и воспроизведение, отображение, распространение и выполнение предоставленного программного обеспечения и производных работ для ETSI, членов ETSI и любых исполнителей для ограниченных целей (см. Раздел 9.2 Политики ETSI IPR).

Товарные знакиETSI зарегистрировала несколько товарных знаков и полуфигуративных товарных знаков (логотипов). См. Подробности в разделе «Торговые марки и товарные знаки» на нашем веб-сайте.

Ни явным, ни косвенным образом такое предварительное раскрытие условий лицензирования не представляет собой ни интерпретацию ETSI, ни ее членами справедливых, разумных и недискриминационных положений и условий, изложенных в пункте 6.1 Политики ETSI в области ПИС. Следовательно, ETSI не занимает никакой позиции на этапе разработки и / или после публикации стандарта и технической спецификации ETSI и не несет ответственности за определение того, являются ли раскрытые ex ante условия лицензирования справедливыми, разумными и недискриминационными.

Ни факт раскрытия таких условий лицензирования, ни принятие технологии после того, как такое раскрытие было сделано, не должны рассматриваться как какой-либо вид поддержки со стороны ETSI или ее членов таких условий лицензирования, или как любое признание соответствие таких условий лицензирования директивам ETSI.

ETSI не несет ответственности за содержание таких лицензионных условий. Таким образом, потенциальные лицензиаты должны использовать информацию на этом веб-сайте / в базе данных по своему усмотрению.

Подтвердите, чтобы продолжить

Инструкции по заполнению и печати редактируемых PDF-гаагских форм

Adobe Acrobat Reader должен быть интегрирован с вашим веб-браузером, чтобы вы могли заполнять любые формы онлайн. Редактируемые версии форм были созданы с помощью Adobe Acrobat 5.

Иногда пользователи могут испытывать трудности с распечаткой или даже открытием сложных онлайн-форм. В этом случае попробуйте сохранить форму на жесткий диск (выберите «Сохранить как» или «Сохранить ссылку как», щелкнув правой кнопкой мыши при наведении курсора на гиперссылку на нужную форму), а затем откройте и заполните сформировать локально с помощью Adobe Acrobat Reader.

Заполнение формы

Откройте форму с помощью Adobe Acrobat Reader или Adobe Acrobat. Acrobat Reader позволит вам заполнить и распечатать форму, но сохранить заполненную форму невозможно. Обратите внимание, что вы сможете сохранить заполненную форму, только если вы используете Adobe Acrobat (который необходимо приобрести).

После открытия формы левой кнопкой мыши щелкните поле, которое нужно заполнить, и вставьте текст. После ввода информации щелкните за пределами поля, которое только что было заполнено, или нажмите «вкладку», чтобы перейти к следующему полю.При установке флажков просто щелкните в поле мышью, и появится значок «X». Чтобы удалить «X», щелкните поле еще раз.

Убедитесь, что полный текст виден на распечатанном листе после заполнения формы. Это особенно важно, если было заполнено несколько строк текста, либо адресов, либо информации на дополнительном листе, либо в листе объявлений. Вставка возврата абзаца с помощью клавиши «ввод» может вытолкнуть текст из доступного пространства, фактически заставив его исчезнуть из формы.Чтобы проверить, видно ли содержимое поля, просто нажмите «вкладку» или щелкните за пределами поля. Если вставленный текст не отображается, попробуйте удалить некоторые из возвратов абзаца или повторно вставить текст.

Печать формы

После заполнения формы щелкните в любом месте формы или нажмите «вкладку», чтобы закрыть последнее заполненное поле. Перейдите к «печати» либо в меню «файл», либо выбрав значок печати. Когда откроется диалоговое окно печати, выберите параметр «По размеру страницы».Это гарантирует, что страница, которую вы видите на экране, будет соответствовать странице, напечатанной на вашем принтере. Если не выбрать этот параметр, часть формы может не распечататься.

Дополнительная информация и помощь

Если вам нужна дополнительная помощь в заполнении редактируемых форм, пожалуйста, свяжитесь с нами.

| 1001 | Запрос на выдачу европейского патента v. 10.19 | скачать |

| Комментарии к заявке на выдачу европейского патента v.04.21 | скачать | |

| 1002 | Наименование изобретателя v. 02.21 | скачать |

| 1003 | Разрешение | скачать |

| 1004 | Общее разрешение | скачать |

| 1005 | Запрос PACE в Европейское патентное ведомство | скачать |

| 1009 | Запрос на участие в пилотной программе Patent Processes Highway (PPH) v.5,16 | скачать |

| Заметки об участии в пилотной программе Patent Prohibited Highway (PPH) v. 5.16 | скачать | |

| 1011 | Декларация для МСП, физических лиц, некоммерческих организаций, университетов и государственных исследовательских организаций с целью снижения пошлин в соответствии с Правилом 6 EPC | загрузить |

| 1011bis | Заявление для малых и средних предприятий, физических лиц, некоммерческих организаций, университетов и государственных исследовательских организаций с целью снижения пошлины за подачу апелляции в соответствии со статьей 2 (1), пунктом 11 Правил, касающихся пошлин и Правилом 6 (4) и (5) EPC | загрузить |

| 1012 | Запрос об обработке файла | загрузить |

| 1013 | Запрос на получение заверенной копии предыдущей заявки (приоритетного документа) через Службу цифрового доступа ВОИС (DAS) | загрузить |

| 1018 | Отзыв одной или нескольких европейских патентных заявок v.10,19 | скачать |

| Примечания к отзыву одной или нескольких европейских патентных заявок v. 10.19 | скачать | |

| 1020 | Форма оплаты только для заявок, поданных в национальные патентные ведомства v. 3.18 | скачать |

| 1032 | Подтверждение международной заявки, поданной по факсу v.3,11 | скачать |

| 1034 | Важные сроки подачи заявки на европейский патент v. 1.21 | загрузить |

| 1037 | Подтверждение получения ЕПВ поданных впоследствии документов, относящихся к патентным заявкам / патентам | скачать |

| 1038 | Письмо, сопровождающее предметы, поданные впоследствии | скачать |

| 1140- 1141 | Запрос на выдачу образца депонированного биологического материала | скачать |

| Примечания к бланкам выдачи пробы депонированного биологического материала в.10,17 | скачать | |

| 1142 1142a | Запрос о предоставлении депонированного биологического материала путем выдачи образца эксперту v. 10.17 | загрузить |

| Заявление назначенного эксперта в соответствии с Правилом 32 EPC v. 10.17 | загрузить | |

| Заметки, касающиеся запроса депонированного биологического материала, который должен быть предоставлен путем выдачи образца эксперту v.10,17 | скачать | |

| 1200 | Переход к европейской фазе (ЕПВ как указанное или избранное ведомство) v. 04.21 | скачать |

| Примечания к форме 1200 для перехода на европейскую фазу v. 10.19 | скачать | |

| 2300 | Уведомление об возражении против европейского патента v.12,17 | скачать |

| Примечания к уведомлению о возражении v. 12.17 | скачать | |

| 2380 | Запрос об ограничении или аннулировании европейского патента v. 10.19 | скачать |

| 3002 | Уведомление об апелляции v. 1.19 | загрузить |

| 5050 | Запрос на регистрацию в Европейском патентном реестре передачи одной или нескольких европейских патентных заявок / патентов (Правила 22 и 85 ЕПК) v. 11.19 | загрузить |

| Примечания к заявке на регистрацию в Европейском патентном реестре передачи одной или нескольких европейских патентных заявок / патентов (Правила 22 и 85 ЕПК) v.11,19 | скачать | |

| 5051 | Запрос на обновление Европейского патентного реестра: изменение сведений о заявителях / владельцах в одной или нескольких европейских патентных заявках / патентах (Правило 143 (1) (f) EPC) v. 11.19 | загрузить |

| Примечания к запросу об обновлении Европейского патентного реестра: изменения сведений о заявителях / владельцах в одной или нескольких европейских патентных заявках / патентах (Правило 143 (1) (f) EPC) v.11,19 | скачать | |

| 5055 | Заявление о передаче одного или нескольких европейских патентов заявки / патенты v.5.20 | загрузить |

| Примечания к заявлению о передаче одной или нескольких европейских патентных заявок / патентов v. 5.20 | скачать | |

| 5060 | Запрос на обновление Европейского патентного реестра: назначение или смена представителя в одной или нескольких европейских патентных заявках / патентах (Правило 143 (1) (h) EPC) v.11,19 | загрузить |

| Примечания к запросу об обновлении Европейского патентного реестра: назначение или смена представителя в одной или нескольких европейских патентных заявках / патентах (Правило 143 (1) (h) EPC) v11.19 | скачать | |

| 5061 | Запрос на обновление Европейского патентного реестра: изменения сведений о представителе в одной или нескольких европейских патентных заявках / патентах (Правило 143 (1) (h) EPC) v.11,19 | загрузить |

| Примечания к запросу об обновлении Европейского патентного реестра: изменения сведений о представителе в одной или нескольких европейских патентных заявках / патентах (Правило 143 (1) (h) EPC) v. 11.19 | скачать | |

| Приложение к форме 5050/5051/5055/5060/5061 v. 11.19 | скачать | |

Обслуживание | Kubernetes

Абстрактный способ представить приложение, работающее на наборе Pod, в качестве сетевой службы.С Kubernetes вам не нужно изменять приложение для использования незнакомого механизма обнаружения сервисов. Kubernetes дает Pod’ам собственные IP-адреса и единое DNS-имя для набора Pod’ов, и может балансировать нагрузку между ними.

Мотивация

Поды Kubernetes создаются и уничтожаются чтобы соответствовать состоянию вашего кластера. Поды — непостоянные ресурсы. Если вы используете развертывание для запуска своего приложения, он может создавать и уничтожать поды динамически.

Каждый модуль получает свой собственный IP-адрес, однако при развертывании набор модулей бег в один момент времени может отличаться от набор модулей, запускающих это приложение, через мгновение.

Это приводит к проблеме: если некоторый набор модулей (назовем их «бэкэндами») предоставляет функциональность для других модулей (назовите их «внешними интерфейсами») внутри вашего кластера, как интерфейсы узнают и отслеживают, к какому IP-адресу подключаться к, чтобы фронтенд мог использовать бэкэнд часть рабочей нагрузки?

Введите Услуги .

Ресурсы службы

В Kubernetes служба — это абстракция, которая определяет логический набор подов. и политику доступа к ним (иногда этот шаблон называют микросервис).Набор модулей, на которые нацелена служба, обычно определяется селектором. Чтобы узнать о других способах определения конечных точек службы, см. Услуги без селекторов .

Например, рассмотрим серверную часть обработки изображений без сохранения состояния, которая работает с 3 реплики. Эти реплики взаимозаменяемы — интерфейсам безразлично, какой из них они используют. Хотя фактические модули, составляющие набор серверной части, могут измениться, клиентские интерфейсы не должны знать об этом, и им не нужно хранить отслеживать множество самих бэкендов.

Абстракция Service включает эту развязку.

Обнаружение облачных сервисов

Если вы можете использовать API Kubernetes для обнаружения сервисов в своем приложении, вы можете запросить сервер API для конечных точек, которые обновляются при изменении набора модулей в службе.

Для неродных приложений Kubernetes предлагает способы размещения сетевого порта или загрузки балансировщик между вашим приложением и внутренними модулями.

Определение службы

Служба в Kubernetes — это объект REST, похожий на под.Как и все

Объекты REST, вы можете POST определение службы для сервера API, чтобы создать

новый экземпляр.

Имя объекта службы должно быть действительным

Имя метки DNS.

Например, предположим, что у вас есть набор модулей, каждый из которых прослушивает TCP-порт 9376.

и содержит метку app = MyApp :

apiVersion: v1

вид: Сервис

метаданные:

имя: my-service

спецификация:

селектор:

приложение: MyApp

порты:

- протокол: TCP

порт: 80

targetPort: 9376

Эта спецификация создает новый объект службы с именем «my-service», который

нацелен на TCP-порт 9376 на любом поде с меткой app = MyApp .

Kubernetes назначает этой Службе IP-адрес (иногда называемый «IP-адресом кластера»), который используется прокси Сервиса (см. Виртуальные IP-адреса и служебные прокси ниже).

Контроллер для селектора услуг постоянно сканирует модули, которые соответствует его селектору, а затем отправляет любые обновления объекта Endpoint на POST также называется «мой-сервис».

Примечание: Служба может сопоставить любой входящий порт

с целевым портом. По умолчанию и для удобства дляtargetPortустановлено то же значение, что и для портаполе.

Определения портов в модулях имеют имена, и вы можете ссылаться на эти имена в targetPort атрибут службы. Это работает, даже если есть смесь

модулей в Службе, использующих одно настроенное имя, с одной и той же сетью

протокол доступен через разные номера портов.

Это обеспечивает большую гибкость при развертывании и развитии ваших Сервисов.

Например, вы можете изменить номера портов, которые будут отображаться в следующих модулях.

версия вашего бэкэнд-ПО, не ломая клиентов.

Протоколом по умолчанию для служб является TCP; вы также можете использовать любой другой поддерживаемый протокол.

Поскольку многие службы должны предоставлять более одного порта, Kubernetes поддерживает несколько

определения портов для объекта службы.

Каждое определение порта может иметь один и тот же протокол или другой.

Сервисы без селекторов

Сервисы обычно абстрагируют доступ к Kubernetes Pods, но они также могут абстрактные другие виды бэкэндов. Например:

- Вы хотите иметь кластер внешней базы данных в производстве, но в вашем В тестовой среде вы используете собственные базы данных.

- Вы хотите указать свою Услугу на Услугу в другом Пространство имен или в другом кластере.

- Вы переносите рабочую нагрузку в Kubernetes. Оценивая подход, вы запускаете в Kubernetes только часть своих бэкэндов.

В любом из этих сценариев вы можете определить Service без селектора Pod. Например:

apiVersion: v1

вид: Сервис

метаданные:

имя: my-service

спецификация:

порты:

- протокол: TCP

порт: 80

targetPort: 9376

Поскольку эта служба не имеет селектора, соответствующий объект конечных точек не создается автоматически.Вы можете вручную сопоставить Сервис с сетевым адресом и портом. где он запущен, путем добавления объекта Endpoints вручную:

apiVersion: v1

вид: Конечные точки

метаданные:

имя: my-service

подмножества:

- адреса:

- ip: 192.0.2.42

порты:

- порт: 9376

Имя объекта Endpoints должно быть допустимым. Имя поддомена DNS.

Примечание:IP-адреса конечной точки не должны быть : loopback (127.0.0.0/8 для IPv4, :: 1/128 для IPv6) или локальная ссылка (169.254.0.0 / 16 и 224.0.0.0/24 для IPv4, fe80 :: / 64 для IPv6).

IP-адреса конечных точек не могут быть IP-адресами кластера других сервисов Kubernetes, потому что kube-proxy не поддерживает виртуальные IP-адреса как пункт назначения.

Доступ к службе без селектора работает так же, как если бы у него был селектор.

В приведенном выше примере трафик направляется к единственной конечной точке, определенной в

YAML: 192.0.2.42:9376 (TCP).

Служба ExternalName — это особый случай Службы, не имеющей селекторы и вместо этого использует DNS-имена.Для получения дополнительной информации см. Раздел ExternalName далее в этом документе.

Конечные точки с избыточной емкостью

Если ресурс конечных точек имеет более 1000 конечных точек, тогда Kubernetes v1.21 (или новее)

cluster аннотирует эти конечные точки с помощью конечных точек .kubernetes.io/over-capacity: warning .

Эта аннотация указывает, что затронутый объект Endpoints превышает емкость.

EndpointSlices

СОСТОЯНИЕ ФУНКЦИИ: Kubernetes v1.21 [стабильный]

EndpointSlices — это ресурс API, который может предоставить более масштабируемую альтернативу в конечные точки.Хотя концептуально очень похоже на конечные точки, EndpointSlices позволяют распределять конечные точки сети по нескольким ресурсам. По умолчанию, EndpointSlice считается «полным», когда он достигает 100 конечных точек, на которых дополнительные точки EndpointSlices будут созданы для хранения любых дополнительных конечные точки.

EndpointSlices предоставляют дополнительные атрибуты и функции, которые подробно описано в EndpointSlices.

Протокол приложения

СОСТОЯНИЕ ФУНКЦИИ: Kubernetes v1.20 [стабильный]

Поле appProtocol позволяет указать протокол приложения для

каждый Сервисный порт. Значение этого поля отражается соответствующим

Конечные точки и объекты EndpointSlice.

Это поле соответствует стандартному синтаксису меток Kubernetes. Значения должны быть либо

Стандартные названия служб IANA или

доменные имена с префиксом, например mycompany.com/my-custom-protocol .

Виртуальные IP-адреса и служебные прокси

На каждом узле в кластере Kubernetes работает kube-proxy . кубе-прокси есть

отвечает за реализацию формы виртуального IP для Сервисов другого типа

чем ExternalName .

Почему бы не использовать циклический DNS?

Время от времени возникает вопрос, почему Kubernetes полагается на проксирование для перенаправления входящего трафика на серверы. А как насчет других подходит? Например, можно ли настроить записи DNS, которые иметь несколько значений A (или AAAA для IPv6) и полагаться на циклическое имя разрешающая способность?

Есть несколько причин для использования проксирования для служб:

- Существует долгая история реализации DNS, не соблюдающей TTL записей, и кэширование результатов поиска имен после истечения срока их действия.

- Некоторые приложения выполняют поиск DNS только один раз и кэшируют результаты на неопределенный срок.

- Даже если приложения и библиотеки правильно изменили разрешение, низкий или нулевой TTL на записи DNS может вызвать высокую нагрузку на DNS, которая затем становится сложно управлять.

Режим прокси пользовательского пространства

В этом режиме kube-proxy наблюдает за плоскостью управления Kubernetes для добавления и

удаление объектов Service и Endpoint. Для каждой услуги открывается

порт (выбранный случайным образом) на локальном узле.Любые подключения к этому «прокси-порту»

проксируются на один из бэкэнд-модулей Сервиса (как сообщается через

Конечные точки). kube-proxy принимает настройку SessionAffinity Сервиса в

учетная запись при принятии решения о том, какой серверный модуль использовать.

Наконец, прокси пользовательского пространства устанавливает правила iptables, которые захватывают трафик на

Служба clusterIP (который является виртуальным) и порт . Правила

перенаправить этот трафик на порт прокси, который проксирует серверный модуль.

По умолчанию kube-proxy в режиме пользовательского пространства выбирает серверную часть с помощью алгоритма циклического перебора.

iptables proxy mode В этом режиме kube-proxy наблюдает за уровнем управления Kubernetes для добавления и

удаление объектов Service и Endpoint. Для каждой службы устанавливается

правила iptables, которые захватывают трафик на кластер службы IP и порт ,

и перенаправить этот трафик на одну из

бэкэнд-наборы. Для каждого объекта Endpoint он устанавливает правила iptables, которые

выберите серверный модуль.

По умолчанию kube-proxy в режиме iptables выбирает серверную часть случайным образом.

Использование iptables для обработки трафика снижает нагрузку на систему, поскольку трафик обрабатывается сетевым фильтром Linux без необходимости переключения между пользовательским пространством и пространство ядра. Этот подход также, вероятно, будет более надежным.

Если kube-proxy работает в режиме iptables и первый выбранный под не отвечает, соединение не установлено. Это отличается от пользовательского пространства режим: в этом сценарии kube-proxy обнаружит, что подключение к первому Pod завершился неудачно и автоматически повторит попытку с другим серверным модулем.

Вы можете использовать зонды готовности Pod чтобы убедиться, что серверные модули работают нормально, чтобы kube-proxy в режиме iptables видит только проверенные серверные ВМ как работоспособные. Это означает, что вы избегаете трафик, отправленный через kube-proxy на под, который, как известно, вышел из строя.

Режим прокси IPVS

СОСТОЯНИЕ ФУНКЦИИ: Kubernetes v1.11 [стабильный]

В режиме ipvs kube-proxy наблюдает за сервисами и конечными точками Kubernetes,

вызывает интерфейс netlink для создания соответствующих правил IPVS и синхронизирует

Периодически правила IPVS с Kubernetes Services и Endpoints.Этот контур управления гарантирует, что статус IPVS соответствует желаемому.

государственный.

При доступе к Сервису IPVS направляет трафик на один из бэкэнд-модулей.

Режим прокси IPVS основан на функции ловушки netfilter, которая аналогична iptables, но использует хеш-таблицу в качестве базовой структуры данных и работает в пространстве ядра. Это означает, что kube-proxy в режиме IPVS перенаправляет трафик с меньшей задержкой, чем kube-proxy в режиме iptables, с гораздо большей производительностью при синхронизации правила прокси.По сравнению с другими режимами прокси, режим IPVS также поддерживает более высокая пропускная способность сетевого трафика.

IPVS предоставляет больше возможностей для балансировки трафика на бэкэнд-поды; это:

-

rr: round-robin -

lc: наименьшее количество соединений (наименьшее количество открытых соединений) -

dh: целевое хеширование -

sh: исходное хеширование - 3534 sed минимальная ожидаемая задержка

-

nq: никогда не ставить в очередь

Примечание:Чтобы запустить kube-proxy в режиме IPVS, вы должны сделать IPVS доступным на узел перед запуском kube-proxy.

Когда kube-proxy запускается в режиме прокси IPVS, он проверяет, модули ядра доступны. Если модули ядра IPVS не обнаружены, то kube-proxy возвращается к работе в режиме прокси iptables.

В этих прокси-моделях трафик, связанный с IP-адресом службы: проксируется на соответствующий сервер, и клиенты ничего не знают о Kubernetes, Сервисах или Подах.

Если вы хотите убедиться, что соединения от конкретного клиента

передаются в один и тот же Pod каждый раз, вы можете выбрать привязку сеанса на основе

на IP-адресах клиента, установив службу .spec.sessionAffinity на «ClientIP»

(по умолчанию «Нет»).

Вы также можете установить максимальное время прикрепления сеанса, установив service.spec.sessionAffinityConfig.clientIP.timeoutSeconds соответственно.

(значение по умолчанию 10800, что составляет 3 часа).

Многопортовые службы

Для некоторых служб необходимо открыть более одного порта. Kubernetes позволяет настраивать несколько определений портов для объекта службы. При использовании нескольких портов для Сервиса вы должны дать имена всем своим портам. так что это однозначно.Например:

apiVersion: v1

вид: Сервис

метаданные:

имя: my-service

спецификация:

селектор:

приложение: MyApp

порты:

- имя: http

протокол: TCP

порт: 80

targetPort: 9376

- имя: https

протокол: TCP

порт: 443

targetPort: 9377

Примечание:Как и в случае с именами Kubernetes в целом, имена портов должен содержать только строчные буквенно-цифровые символы и

–. Имена портов должны также начинаются и заканчиваются буквенно-цифровыми символами.Например, имена

123-abcиwebдопустимы, но123_abcи-web— нет.

Выбор собственного IP-адреса

Вы можете указать свой собственный IP-адрес кластера как часть создания службы запрос. Для этого установите поле .spec.clusterIP . Например, если вы

уже есть существующая запись DNS, которую вы хотите использовать повторно, или устаревшие системы

которые настроены для определенного IP-адреса и их сложно перенастроить.

Выбранный IP-адрес должен быть действительным IPv4- или IPv6-адресом изнутри service-cluster-ip-range Диапазон CIDR, настроенный для сервера API.

Если вы попытаетесь создать Сервис с недопустимым значением IP-адреса кластера, API

сервер вернет код состояния HTTP 422, чтобы указать на наличие проблемы.

Обнаружение сервисов

Kubernetes поддерживает 2 основных режима поиска Сервиса — среда переменные и DNS.

Переменные среды

Когда Pod запущен на узле, кубелет добавляет набор переменных среды

для каждой активной Услуги.Он поддерживает обе ссылки Docker

совместимые переменные (см.

makeLinkVariables)

и более простые переменные {SVCNAME} _SERVICE_HOST и {SVCNAME} _SERVICE_PORT ,

где имя службы пишется в верхнем регистре, а дефисы преобразуются в символы подчеркивания.

Например, служба redis-master , которая предоставляет TCP-порт 6379 и была

выделенный IP-адрес кластера 10.0.0.11, создает следующую среду

переменные:

REDIS_MASTER_SERVICE_HOST = 10.0.0.11

REDIS_MASTER_SERVICE_PORT = 6379

REDIS_MASTER_PORT = tcp: //10.0.0.11: 6379

REDIS_MASTER_PORT_6379_TCP = tcp: //10.0.0.11: 6379

REDIS_MASTER_PORT_6379_TCP_PROTO = TCP

REDIS_MASTER_PORT_6379_TCP_PORT = 6379

REDIS_MASTER_PORT_6379_TCP_ADDR = 10.0.0.11

Примечание:Если у вас есть модуль, которому требуется доступ к службе, и вы используете метод переменной среды для публикации порта и IP-адреса кластера клиенту Модули, вы должны создать Сервис до того, как появятся клиентские модули .В противном случае переменные среды этих клиентских модулей не будут заполнены.

Если вы используете DNS только для обнаружения IP-адреса кластера для службы, вам не нужно беспокоиться об этой проблеме с заказом.

DNS

Вы можете (и почти всегда должны) настроить службу DNS для своего Kubernetes кластер с помощью надстройки.

DNS-сервер с поддержкой кластера, такой как CoreDNS, следит за Kubernetes API в поисках новых Services и создает набор записей DNS для каждой из них. Если DNS был включен по всему кластеру, тогда все поды должны автоматически разрешать Сервисы по их DNS-имени.

Например, если у вас есть служба под названием my-service в Kubernetes

пространство имен my-ns , плоскость управления и служба DNS действуют вместе

создать запись DNS для my-service.my-ns . Поды в пространстве имен my-ns должен иметь возможность найти службу, выполнив поиск имени для my-service ( my-service.my-ns также подойдет).

Поды в других пространствах имен должны квалифицировать имя как my-service.my-ns .Эти имена

будет разрешаться в IP-адрес кластера, назначенный для Службы.

Kubernetes также поддерживает записи DNS SRV (Service) для именованных портов. Если my-service.my-ns Служба имеет порт с именем http с протоколом, установленным на TCP , вы можете выполнить запрос DNS SRV для _http._tcp.my-service.my-ns , чтобы обнаружить

номер порта для http , а также IP-адрес.

DNS-сервер Kubernetes — единственный способ получить доступ к службам ExternalName .Дополнительную информацию о разрешении ExternalName можно найти в

Модули и службы DNS.

Headless Services

Иногда вам не нужна балансировка нагрузки и единый IP-адрес службы. В

в этом случае вы можете создать так называемые «безголовые» службы, явно

с указанием "None" для IP-адреса кластера ( .spec.clusterIP ).

Вы можете использовать автономную службу для взаимодействия с другими механизмами обнаружения служб, без привязки к реализации Kubernetes.

Для безголовых служб IP-адрес кластера не выделяется, kube-proxy не обрабатывает

эти Сервисы, и платформа не выполняет балансировку нагрузки или проксирование.

для них. Автоматическая настройка DNS зависит от того, есть ли у Службы

определены селекторы:

С селекторами

Для автономных служб, которые определяют селекторы, контроллер конечных точек создает Конечные точки записей в API и изменяют конфигурацию DNS для возврата

Записи (IP-адреса), которые указывают непосредственно на поды , поддерживающие службу .

Без селекторов

Для автономных служб, которые не определяют селекторы, контроллер конечных точек делает

не создавать конечных точек записей. Однако система DNS ищет и настраивает

либо:

- записи CNAME для служб типа

ExternalName. - A записи для любых

Конечных точек, которые имеют общее имя с Сервисом, для всех другие виды.

Publishing Services (ServiceTypes)

Для некоторых частей вашего приложения (например, внешних интерфейсов) вы можете захотеть открыть Служба на внешнем IP-адресе, который находится за пределами вашего кластера.

Kubernetes ServiceTypes позволяют указать, какой тип службы вам нужен.

По умолчанию — ClusterIP .

Значения типа и их поведение:

-

ClusterIP: предоставляет службу на внутреннем IP-адресе кластера. Выбор этого значения делает Сервис доступным только изнутри кластера. Это по умолчаниюServiceType. -

NodePort: предоставляет услугу на каждом IP-адресе узла на статическом порте (NodePort).ClusterIPService, к которомуNodePortService маршруты, создается автоматически. Вы сможете связаться со службойNodePort, извне кластера, запросив: -

LoadBalancer: предоставляет доступ к службе извне с помощью облака балансировщик нагрузки провайдера.NodePortиClusterIPServices, к которым внешний маршруты балансировщика нагрузки создаются автоматически. -

ExternalName: Сопоставляет Службу с содержимымexternalNameполе (например,foo.bar.example.com), возвращая записьCNAMEсо своим значением. Никакого прокси не настроено.Примечание: Вам потребуется

kube-dnsверсии 1.7 или CoreDNS версии 0.0.8 или выше. для использования типаExternalName.

Вы также можете использовать Ingress для предоставления доступа к вашему Сервису. Ingress — это не тип службы, но он действует как точка входа для вашего кластера.Это позволяет консолидировать правила маршрутизации в один ресурс, так как он может предоставлять несколько сервисов под одним и тем же IP-адресом.

Тип NodePort

Если вы установите для поля тип значение NodePort , плоскость управления Kubernetes

выделяет порт из диапазона, указанного флагом --service-node-port-range (по умолчанию: 30000-32767).

Каждый узел передает этот порт (один и тот же номер порта на каждом узле) в вашу службу.

Ваша служба сообщает о выделенном порте в своем .spec.ports [*]. Поле nodePort .

Если вы хотите указать определенные IP-адреса для проксирования порта, вы можете установить --nodeport-addresses Флаг для kube-proxy или эквивалентный nodePortAddresses поле

файл конфигурации kube-proxy

к конкретному IP-блоку (ам).

Этот флаг принимает список IP-блоков, разделенных запятыми (например, 10.0.0.0/8 , 192.0.2.0/25 ), чтобы указать диапазоны IP-адресов, которые kube-proxy должен рассматривать как локальные для этого узла.

Например, если вы запускаете kube-proxy с флагом --nodeport-addresses = 127.0.0.0 / 8 , kube-proxy выбирает только интерфейс обратной связи для служб NodePort. По умолчанию для --nodeport-addresses — пустой список. Это означает, что kube-proxy должен учитывать все доступные сетевые интерфейсы для NodePort. (Это также совместимо с более ранними выпусками Kubernetes).

Если вам нужен конкретный номер порта, вы можете указать значение в nodePort поле.Плоскость управления либо выделит вам этот порт, либо сообщит, что

транзакция API не удалась.

Это означает, что вам нужно самостоятельно позаботиться о возможных конфликтах портов.

Вы также должны использовать действительный номер порта, который находится в пределах настроенного диапазона.

для использования NodePort.

Использование NodePort дает вам свободу настраивать собственное решение для балансировки нагрузки, для настройки сред, которые не полностью поддерживаются Kubernetes, или даже для прямого доступа к одному или нескольким IP-адресам узлов.

Обратите внимание, что эта служба отображается как и .spec.clusterIP: spec.ports [*]. port .

Если --nodeport-addresses флаг для kube-proxy или аналогичного поля

в файле конфигурации kube-proxy установлено, что будет отфильтрованным IP-адресом узла.

Например:

apiVersion: v1

вид: Сервис

метаданные:

имя: my-service

спецификация:

тип: NodePort

селектор:

приложение: MyApp

порты:

# По умолчанию и для удобства, для параметра targetPort установлено то же значение, что и для поля port.- порт: 80

targetPort: 80

# Необязательное поле

# По умолчанию и для удобства плоскость управления Kubernetes выделяет порт из диапазона (по умолчанию: 30000-32767)

nodePort: 30007

Тип LoadBalancer

Для облачных провайдеров, которые поддерживают внешние балансировщики нагрузки, установка типа в поле LoadBalancer подготавливает балансировщик нагрузки для вашей службы.

Фактическое создание балансировщика нагрузки происходит асинхронно, и

информация о подготовленном балансировщике публикуется в разделе Сервиса. .Поле status.loadBalancer .

Например:

apiVersion: v1

вид: Сервис

метаданные:

имя: my-service

спецификация:

селектор:

приложение: MyApp

порты:

- протокол: TCP

порт: 80

targetPort: 9376

clusterIP: 10.0.171.239

тип: LoadBalancer

статус:

loadBalancer:

вход:

- ip: 192.0.2.127

Трафик от внешнего балансировщика нагрузки направляется на серверные модули. Облачный провайдер решает, как выполняется балансировка нагрузки.

Некоторые облачные провайдеры позволяют указывать loadBalancerIP .В этих случаях создается балансировщик нагрузки.

с указанным пользователем loadBalancerIP . Если поле loadBalancerIP не указано,

loadBalancer настроен с временным IP-адресом. Если указать loadBalancerIP но ваш облачный провайдер не поддерживает эту функцию, поле loadbalancerIP , которое вы

set игнорируется.

Балансировщики нагрузки со смешанными типами протоколов

СОСТОЯНИЕ ФУНКЦИИ: Kubernetes v1.20 [альфа]

По умолчанию для служб типа LoadBalancer, когда определено более одного порта, все порты должны иметь один и тот же протокол, и протокол должен быть поддерживаемым поставщиком облачных услуг.

Если функция Gate MixedProtocolLBService включена для kube-apiserver, разрешено использовать разные протоколы, когда определено более одного порта.

Примечание: Набор протоколов, которые могут использоваться для служб типа LoadBalancer, по-прежнему определяется поставщиком облачных услуг.

Отключение распределения нагрузки NodePort для балансировщика нагрузки

СОСТОЯНИЕ ФУНКЦИИ: Kubernetes v1.20 [alpha]

Начиная с версии v1.20, вы можете дополнительно отключить выделение портов узла для Service Type = LoadBalancer, установив

поле spec.allocateLoadBalancerNodePorts от до false . Это следует использовать только для реализации балансировщика нагрузки.

которые направляют трафик непосредственно к модулям, а не используют порты узлов. По умолчанию спец.allocateLoadBalancerNodePorts равно true и тип LoadBalancer Services продолжит выделять порты узлов. Если spec.allocateLoadBalancerNodePorts установлено значение false для существующей службы с выделенными портами узлов, эти порты узлов НЕ будут автоматически отменены.

Вы должны явно удалить запись nodePorts в каждом служебном порте, чтобы освободить эти порты узла.

Для использования этого поля необходимо включить шлюз функции ServiceLBNodePortControl .

Указание класса реализации балансировщика нагрузки

СОСТОЯНИЕ ФУНКЦИИ: Kubernetes v1.21 [альфа]